哈Ha! 我叫Yaroslav Stashevsky,我是IT-GRAD的IT安全经理。 今天,我想提出一个涉及所有人的话题-智能手机的脆弱性。 人们习惯于使用他们的移动设备信任非常敏感的信息。 这也适用于设备上存储的文件以及无线传输的文件。 同意,您自己不太可能经常考虑有人会故意损害您的智能手机或窃取数据的事实。 基于对技术的信任和基于“谁会破坏我,谁需要我这么多?”的信念,造成对人身安全的错误认识。

我想提醒大家,有很多攻击手机的方法,其中许多方法很容易实现。 特别是,我想检查双重身份验证的真正安全性(在站点上输入密码+ SMS /呼叫中的代码)。

剧透:我会破解自己的智能手机。

首先,我对最近的攻击感兴趣:所谓的SS7,simjacker,其“兄弟” WIBAttack,以及特定厂商(华为,三星等)手机的攻击选项。

对于一般开发,我们将介绍上述攻击及其利用的漏洞:

- 攻击SS7协议(7号警报系统)

允许您拦截其他人的电话和短信。 一种相对便宜的针对黑客的攻击和对受害者的威胁。 在此处了解更多信息。 - WIBAttack / SimJacker

两种攻击都利用类似的SIM卡漏洞,并允许黑客控制受害者的呼入/呼出电话和SMS。 对于那些对细节感兴趣的人,我将保留以下链接: WIB和Simjacker 。 - 基于特定漏洞的漏洞

顾名思义,它们的本质是利用智能手机的软件和/或硬件漏洞。

不幸的是,我找不到关于simjacker和WIB的信息足以实现这种攻击的“家”实施。 使用SS7是非法的(例如,您需要在暗网上购买对系统的访问权限),因此我决定使用“供应商”版本,并决定攻击我自己的华为。

我的选择取决于攻击,其实质是准备并向受害人的手机发送带有恶意负载的特殊服务消息。 此类消息通常由移动运营商发送,例如,以更新SIM卡软件,将网络设置传输到手机并向用户发送特殊的弹出通知(Flash SMS)。

当然,不可能使用常规的Android SMS Messenger来伪造此类消息,我们将需要特殊的软件。 在我看来,以下应用程序最有趣:

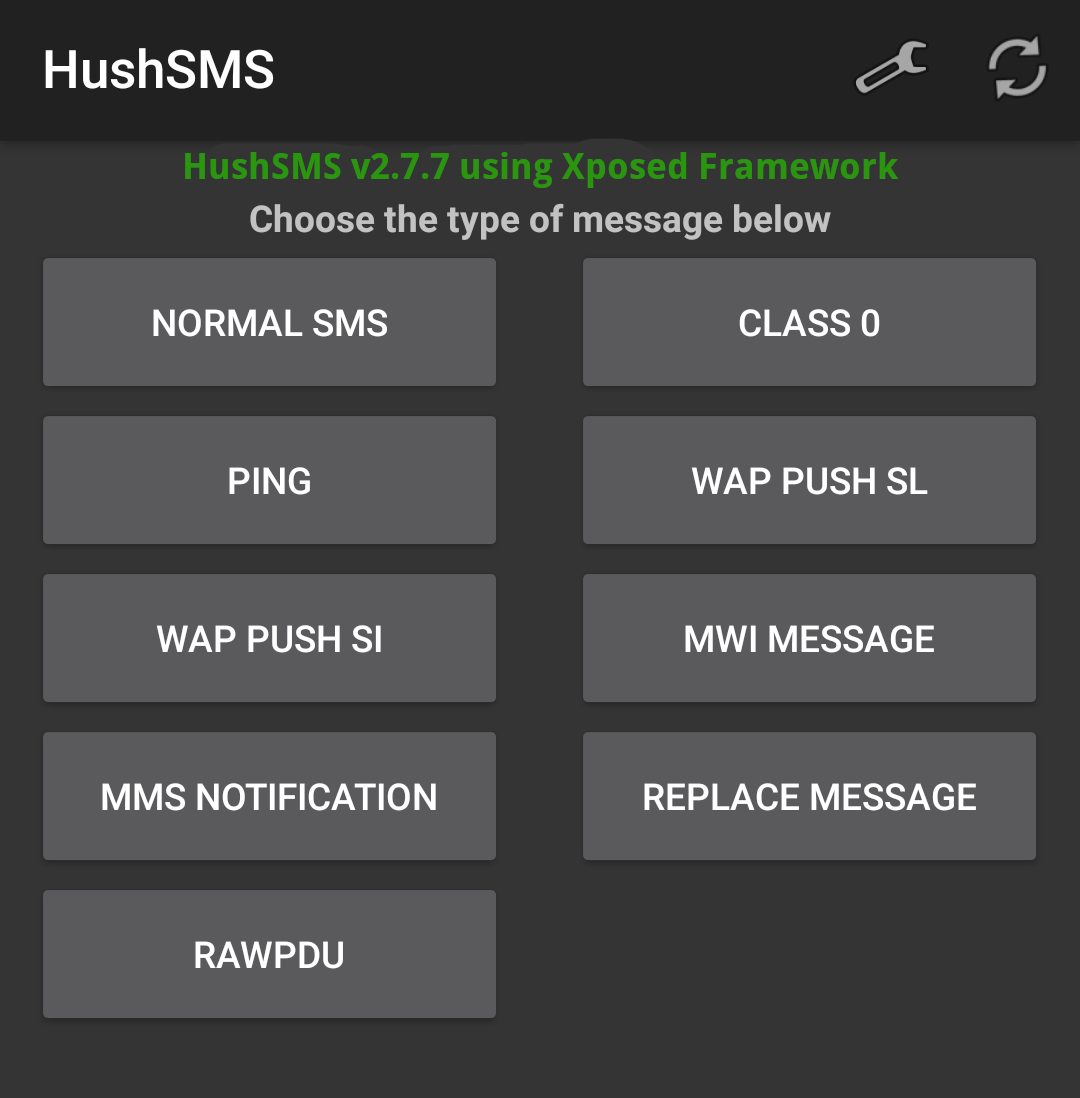

HushSMS是一个简单的android应用程序,尽管如此,它具有进行攻击所需的所有必要功能。

/ HushSMS界面

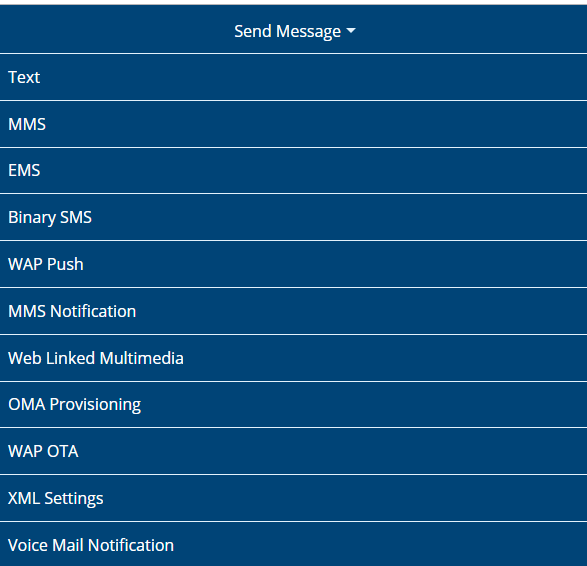

NowSMS是更高级的实用程序。 它使用手机作为调制解调器,并具有令人印象深刻的功能来生成服务消息。

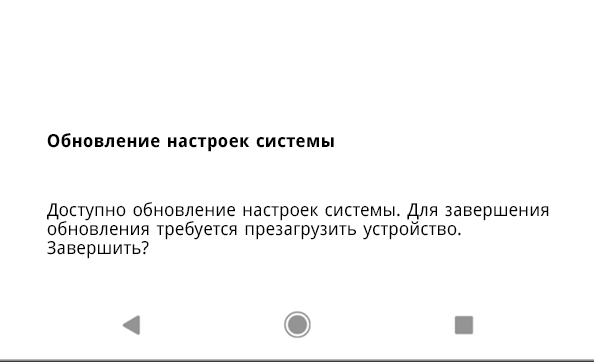

使用OMA CP协议,我生成了一条特殊消息,该消息可能绕过我的华为的保护,并且未经验证。 通过反复试验,我能够选择最佳的身份验证选项并获得结果:使用“服务”消息,我更改了手机接入点的设置。 漏洞已得到确认。

在现实生活中,这意味着潜在的攻击者可以例如将流量从我的设备重定向到代理控制的服务器。 或者,类似地更改其他电话设置,并获得对呼叫和SMS的控制。 如您所知,在这种情况下,没有双重身份验证将拯救我。

下面,我将给出一些屏幕截图,以说明攻击。

设置更新:

结果:

Flash SMS测试。 令人惊讶的是,它可以用来隐藏发件人的号码。

随之而来的是什么?

我们都非常了解信息安全规则,并努力遵守这些规则。 但是,当涉及到我们的移动设备时,我们通常不会注意到或不了解这种危险。 如您所见,攻击者很容易长时间破坏您的移动设备并获得有关您和您公司的重要信息。

小心谨慎。