Doctor Web在Android应用程序的官方目录中检测到了Clicker木马,该木马可以自动为用户订阅付费服务。 病毒分析人员确定了对该恶意程序的若干修改,名为

Android.Click.322.origin ,

Android.Click.323.origin和

Android.Click.324.origin 。 为了隐藏其真实目的,并减少检测到木马的可能性,攻击者使用了多种技巧。

首先 ,他们将答题器集成到了执行声明功能的无害应用程序(相机和图像集)中。 结果,用户和信息安全专家没有明确的理由将其视为威胁。

其次 ,所有恶意软件都受到商业化的Jiagu Packer的保护,这使得防病毒软件的检测变得复杂,并使代码分析变得困难。 因此,该木马更有可能避免通过Google Play目录的内置保护进行检测。

第三 ,病毒编写者试图将木马伪装成著名的广告和分析库。 将其添加到主机程序后,将它们嵌入Facebook和Adjust中存在的SDK中,并隐藏在它们的组件中。

此外,单击器有选择地攻击用户:如果潜在受害者不是攻击者感兴趣的国家之一的居民,则他不会执行任何恶意操作。

以下是其中嵌入了Trojan的应用程序示例:

安装并启动Clicker之后(以下将以其修改版本

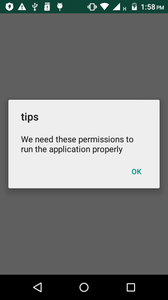

Android.Click.322.origin为例),它通过显示以下请求来尝试访问操作系统的通知:

如果用户同意授予他必要的权限,则该木马将能够隐藏有关传入SMS的所有通知并拦截消息文本。

接下来,答题器将有关受感染设备的技术数据发送到控制服务器,并检查受害者的SIM卡的序列号。 如果它对应于目标国家之一,则

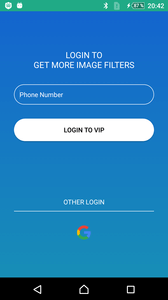

Android.Click.322.origin将有关附加到该电话的电话号码的信息发送到服务器。 同时,对于来自某些州的用户,答题器会显示一个网络钓鱼窗口,他可以在其中输入数字或登录其Google帐户:

如果受害者的SIM卡不属于攻击者感兴趣的国家/地区,则木马不会采取任何措施并停止恶意活动。 研究的答题器修改会攻击以下州的居民:

- 奥地利

- 义大利

- 法国

- 泰国

- 马来西亚

- 德国

- 卡塔尔

- 波兰

- 希腊

- 爱尔兰

传输有关数字的信息后,

Android.Click.322.origin要求来自管理服务器的命令。 木马会将包含下载地址和JavaScript代码的网站地址的作业发送到木马。 该代码用于通过JavascriptInterface界面控制答题器,在设备上显示弹出消息,对网页执行点击以及其他操作。

收到网站地址后,

Android.Click.322.origin在不可见的WebView中将其打开,同时还将加载先前采用的带有点击参数的JavaScript。 使用高级服务打开网站后,木马会自动单击必要的链接和按钮。 然后,他从SMS接收验证码,并独立确认订阅。

尽管单击器不具有使用SMS和访问消息的功能,但他绕过了此限制。 这发生如下。 特洛伊木马程序服务监视来自应用程序的通知,默认情况下,该通知被分配为与SMS一起使用。 当消息到达时,服务将隐藏相应的系统通知。 然后,他从他中提取有关接收到的SMS的信息,并将其发送到Trojan广播接收器。 结果,用户看不到有关传入SMS的任何通知,也不知道发生了什么。 仅当钱开始从他的帐户中消失时,或者当他进入消息菜单并看到与高级服务有关的SMS时,他才知道订购该服务。

Doctor Web专家联系Google之后,检测到的恶意应用程序将从Google Play中删除。 适用于Android的Dr.Web防病毒产品已成功检测到并删除了该答题器的所有已知修改,因此不会对我们的用户造成威胁。

进一步了解Android.Click.322.origin