网络基础结构分析在恶意活动研究中起着重要作用。 有关在各个时间间隔上与域名对应的IP地址的信息,您可以识别新的攻击者服务器。 解决相反的问题(追溯到解析为给定IP地址的域)将提供新的域,您可以针对其重复搜索过程,从而使链条越来越远。 获得的所有信息有助于了解节点的地理位置,突出显示“最喜欢的”托管人和注册商,并记下攻击者在注册下一个域时指示的字段的特征值。

乍一看,几天,几周甚至几个月后,无用的元信息就会派上用场。 确实,在进行恶意软件分析的过程中,迟早会出现归因问题,即一种工具属于一个或另一个犯罪集团的归属:这里所有间接的迹象都可以提供帮助,包括有关网络指标的数据。

在本文中,我们将研究TA505网络基础设施的最典型特征,并展示与另一个黑客组织Buhtrap的交集。

域名注册商

我们总共分析了该组的372个域,并确定了22个提供域名获取服务的组织。 攻击者最感兴趣的是以下资源:

- WhoisGuard,Inc. -28个域名,

- 时代国际有限公司-26个域名。

巴拿马组织

WhoisGuard提供了一个向公众隐藏其注册数据的机会。 这

绝不是使用该公司服务匿名化调查并使调查复杂化的

第一种情况 。

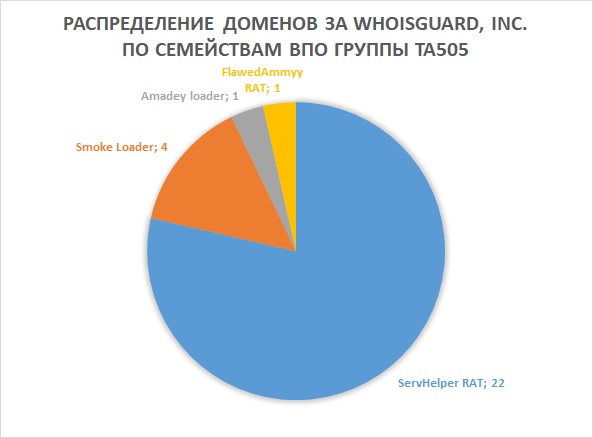

该组的恶意软件家族分发使用WhoisGuard服务注册的TA505域

该组的恶意软件家族分发使用WhoisGuard服务注册的TA505域此外,我们发现使用了其他类似服务-PROTECTSERVICE,LTD,Whois隐私保护基金会,Domains by Proxy,LLC-但程度较小。

时代国际有限公司是香港最大的注册商之一。 值得注意的是,在向该提供商注册大多数域时,攻击者使用了

动态DNS-结果,域名解析到的IP地址经常更改,从而很难找到进一步的踪迹。

该组的恶意软件家族使用Eranet International Limited服务注册的TA505域的分布

该组的恶意软件家族使用Eranet International Limited服务注册的TA505域的分布域名注册人

在某些情况下,在研究WHOIS域名信息期间,有可能获得某些字段的唯一值。

TA505组域名WHOIS信息:

当然,并非所有领域都可以被盲目信任。 但是,其中一些值可以提供有趣的信息。 例如,通过电子邮件

ctouma2@gmail.com,您可以转到已注册为相同值

的其他域的

列表 。 另一个邮箱

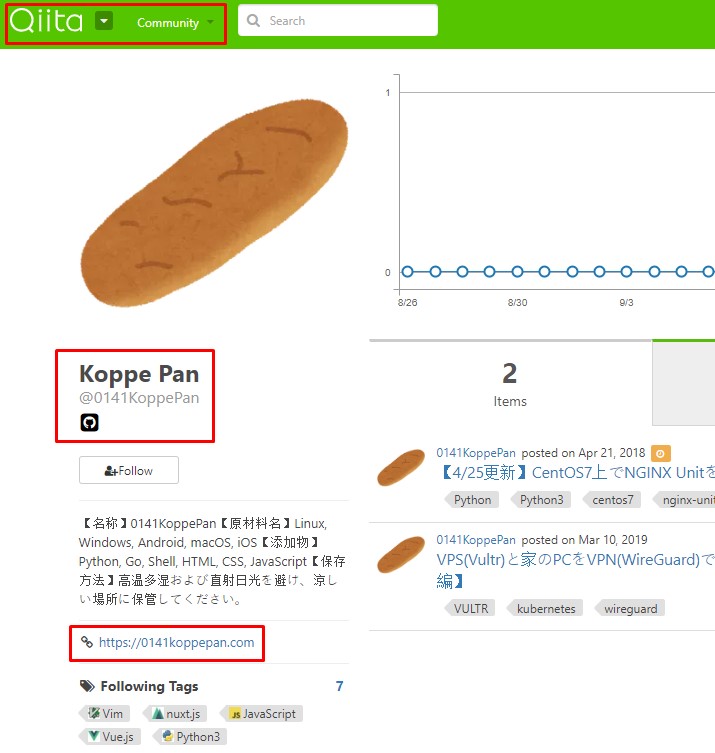

0141.koppe.pan@gmail.com可以提供许多不同的资源:

Github ,

Steam ,日本黑客论坛

Qiita上的帐户,以及指向个人资料中恶意域的链接,

YouTube频道 ,Skype帐户(实时:141.koppe。锅)等

Qiita黑客论坛上的可疑域名注册人页面

Qiita黑客论坛上的可疑域名注册人页面我们将不对本文的范围进行深入的WHOIS数据分析。 我们仅注意到,攻击者通常在第一阶段就利用被入侵的合法资源来托管恶意软件。 以下是此类域的示例:

- greenthumbsup [。] jp

- fakers.co [。] jp

- nanepashemet [。] com

- nagomi-753 [。] jp

- iluj [。]在

自治系统(AS)

为了完整起见,我们给出了自治系统(AS)的顶部,该自治系统拥有管理服务器的IP地址。 当然,一个自治系统具有许多主机:合法主机和不合法主机,包括起源非常不同的各种恶意软件家族。 以下统计信息应理解为攻击者偏好的特征。 连同其他事实一起,归因可能很重要。

TA505组经常使用的自治系统:

与布哈特集团交汇

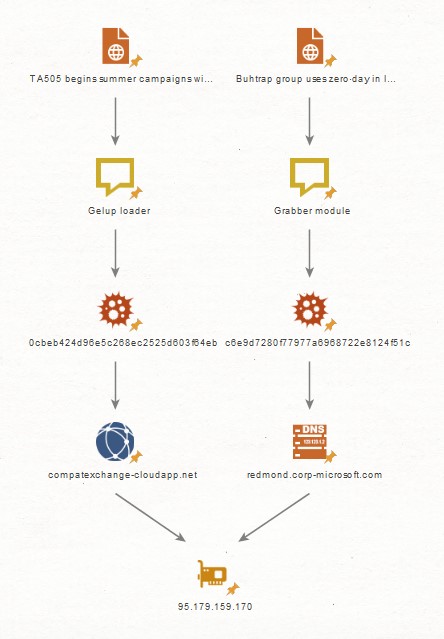

在2019年7月11日,我们的ESET同事发表

了一篇有关Buhtrap组最近在Win32k Windows组件中使用零日漏洞的攻击

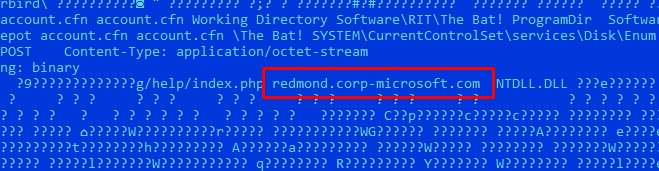

的文章 。 所描述的模块之一是所谓的抓取器模块,用于从电子邮件客户端,浏览器等中窃取用户密码。一段时间之后,我们发现了与所描述的模块(MD5:c6e9d7280f77977a6968722e8124f51c)类似的模块,其主体具有相同的管理服务器(redmond.corp-微软[。] com)。

在Buhtrap采集器模块中管理服务器

在Buhtrap采集器模块中管理服务器根据

PaSiveTotal资源,此主机将从2019年6月6日起解析为IP地址95 [。] 179.159.170。

不久之前,2019年7月2日,我们来自Proofpoint的同事

宣布了新的TA505工具,其中一种叫做Andromut(也

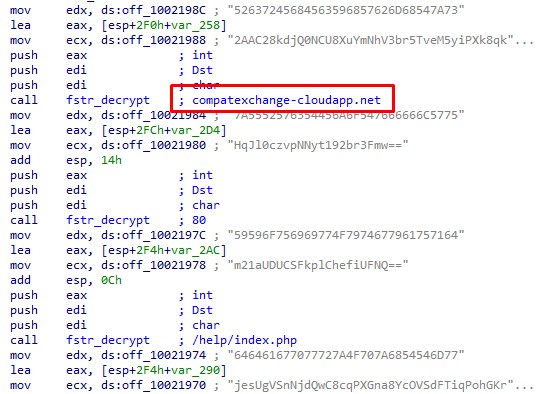

称为 Gelup),是FlawedAmmyy RAT引导程序。 我们遇到的一种引导加载程序变体(MD5:0cbeb424d96e5c268ec2525d603f64eb)使用compatexchange-cloudapp [。] Net域作为管理服务器。

解密后来自TA505的Gelup管理服务器

解密后来自TA505的Gelup管理服务器根据PaSiveTotal资源,此主机将从2019年6月8日起解析为IP地址95 [。] 179.159.170。

两个域都向同一注册商(Tucows Domains Inc.)注册,相差两天,解析为同一IP地址。 考虑到这两个组织都在6月进行了定期攻击,因此我们得出结论,Buhtrap和TA505使用共同的主机作为管理服务器。

我们还添加了域compatexchange-cloudapp [。] Net不仅在上面的引导程序中使用,还在旧版的Buhtrap组件中使用。

TA505和Buhtrap在基础设施中的第一个交叉点

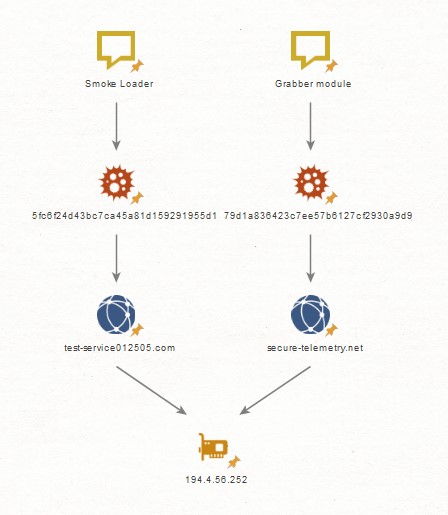

TA505和Buhtrap在基础设施中的第一个交叉点一段时间后,我们遇到了另一个类似的交叉点:这次,来自Buhtrap的另一个采集卡的域和来自TA505的Smoke Loader的域以相同的方式相遇:域test-service012505 [。] Com Smoke Loader(MD5:5fc6f24d43bc7ca45a81d159291955d1)和安全遥测[。从2019年7月17日到16日的网络抓取器(MD5:79d1a836423c7ee57b6127cf2930a9d9)分别解析为IP地址194 [。] 4.56.252。

TA505和Buhtrap在基础设施中的第二个交汇点

TA505和Buhtrap在基础设施中的第二个交汇点结论

我们熟悉TA505组的网络基础结构的功能。 我们检查了管理服务器的域名注册商和托管人的特征。 我们注意到域名注册过程中指定的客户信息的奇怪功能; 这可以作为更详细研究的起点。 我们检查了TA505和Buhtrap组之间的基础设施交叉点。 共享服务器的情况可以用不同的方式解释:组可以通过协议共享服务器; 组可以有一个单独的管理实体来协调其行为; 两组都可以从第三方租用服务器(从而节省了资源)。 我们将继续监视这两个团体的活动,并寻找有关他们可能的联系和联合活动的新信息。

作者 :积极技术公司的Alexey Vishnyakov和Maxim Anfinogenov

国际奥委会TA505 C2:

0141koppepan [。] Com

bigpresense [。]顶部

last [。] pw

fakers.co [。] jp

greenthumbsup [。] jp

iluj [。]在

肯托纳[。] su

koppepan [。]应用

makosoft [。] hu

microsoftsyncservice [。] biz

nagomi-753 [。] jp

nanepashemet [。] com

newfolder2-service [。]空间

office365onlinehome [。] com

solsin [。]顶部

test-service012505 [。] com

Windows的几个更新[。] COM

windows-update-02-zh [。] com

c6e9d7280f77977a6968722e8124f51c-Buhtrap采集卡模块

redmond.corp-microsoft [。] com-Grabber C&C

0cbeb424d96e5c268ec2525d603f64eb-TA505的Gelup下载器

compatexchange-cloudapp [。]网络-Gelup C&C

95.179.159 [。] 170-TA505和Buhtrap共享主机

79d1a836423c7ee57b6127cf2930a9d9-Buhtrap采集卡模块

安全遥测[。]网-Grabber C&C

5fc6f24d43bc7ca45a81d159291955d1-TA505的烟雾加载器下载器

test-service012505 [。] com-烟雾装载器C&C

194 [。] 4.56.252-TA505和Buhtrap共享主机

该系列中的先前文章: