昨天

,出现了有关尝试利用BlueKeep(CVE-2019-0708)的信息,BlueKeep是Windows中的一个关键RCE漏洞,旨在安装Monero加密矿机。 研究员Kevin Beamount发推文说,他的RDP Hanipots网络中的几台主机仍处于BSOD状态,到目前为止,它们的正常运行时间合计已近6个月。

对RAM崩溃转储的分析允许检测跟踪

shellcode,旨在通过运行powershell脚本从远程服务器下载并运行cryptominer。 同时,此shellcode与Metasploit项目中BlueKeep模块的shellcode相同。

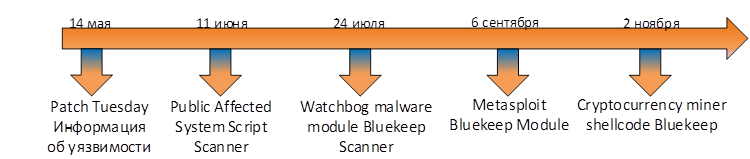

以下是与此漏洞相关的事件的一般历史记录。

值得注意的是,上周发现的活动是网络犯罪分子第二次众所周知的尝试,目的是在他们的项目中包含来自公众的有关BlueKeep的代码。 回想一下,在7月底,

人们已经知道 Lunix恶意软件Watchbog具有用于扫描易受BlueKeep攻击的系统的模块。

从公众那里借用代码,以及将服务器从RDP Honeypot网络转移到BSOD状态,表明目前,试图用Monero加密矿工感染服务器的攻击者尚无法稳定地利用漏洞,而只是在磨练自己的技能。 尽管如此,事件的时间顺序表明,不久之后,我们将看到运行BlueKeep的代码段,作为各种恶意家族的一部分。

请记住,BlueKeep并不是旨在实现RDP协议的唯一漏洞。 早些时候,我们

撰写了有关DejaBlue漏洞(CVE-2019-1181 / 1182)的文章,该漏洞具有更大的潜在覆盖范围,因为Windows的最新版本受它们影响。

强烈建议您对公司已发布的服务进行清点,并遵循我们之前

提出的建议。