WannaCry,NotPetya,BadRabbit和其他病毒是勒索软件病毒,大约在一两年前席卷了整个世界。 如今,有关这类病毒攻击的噪音越来越小,但有关攻击的故事仍在发生。 在本文中,我将展示一种阻止此类病毒攻击的工具:快速检测入侵并定位问题。 所有这些都借助日志分析和入侵保护

工具Quest InTrust来实现 。 猫的下方是屏幕截图和指向恶意脚本存储库的链接。 走吧

Quest InTrust是一个集成解决方案,其中包括针对不同类型的设备收集不同类型的日志,系统日志数据和现成的解析器。 有预定义的规则可以采取措施来防止攻击。 现在,我们将仔细研究解析加密病毒攻击并获得对域控制器的访问的所有这些示例。

勒索软件攻击

攻击的原理是创建新的加密文件或文件夹,然后删除原始文件或文件夹。 好吧,然后用比特币或其他方式索要赎金。 这类攻击的定义是基于对大量删除和文件创建的检测。 尤其是在课余时间发生这种情况时。

为了收集变更事件,我们使用与Quest Change Auditor审计解决方案的集成(

在上一篇文章中已经

进行了介绍 ,甚至

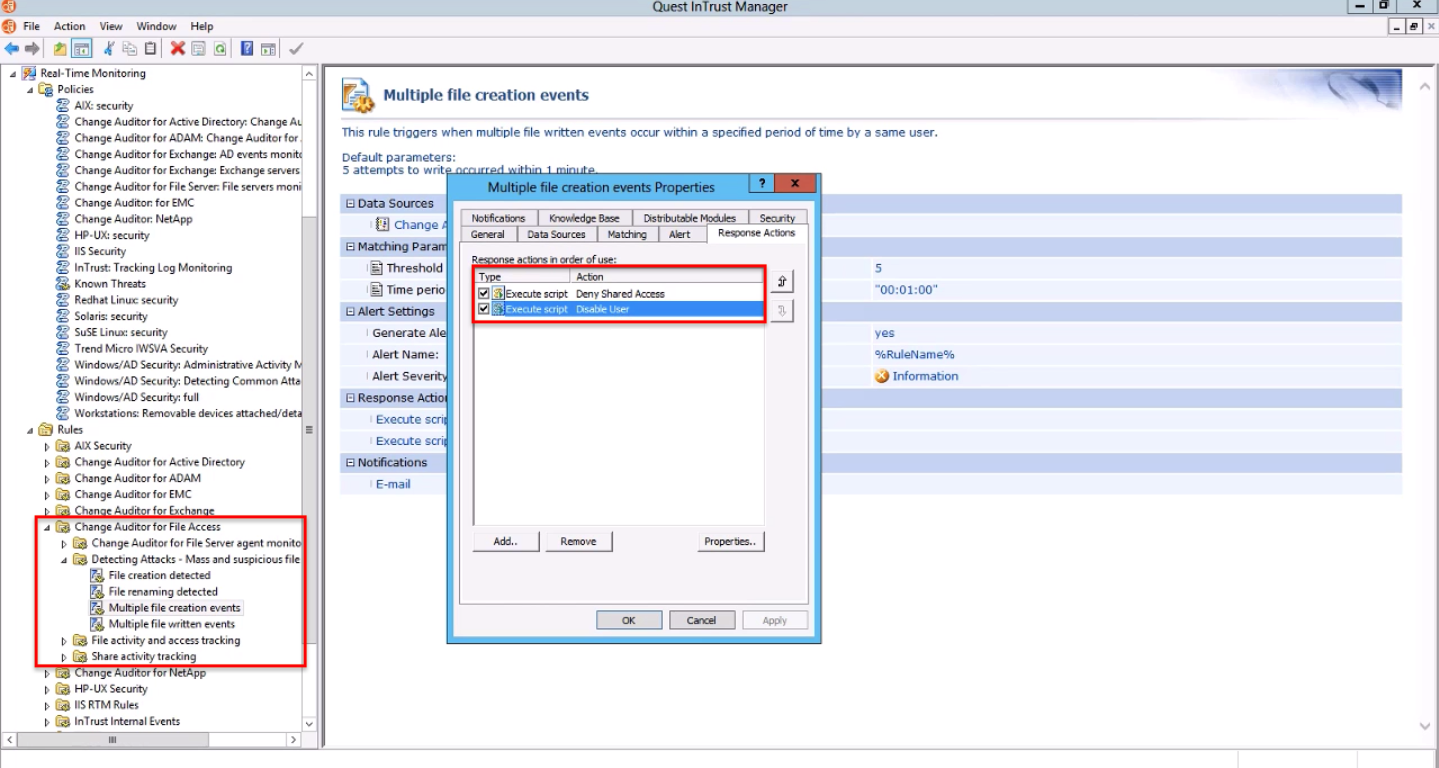

与竞争对手的产品进行了比较 )。 对于来自此来源的事件,InTrust具有用于检测异常的预定义规则。 当然,您可以在此处添加任何事件处理逻辑。 在我的示例中,已确定在大量创建文件的过程中(1分钟内超过5个),该用户帐户将被阻止并且对共享目录的访问将被拒绝。

策略设置指示规则适用的目录和通知列表。 如果广告中包含有关员工从属的信息,则可以向其主管发送一封信。 一个有用的情况是,识别试图访问文件的尝试,这似乎对于该特定员工执行职责不是必需的。 当您想随身携带现成的开发项目时,解雇之前可能特别相关。

检查所有设置后,让我们继续使用预先准备好的脚本加密器。 并运行它。

如您所见,在攻击检测设置中,指示了“超过5个文件”,在停止了7个文件之后,病毒被阻止(用户被阻止并且对目录的访问被禁用)。 容易下车。 同时,负责任的员工收到了通知。

攻击域控制器

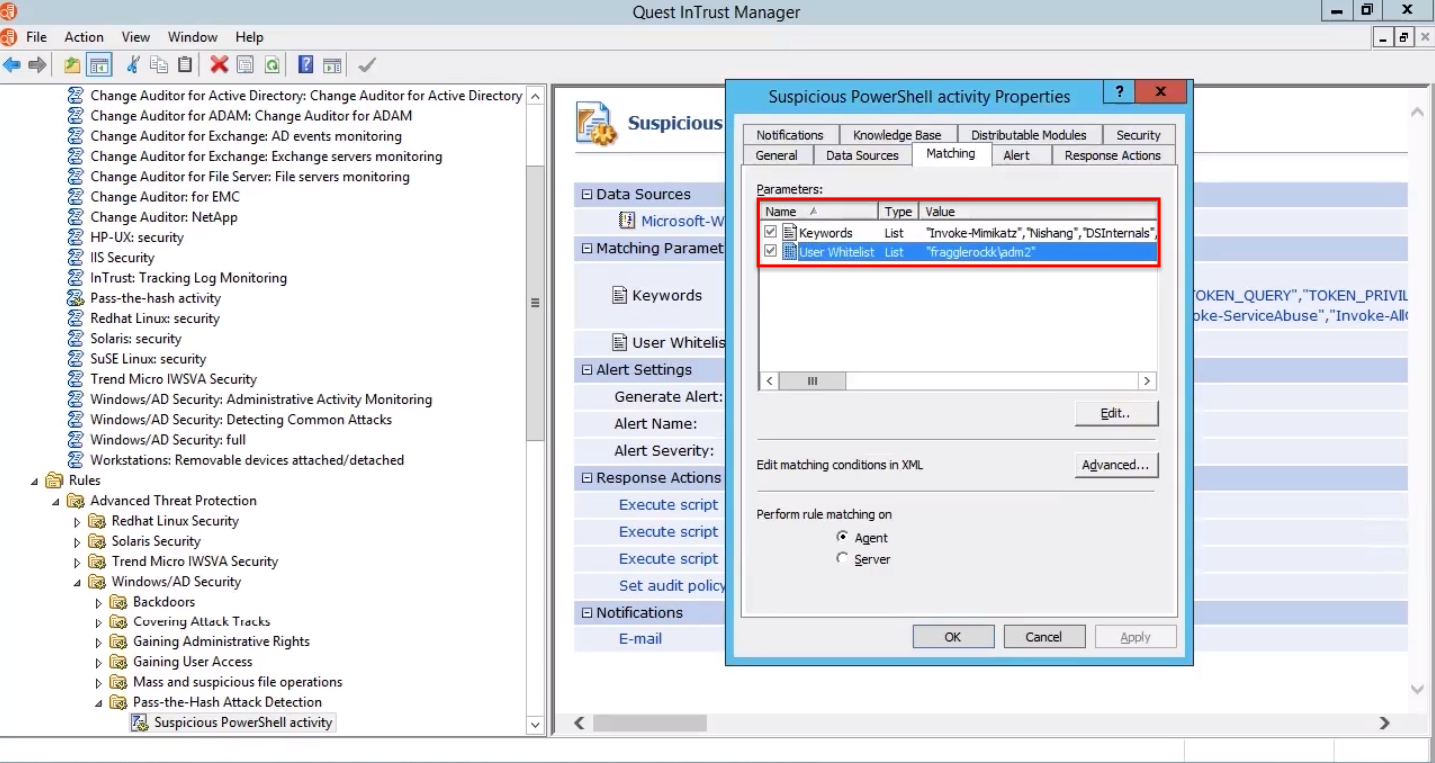

下面是攻击情形,它使您可以访问管理帐户,从而访问域控制器。 预定义的Quest InTrust规则列表(下图中选择的第一行)中还包括对执行专门的

恶意 cmdlet(例如,卸载域帐户)执行的检测。 另外,在我的示例中,指示“白板”中的用户不适用规则(下图中选择的第二行)。

使用

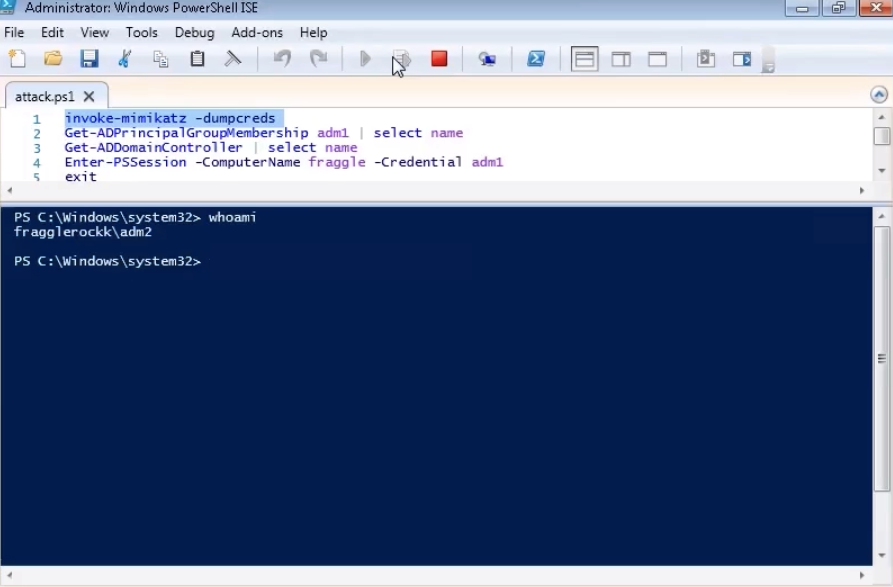

invoke-mimikatz脚本,可以创建帐户详细信息转储。 同时,在文件系统上未创建任何文件。 首先,检查您用于登录的帐户的名称。 如您所见,该用户来自“白名单”,该用户可以自由执行任何cmdlet。

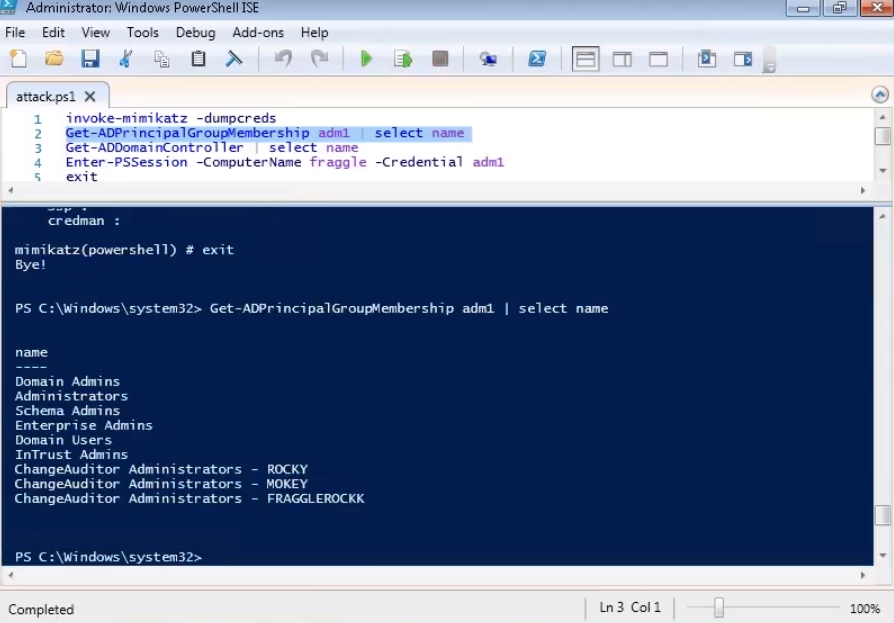

然后,我们执行预先准备的脚本。 在输出中,我们得出一个结论,可以在其中找到测试用户的详细信息。

在下一步中,我们将找出该用户所属的组。 管理员组存在。

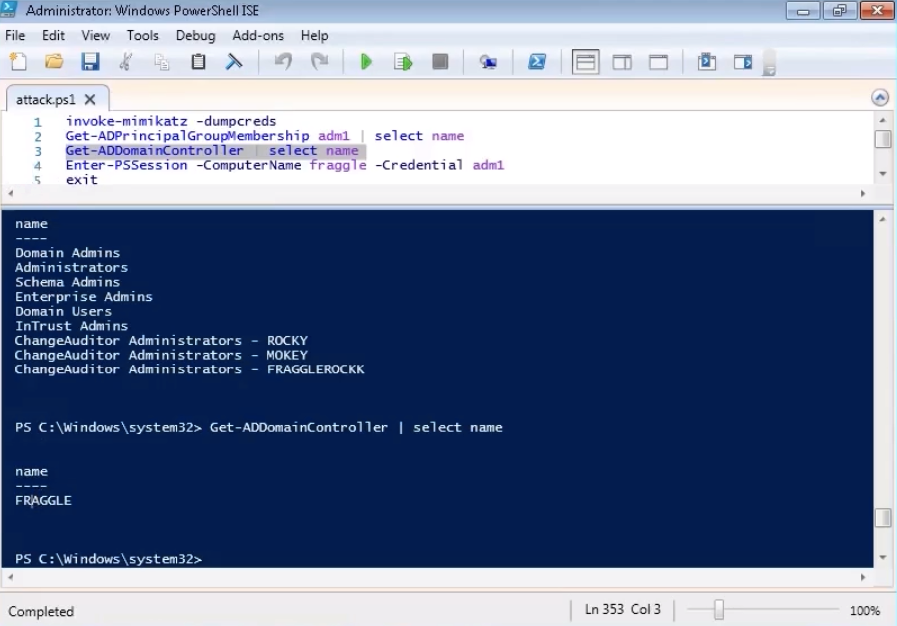

现在,我们学习域控制器的名称。 在我的例子中,他是一个人。

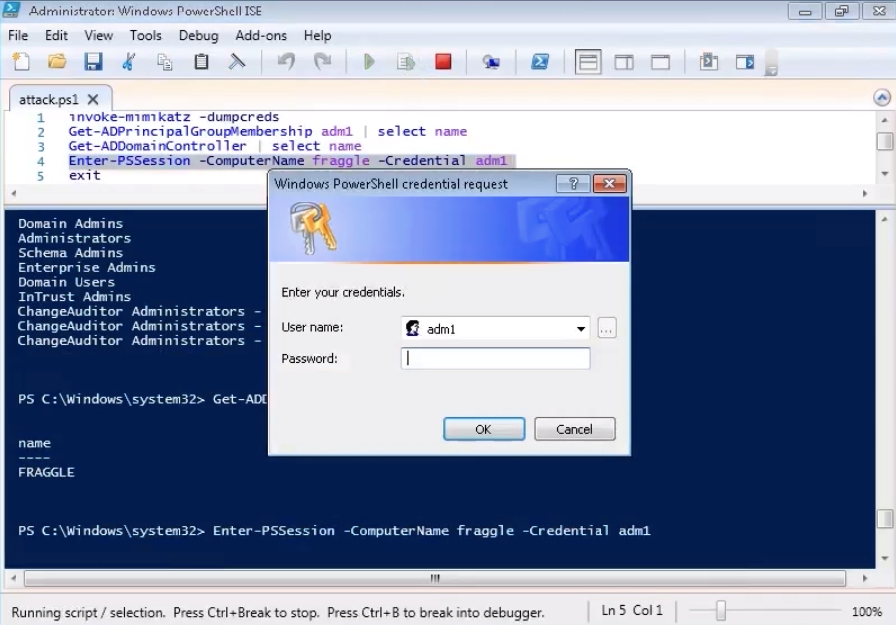

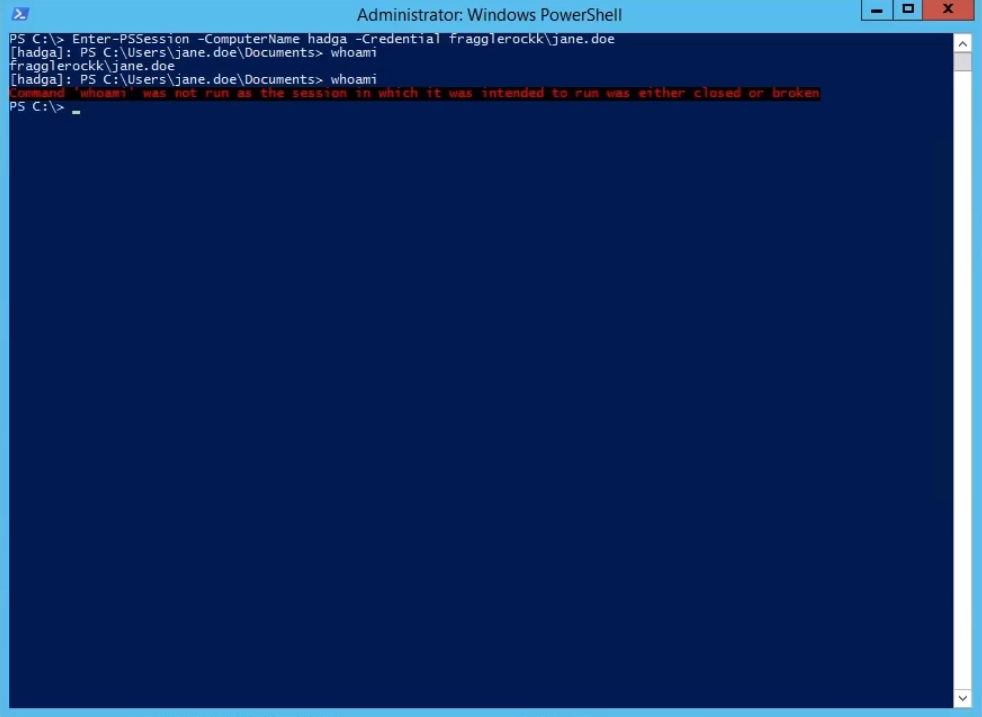

潜在攻击的下一步是登录到域控制器。 仍然要输入已经突出显示的密码。

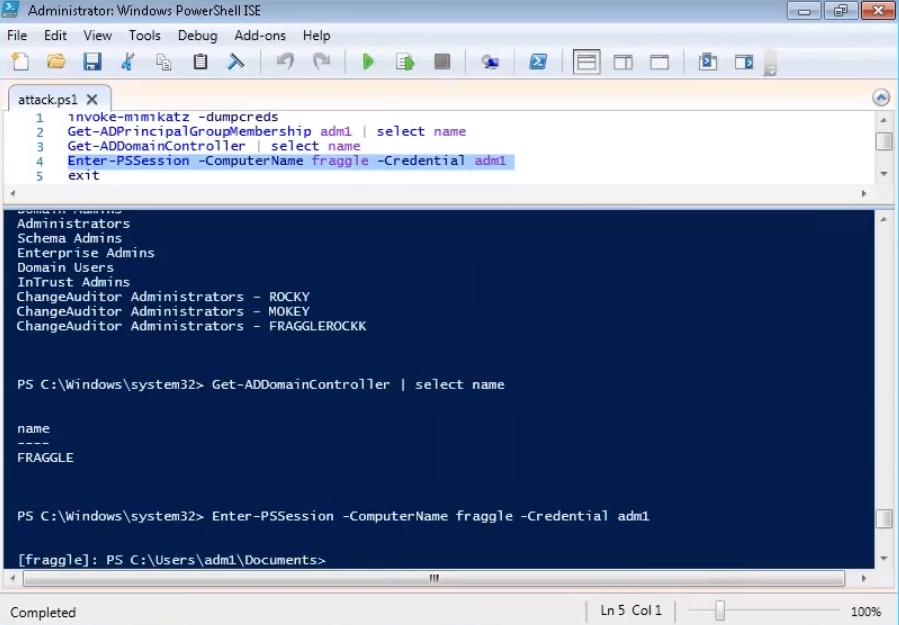

并访问域控制器上任何命令的执行。

现在,让我们尝试执行相同的操作算法,但是代表未添加到InTrust中“白名单”的用户。 为了实验的纯度,我们检查用户名。 然后,我们执行invoke-mimikatz脚本。

InTrust中提到的操作包括终止终端访问会话和阻止用户。 发生了什么事。

现在再次检查该帐户。

防止了攻击,阻止了用户,拯救了世界。

如果您有自己的策略来对抗各种类型的入侵者,也可以在InTrust中指定它们。 与基于InTrust的其他Quest产品(

Change Auditor和

Enterprise Reporter )一起,您可以构建完善的SIEM系统,以识别和防止数字攻击对企业的严重后果。

作为试验项目的一部分,可以在您的环境中试用InTrust和其他Quest产品。

提出要求以了解更多信息。

我们在tag

gals软件上的其他文章。