一个美丽的春天的傍晚,当我不想回家时,对生活和学习的不懈渴望如铁水般燃烧下来,这种想法

浮出水面,在名为“

IP DOS策略 ”的防火墙上

戳了一个诱人的

流浪汉功能。

在初步摸索并熟悉了该手册之后,我将其设置为“

通过并记录”模式,以全面了解该手册

的内容以及该设置的可疑用途。

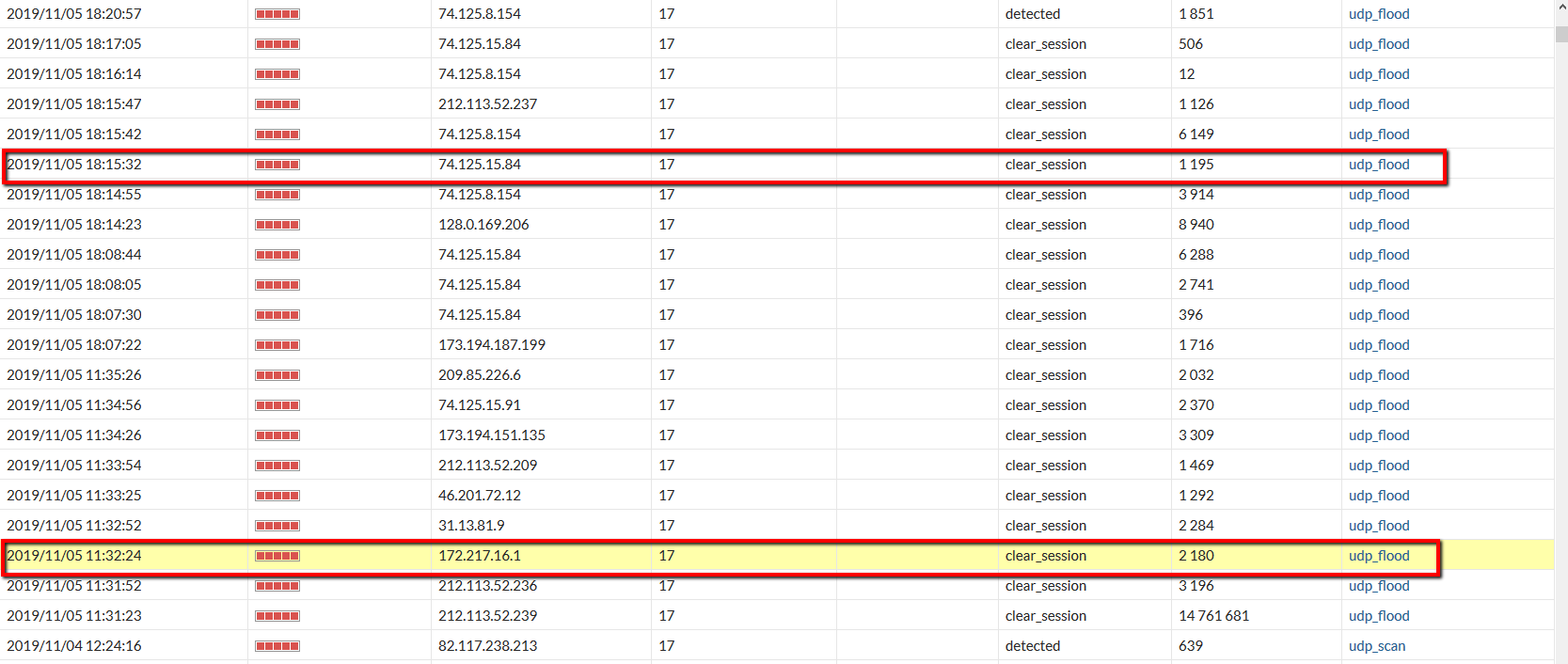

几天后(当然,是为了积累统计信息,而不是因为我没有忘记),我看了看原木,当场跳舞,拍了拍手-根本没有记录。 看起来更简单-在所有洪水,扫描的阻止模式下打开策略,这将建立

半开放会话并禁止一个小时,然后在知道边界已锁定的情况下安静地入睡。 但是,年轻的极简主义克服了34岁的生活,在脑后某处传来一声轻声:“让我们睁开眼皮,看看我们心爱的防火墙被视为恶意洪灾制造者的地址是谁? 好吧,按of妄顺序。”

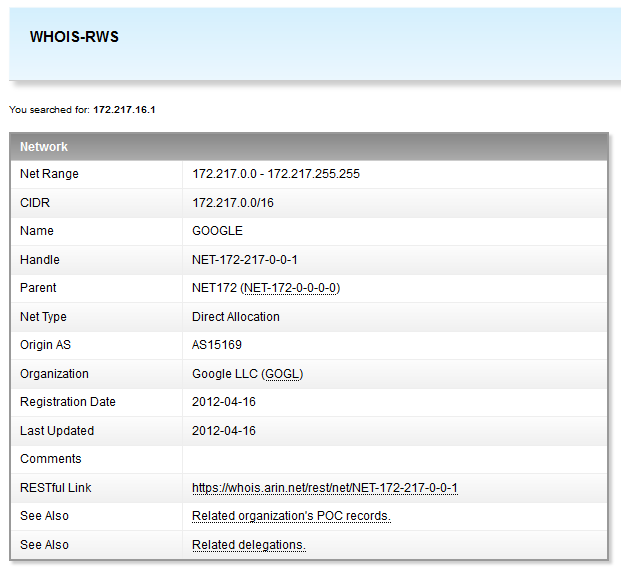

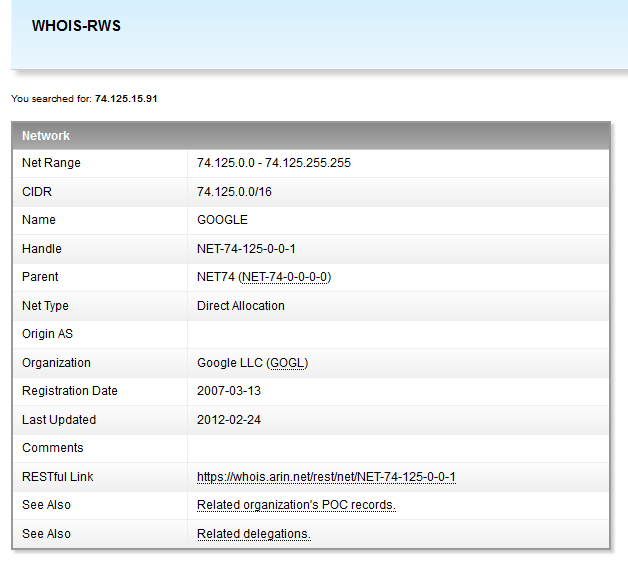

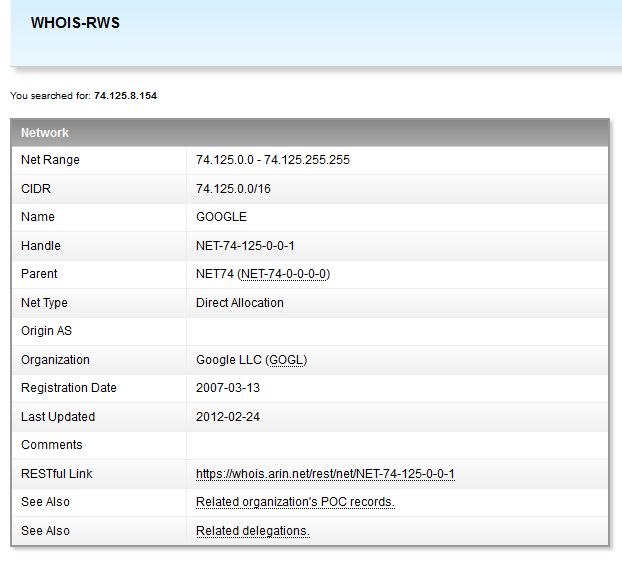

我们开始分析从异常列表中获得的数据。 我通过一个简单的

Powershell脚本来驱动地址,然后我偶然发现了熟悉的

Google字母。

我揉着眼睛,眨了大约五分钟,以确保我没有想到-它确实在防火墙认为是恶意洪灾制造者的列表中,攻击类型是

udp Flood ,属于好公司的地址。

我挠头,同时在外部接口上设置数据包捕获以进行进一步分析。 Rainbow的想法闪过我的脑海:“在Google范围内,什么东西被感染了? 我找到了吗? 好吧,好吧,好吧-奖励,荣誉和红毯,还有拥有二十一点的赌场,而且,您明白了……”

我解析生成的

Wireshark文件。

是的,确实,从

Google独家新闻的地址显示了从端口443到我设备上的随机端口的UDP数据包。

但是请稍等...这里的协议从

UDP更改为

GQUIC 。

精液Semenych ...

我立即回想起

亚历山大·托博尔 ( Alexander Tobol)在

High Toad 撰写的报告“针对

TCP的 UDP或网络堆栈的未来”(

链接 )。

一方面,您会感到有些失望-绅士,桂冠或荣誉都不会令您失望。 另一方面,问题很明显,那就仍然是要了解从哪里挖掘多少。

与善良公司进行了几分钟的交流-一切都准备就绪。 为了提高内容交付的速度,

Google在2012年宣布了

QUIC协议,该协议可让您消除TCP的大多数缺点(是的,是的,在这些文章中,

Rrraz和

Two是完全革命性的方法,但是,老实说,我想带有猫的fotochki快速加载,而不是意识和进步的这些革命)。 正如进一步的研究表明,许多组织现在正在过渡到类似的内容交付选项。

问题是我的,而且,我认为,不仅在我的情况下,结果是最终有很多数据包,防火墙将其视为洪水。

解决方案很少:

1.在

Google地址的防火墙范围内,将

DoS策略添加到排除列表中。 只考虑可能的地址范围,眼睛就开始紧张地抽搐-这个想法被推迟为妄想。

2.提高对

udp洪水策略的响应阈值也不是一件容易的事,但是突然间,真正恶意的人就会溜走。

3.禁止从内部网络通过

UDP到端口

443的呼叫。

在另外阅读了

QUIC在

Google Chrome浏览器中的实现和集成后,最后一个选项被采用来指示操作。 事实是,受到世界各地每个人的无情爱戴(我不明白为什么,最好是让无礼的红发

Firefox吞噬千兆字节的RAM,这才是最好的选择),

Google Chrome最初尝试使用其受苦的

QUIC建立连接,但如果没有发生奇迹,尽管他对此最疯狂的做法感到羞耻,但他还是返回了经过验证的方法(例如

TLS) 。

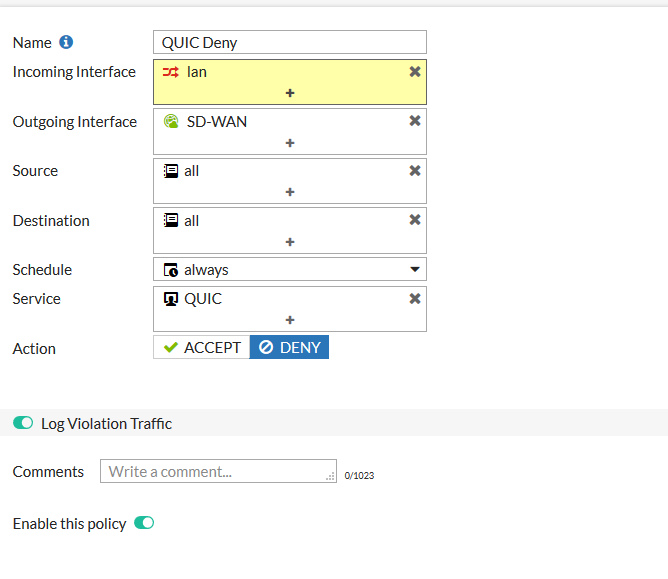

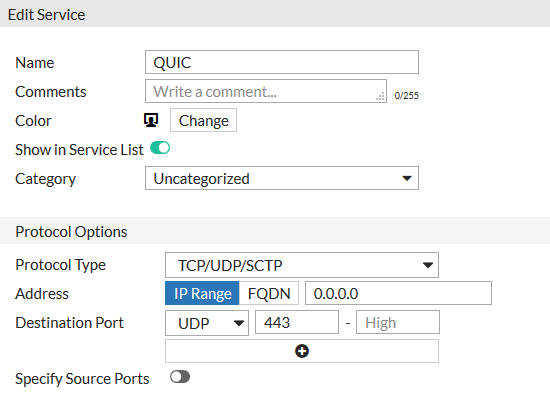

我们在防火墙上为

QUIC服务创建一个条目:

我们配置一个新规则,并将其放置在链中更高的位置。

将规则列入异常列表后,除了真正的恶意违规者之外,请保持安静和流畅。

谢谢大家的关注。

使用的资源:1.

亚历山大·托博尔的报告2.

Infopulse对QUIC协议的描述3.

维基百科4.

Fortinet提供的KB