当我被指示要比较不同供应商的几种设备时,我写了这篇评论(或者,如果需要的话,作为比较指南)。 此外,这些设备属于不同的类别。 有必要理解所有这些装置的结构和特性和构成“的参考帧”进行比较。 我会很高兴,如果我的审查将帮助别人:

- 了解加密设备的描述和规格

- 在现实生活中将“纸”特征与真正重要的特征区分开

- 超越通常的供应商范围,包括适合解决任务的任何产品

- 在谈判中提出正确的问题。

- 创建投标要求(RFP)

- 了解选择某些设备型号后必须牺牲的特性

可以估计什么

原则上,该方法适用于适合加密远程以太网网段之间的网络流量(跨站点加密)的任何独立设备。 也就是说,在单独情况下的“盒子”(当然,机箱的刀片/模块也包括在这里)通过一个或多个以太网端口连接到具有未加密流量的本地(校园)以太网,并通过另一个端口(端口)连接到通过该流量已经被加密的信道/网络被发送到其他远程段。 这种加密方案可以在私人或服务提供商网络通过不同类型的“传输”的部署(“暗”纤维,频率分离设备,交换以太网,以及“伪”铺在与其它路由架构的网络中,经常MPLS),使用或不使用VPN技术。

分布式以太网中的网络加密

分布式以太网中的网络加密设备本身可以是

专用的 (专用于加密),也可以是多功能的(混合,

融合 ),也就是说,它们还执行其他功能(例如,防火墙或路由器)。 其他厂商包括他们的设备不同类别/类,但它并不重要 - 重要的是他们是否能够加密跨网站流量,并具有在同一时间有什么特点。

在任何情况下,召回的“网络加密”,“交通加密”,“编码器” - 非正式方面,虽然经常使用。 在俄罗斯监管法律法规(包括引入GOST的法规)中,您极有可能不会遵守这些法规。

加密级别和传输模式

在继续的本身的特性,将用于评估需要的描述开始明白一件重要的事情,即“加密级别。” 我注意到,在供应商的正式文件(说明,手册等)和非正式讨论(谈判,培训中)中经常提到它。 就是说,好像每个人都清楚要解决的问题,但亲眼目睹了一些困惑。

那么,到底是什么“的加密级别?” 显然,这是进行加密的OSI / ISO参考网络模型的级别号。 我们阅读了GOST R ISO 7498-2–99“信息技术。 开放系统的互连。 基本参考模型。 第2部分。信息安全架构。 从该文件可以理解,机密性服务的级别(精确地进行加密的机制之一)是协议级别,其服务数据块(“有效载荷”,用户数据)被加密。 正如标准中也写的那样,可以在同一级别(“自己”)提供服务,也可以在较低级别的帮助下提供服务(例如,通常在MACsec中实现)。

实际上,可以通过网络传输加密信息的两种模式(立即想到IPsec,但是在其他协议中也发现了相同的模式)。 在

传输 (有时也称为本机)模式下,仅

服务数据块被加密,标头保持“打开”,未加密(有时添加了带有加密算法的服务信息的其他字段,而其他字段则被修改,重新计数)。 在

隧道模式下,整个

协议数据块(即数据包本身)被加密并封装在相同或更高级别的服务数据块中,即由新的报头构成。

加密级别本身,结合某种传输模式,既不好也不坏,因此不能说,例如,传输模式下的L3优于隧道模式下的L2。 简而言之,根据要评估的器件,许多特性都取决于它们。 例如,灵活性和兼容性。 要在传输模式下在网络L1(比特流中继),L2(帧交换)和L3(分组路由)中工作,您需要在相同或更高级别进行加密的解决方案(否则地址信息将被加密,并且数据将不会到达目的地) ,并且隧道模式可让您克服此限制(尽管会牺牲其他重要特征)。

传输和隧道L2加密模式

传输和隧道L2加密模式现在让我们继续分析特征。

性能表现

表现为网络加密 - 一个全面的,多维度的概念。 事实上,有一定的模型,在一个特征性表现优异不如对方。 因此,它总是有用的考虑加密性能的所有组件以及它们对网络性能的影响,并使用其应用程序。 在这里,您可以对汽车进行类比,汽车不仅要考虑最大速度,而且要加速到“几百”,油耗等等。 卖方公司及其潜在客户的性能特征受到高度重视。 通常,性能是加密设备供应商中排名第一的产品。

很明显,性能依赖于设备(包括这些任务如何借给自己并行和流水线)上进行的网络和加密操作的复杂性和对设备的性能和嵌入式软件的质量。 因此,在较旧的型号中,将使用生产率更高的硬件,有时可以为其配备附加的处理器和内存模块。 有几种实现加密功能的方法:在通用中央处理器(CPU),专用定制集成电路(ASIC)或可编程逻辑集成电路(FPGA)上。 每种方法都有其优点和缺点。 例如,CPU可能成为加密的瓶颈,尤其是在处理器没有专门的指令来支持加密算法的情况下(或者如果不使用它们)。 专用微电路缺乏灵活性;并非总是可以对其进行“刷新”以提高性能,添加新功能或消除漏洞。 此外,仅在大量产出的情况下,使用它们才可获利。 这就是“中庸之道”如此流行的原因-使用FPGA(俄语中的FPGA)。 在FPGA上制造了所谓的加密加速器-用于支持加密操作的内置或插入式专用硬件模块。

因为我们正在谈论

网络加密,是合乎逻辑的解决方案的性能,以相同的条件作为用于其他网络设备来测量-带宽百分比帧丢失(帧丢失)和延迟(等待时间)。 这些值在RFC 1242中定义顺便说一句,关于这个RFC经常提到的延迟变化(抖动),不说什么。 如何衡量这些量? 没有找到专门用于网络加密的任何标准(正式或非正式类型的RFC)。 对RFC 2544标准所包含的网络设备使用该方法是合乎逻辑的,许多供应商都遵循该方法-很多但不是全部。 例如,测试流量仅在一个方向上提供,而不是

按照标准

推荐的两个方向上提供。 哦好

衡量网络加密设备的性能仍然有其自身的特点。 首先,对一对设备执行所有测量是正确的:尽管加密算法是对称的,但加密和解密期间的延迟和数据包丢失不一定相等。 其次,有意义的是测量增量,即网络加密对整个网络性能的影响,将两种配置相互比较:有无加密设备。 或者,就像在混合设备的情况下,除了网络加密外,还结合了多种功能(包括加密和不加密)。 这种效果可能有所不同,并且取决于加密设备的连接方案,操作模式,最后取决于流量的性质。 特别是许多性能参数取决于数据包的长度,这就是为什么要比较不同解决方案的性能的原因,它们经常使用这些参数对数据包长度的依赖性的图表,或者它们使用IMIX-数据包长度的流量分布,这大致反映了真实的数据量。 如果我们采用相同的基本配置进行比较而不进行加密,则可以比较以不同方式实现的网络加密解决方案,而无需考虑以下差异:L2与L3,存储转发(存储转发) )直通,专用于会聚,GOST与AES等。

性能测试布线方案

性能测试布线方案我们要注意的第一个特征是加密设备的“速度”,即其网络接口

的带宽,比特率。 它是由支持接口的网络标准来确定。 对于以太网通常号码 - 1 Gbit / s和10Gbit / s的。 但是,我们知道,在它的每一个级别的任何网络的最大理论

带宽 (吞吐量)总是更少的带宽:乐队的一部分“消费”帧间隔,官职等。 如果设备能够以网络接口的全速(即在该网络模型级别的理论带宽最大的情况下)接收,处理(在我们的情况下为加密或解密)和传输流量,则他们说它

以线速工作 。 为此,设备丢失,不与任何大小和任何重复率的丢弃数据包。 如果加密设备不支持的线速度,通常表明在每秒吉比特相同的最大带宽(有时表示包长度 - 比数据包短,则带宽通常下文)。 重要的是要了解最大带宽是最大

无损的 (即使设备可以以更高的速度通过自身“泵送”流量,但同时又丢失了一些数据包)。 此外,您需要注意以下事实:某些供应商会测量所有端口对之间的总带宽,因此,如果所有加密流量都通过单个端口,这些数字就没有多大意义。

线速工作(否则,没有丢包)在哪里尤为重要? 在具有高带宽和高等待时间(例如,卫星)信道,其中,以保持必要的,以显示高分辨率的TCP窗口高传输速率,并且其中,所述分组丢失大幅度降低网络性能。

但是,并非所有带宽都用于传输有用的数据。 我们必须考虑所谓的带宽

开销 (开销)。 这是加密设备带宽的一部分(每个数据包以百分比或字节为单位),实际上已丢失(不能用于传输应用程序数据)。 首先,由于加密的网络数据包中数据字段的大小(增加,“填充”)的增加(取决于加密算法及其操作模式),会产生开销。 其次,由于数据包头的长度增加(隧道模式,加密协议的服务插入,自插入等,取决于协议和模式,密码和传输模式的操作)-通常,这些开销是最重要的,对于他们来说首先要注意。 第三,由于超过最大数据单元(MTU)大小时数据包的碎片化(如果网络可以将两个MTU超出的数据包分开,则复制其报头)。 第四,由于在网络上出现了加密设备之间的附加服务(控制)流量(用于交换密钥,安装隧道等)。 低开销的重要,因为带宽是有限的。 这在来自小数据包的流量(例如语音)中尤其明显-那里的开销可能“吞噬”一半以上的信道速度!

通量

通量最后,仍然存在

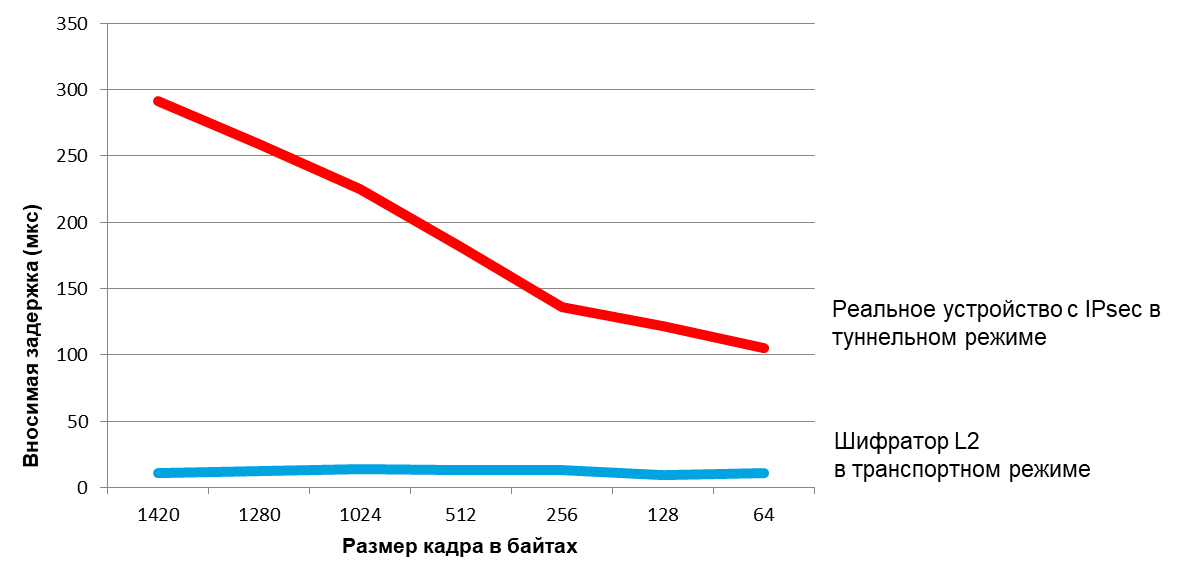

插入延迟 -在不使用网络加密和使用网络加密的情况下,数据传输之间的网络延迟(数据进入网络到退出网络所花费的时间)之间的差异(以秒为单位)。 一般来说,较小的延迟(“延迟”)网络,更关键变成由加密设备所引入的延迟。 延迟由加密操作本身(取决于加密算法,块长度和密码操作模式以及其在软件中的实现质量)以及设备中网络数据包的处理引起。 插入延迟取决于分组处理模式(通过或“存储和通”),并且在性能平台(在FPGA或ASIC“硬件”实现方式中,通常比更迅速地对CPU“软”)。 L2加密几乎总是小于由在L3或L4的加密引入的延迟:影响什么器件在L3 / L4加密,经常执行收敛。 例如,对于在FPGA上实现并在L2上进行加密的高速以太网编码器,由于加密操作而导致的延迟非常小-有时在一对设备上启用加密时,它们引入的总延迟甚至会减少! 在与通道中的总延迟(包括信号传播延迟)相当的总延迟(包括每公里大约5μs)的情况下,小延迟非常重要。 也就是说,对于城市网络(跨越数十公里),微秒可以解决很多问题。 例如,对于同步数据库复制,高频交易,使用相同的区块链。

插入延迟

插入延迟可扩展性

大型分布式网络可以包括成千上万个节点和网络设备,数百个局域网段。 重要的是,加密解决方案不要对分布式网络的大小和拓扑施加其他限制。 这主要适用于主机和网络地址的最大数量。 通过这样的限制可能会遇到,例如,实施通过加密保护多点网络拓扑(具有独立的安全连接或隧道)或选择性加密(例如,通过数或协议VLAN)时。 如果同时将网络地址(MAC,IP,VLAN ID)用作表中的键(其中行数受到限制),则这些限制将显示在此处。

此外,大型网络通常有多个结构层次,包括核心网,每个都有自己的解决方案来实现其路由策略。 为了实现此方法,通常使用特殊的帧格式(例如Q-in-Q或MAC-in-MAC)和路由协议。 为了不妨碍此类网络的构建,加密设备应正确处理此类帧(即,从这种意义上说,可伸缩性将意味着兼容性-下文中将进行更多介绍)。

柔韧性

在这里,我们谈论的是支持各种配置,接线图,拓扑等。 例如,对于基于运营商以太网技术的交换网络,这意味着支持不同类型的虚拟连接(E-Line,E-LAN,E-Tree),不同类型的服务(在端口和VLAN上)以及不同的传输技术(它们已经在上面列出)。 即,设备必须能够在直线(“点到点”)和多点模式,设置单独的隧道不同的VLAN,防止安全通道内无序分组传送操作。 的加密(包括具有或不具有内容认证)和各种分组传输模式不同的模式的选择确保电阻以及电容取决于当前条件之间的平衡。

支持私有网络(其设备属于一个组织(或租用))和运营商网络(运营商的网络分别由不同的公司管理)也很重要,运营商网络的不同部分由不同的公司管理。 如果该解决方案同时允许内部控制和外部组织(根据托管服务模型),则很好。 – ( ) (), . , .

- , – , , . « », , « », – ( ).

– . , , . , , , , , . , . –

« » (bump-in-the-wire), , , . : - , «» ( , ). , – . « »

,

– . , , , - . . , ( ) (« ») .

, , . . . , . , «» . , , .

– . , , - , . , ( , - ) ( ). –

(out-of-band) , ,

(in-band) , , . , . , . . / . PKI – .

. , IEEE, , , , Cisco. :

,

( - ). . PHY (, , ), Ethernet MTU, L3 ( TCP/IP).

( ), ( ) ( ).

, . .

, , , . . L1 .

L2 Ethernet 802.1ae (MACsec),

(end-to-end),

, «» (hop-by-hop) , , , (, ). , 2018 802.1ae , - . , L2, , ( , ) ( ).

(L3 L4) , IPsec TLS, . , – , . , L3/L4. , , .

, . ( ), . ( ), ( ), , «» .

费用

, , -, . , (, Gartner) (, , TCO). ,

, , (, ),

( ). , . -: , , «» / , - . , , « » : . , , TCO – .

– . , . , , . . , . , ( / ). , ( ), , , , , , , . , , , , ( ). ? : ( ) ), . – .

– , ( ).

– . « » , ( , ), , , . : , , .

, – , . , «», «», .

, -

p – , r – , «» . , , .

.