今天,我们将描述Varonis事件响应团队用于通过NTLM调查暴力攻击(以下称为暴力攻击)的实际工作流程。 这些攻击非常普遍,我们的团队经常会与世界各地的客户接触。

发现

如果您在Varonis仪表板中看到任何这些警报,则可能会通过NTLM遭受暴力攻击:

- 单一来源的密码喷涂

- 通过NTLM进行帐户枚举

- 多个帐户锁定

您还可以在Varonis仪表板中搜索所有失败的身份验证尝试,以查找需要调查的可疑活动。

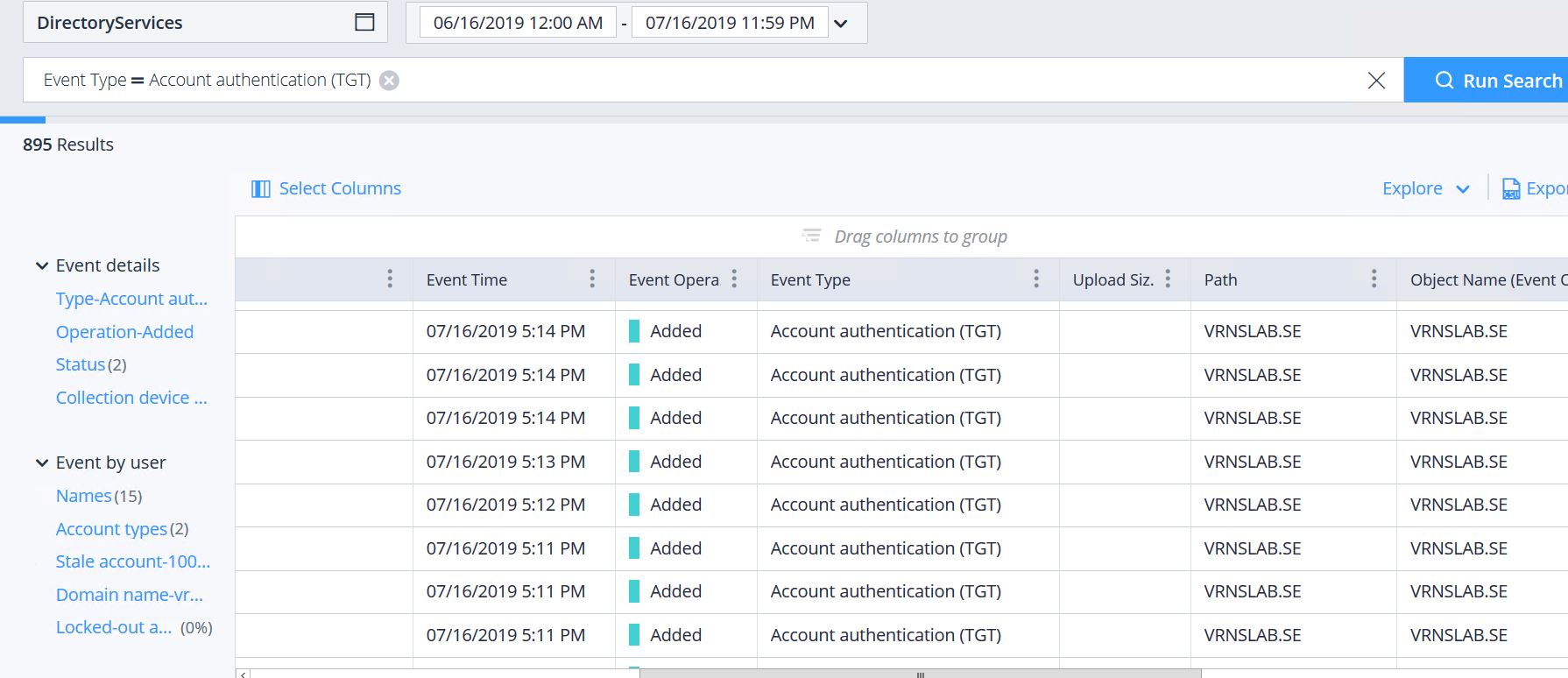

1.在Varonis界面中进行初步调查

在Varonis信息中心中点击Analytics(分析)。

在“服务器”下拉列表中,选择“ DirectoryServices”。

对于按事件类型分类的过滤器类型,选择“帐户认证”。 结果,您将获得与给定时间段内尝试登录有关的事件的选择。

查找针对未知用户的不成功登录尝试,这可能表明使用普通帐户名(例如“管理员”或“服务”)进行了字典攻击。 Varonis显示诸如“摘要/没人”之类的帐户(在突出显示的用户名(事件依据)字段中),因为它们在Active Directory中不存在并且无法匹配。

在“设备名称”列中,您很可能会看到用于身份验证请求的机器的伪装名称。 您可能不知道这台机器,并且其名称不符合公司设备的命名政策。 攻击者经常使用诸如“工作站”或“ mstsc”之类的设备名称,以希望隐藏其活动。 有时他们将设备名称完全空白。

如果您确定确实有通过NTLM进行蛮力攻击的地方,则需要更详细地研究日志。

使用以下过滤器查找通过NTLM的所有失败登录尝试:

- 事件描述“包含” NTLM

- 事件状态=失败

- 事件类型= TGT身份验证

通过网络罪犯使用的设备名称查找所有成功的身份验证,以验证当前没有立即显示成功帐户入侵的迹象。 记录要分析的事件的“收集设备主机名”字段的值。 这是从其开始下一个调查阶段的域控制器的名称。

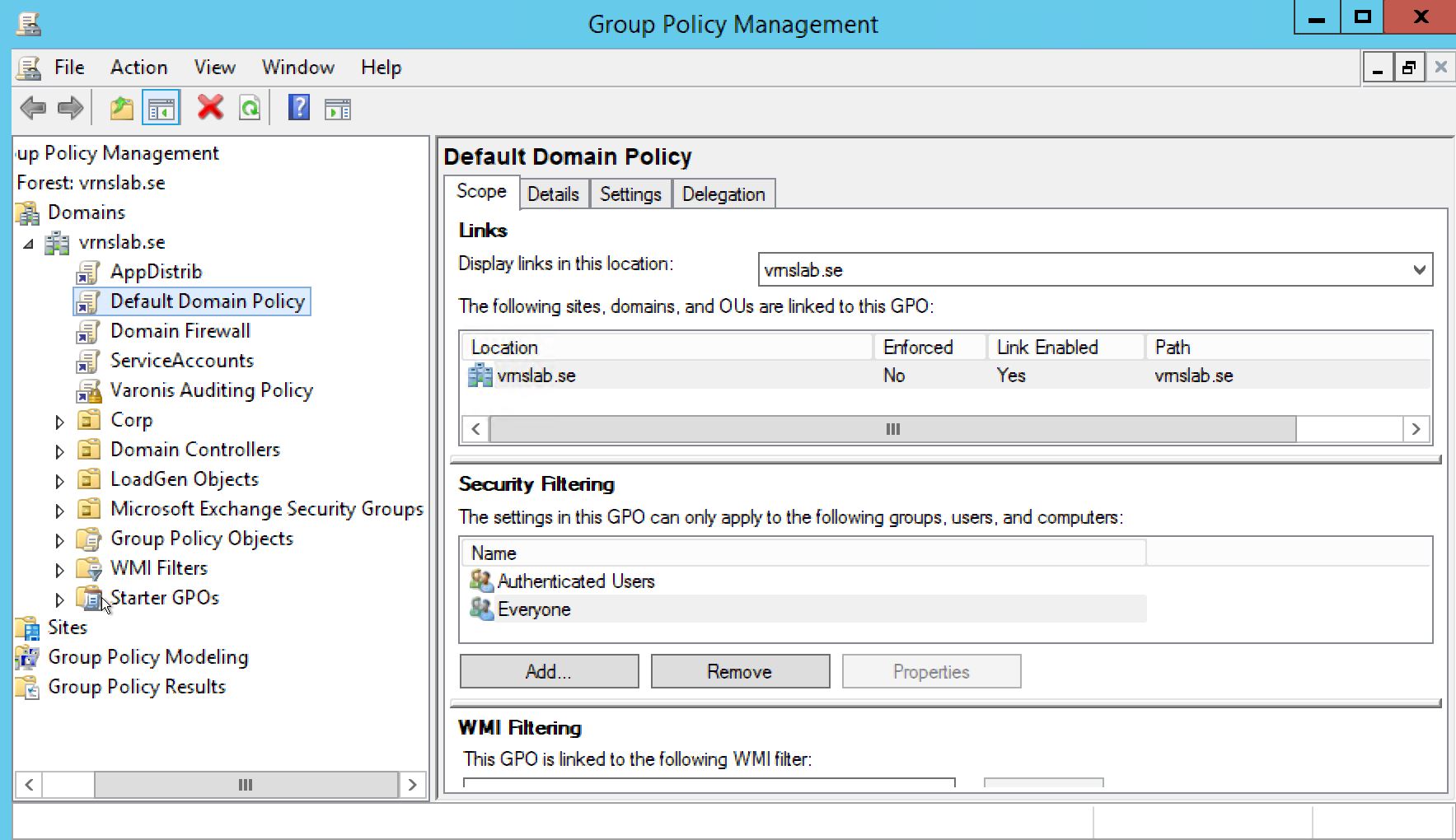

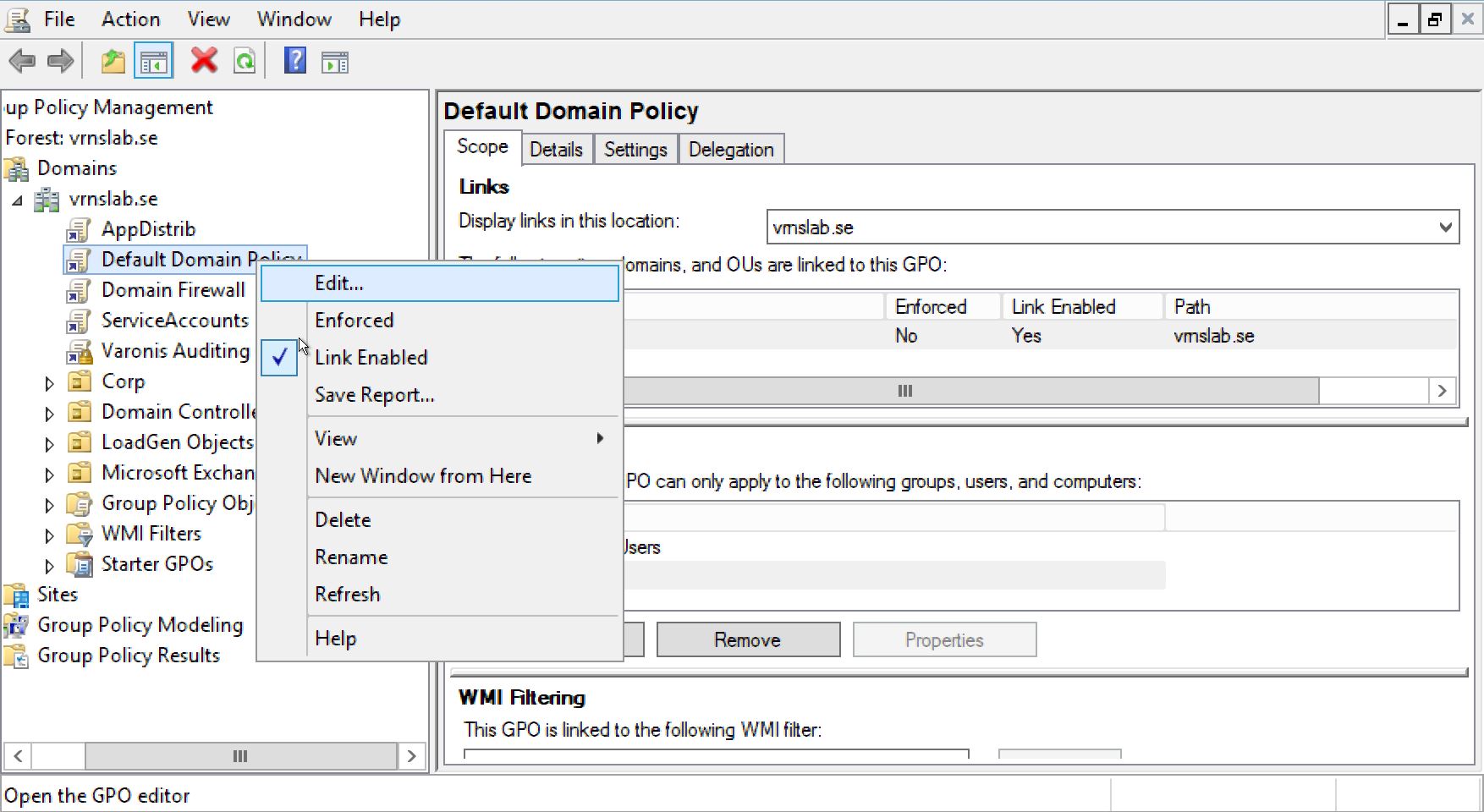

2.准备NTLM审核

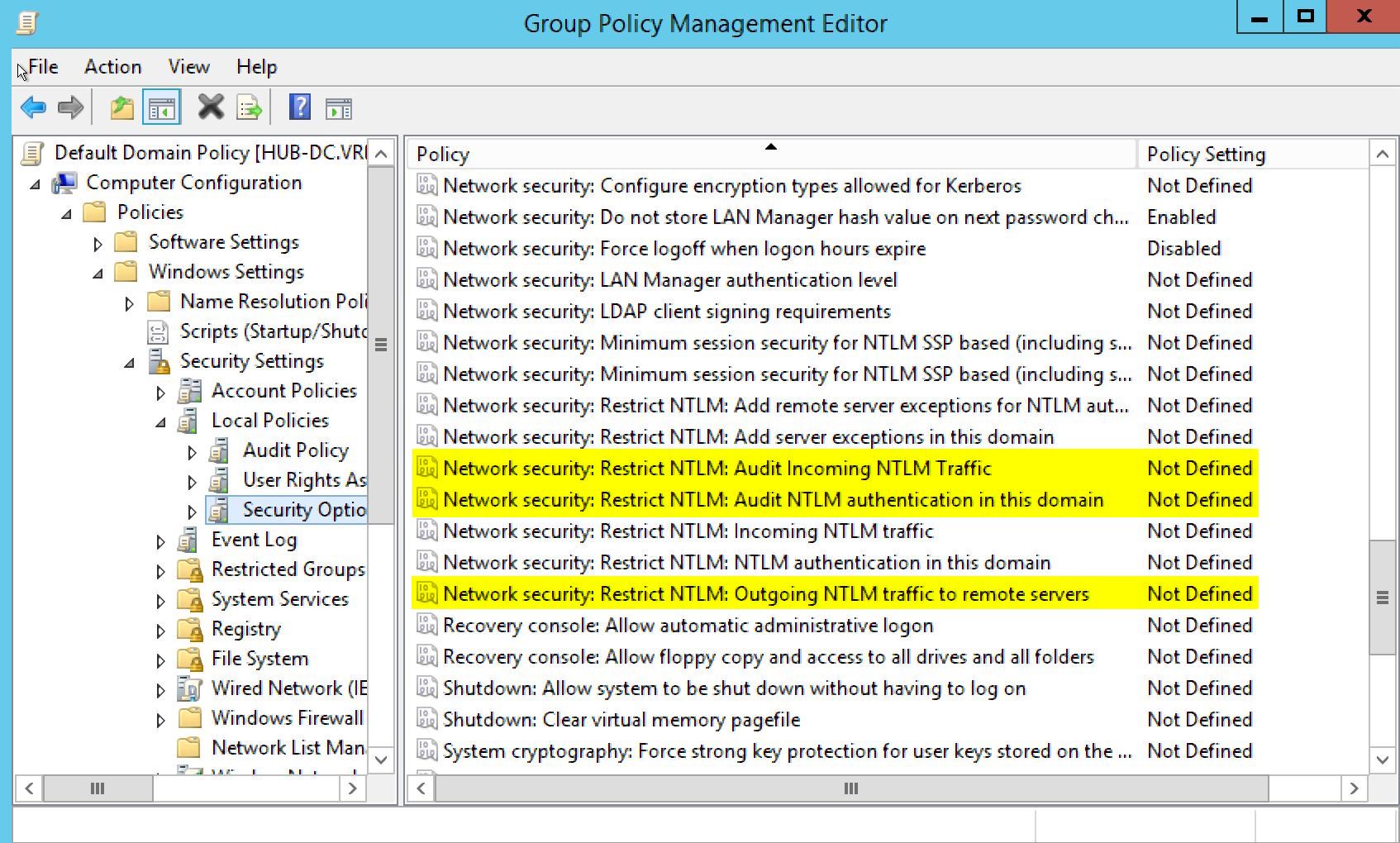

突出显示默认域策略,以便我们以后可以接收来自所有域控制器的事件。

右键单击“默认域策略”,然后选择“编辑”。

组策略管理编辑器窗口打开。 展开层次结构,选择“安全性选项”。

更改以下值:

- 网络安全:限制NTLM:审核传入流量=对所有帐户启用审核

- 网络安全:限制NTLM:在此域中审核NTLM身份验证=启用所有

- 网络安全性:限制NTLM:到远程服务器的传出NTLM流量=审核所有

运行gpupdate / force命令以应用更改。

3. NTLM日志调查

转到在步骤1中通过“收集设备主机名”列标识的域控制器。

运行事件查看器(cmd中的eventvwr命令),然后将层次结构扩展到“应用程序和服务日志”>“ Microsoft”>“ Windows”>“ NTLM”>“可操作”。 右键单击指定的日志,选择“属性”,然后将日志大小增加到至少20 MB(默认大小为1 MB)。

事件ID = 8004的事件在大多数情况下将与恶意身份验证尝试相关联。

使用在步骤1中看到的设备或用户的名称查看日志。在找到的事件中,请注意“安全通道名称”字段。 这是被攻击设备的名称。

重要告示在NTLM事件日志中,您将仅看到从第2段中打开审核之日起开始出现的新事件。

4.补救措施

一旦确定了受攻击设备的名称,就可以发现攻击者如何发送这些身份验证尝试。 在防火墙日志中,检查恶意身份验证尝试期间的连接。 在目标设备上,可以使用netstat命令或Wireshark实用程序。 因此,我们寻找攻击者用来发送身份验证请求的IP地址和端口。

收到此信息后,我们将立即采取措施防止恶意活动-阻止IP地址或关闭端口。

最后,为了完成调查,我们需要检查所有用于对受攻击设备上的用户帐户进行身份验证的操作,以及从受攻击设备观察到的数据源上的活动以及来自受攻击设备的任何其他通知。 我们需要查看Varonis和NTLM日志,以确保身份验证尝试已停止,并继续监视新活动。

俄罗斯的Varonis团队对IT基础架构进行了免费的网络安全分析和风险审计。 为此,

请在网站上留下

要求或

以方便的方式

与我们联系 。