虽然大型企业正在建立潜在的内部攻击者和黑客的累累宝藏,但网络钓鱼和垃圾邮件仍然是公司的头疼问题。 如果马蒂·麦克弗利(Marty McFly)在2015年(到2020年更是如此),人们甚至不会发明气垫板,甚至不会学会完全摆脱垃圾邮件,那么他很可能会失去对人类的信仰。 而且,今天的垃圾邮件不仅令人讨厌,而且经常有害。 在实施杀戮链的大约70%的情况下,网络犯罪分子借助附件中包含的恶意软件或通过电子邮件中的网络钓鱼链接渗透到基础架构中。

最近,很明显,有一种趋势是将社会工程学作为一种渗透组织基础结构的方法。 通过比较2017年和2018年的统计数据,我们可以看到,通过邮件正文中的附件或网络钓鱼链接准确地将恶意软件发送到员工计算机的案例数量增加了近50%。

通常,可以使用电子邮件实施的全部威胁可以分为几类:

- 垃圾邮件

- 僵尸网络中包含组织计算机,发送垃圾邮件

- 邮件正文中的恶意附件和病毒(小型公司最常遭受Petya等大规模攻击)。

为了防止所有类型的攻击,您可以部署多个SZI,也可以遵循服务模型的路径。 我们已经

讨论过统一网络安全服务平台-托管网络安全服务的Solar MSS生态系统的核心。 除其他外,它包括虚拟化技术安全电子邮件网关(SEG)。 通常,由小公司获得对此服务的订阅,在该公司中,所有IT和IS功能都分配给一个人(系统管理员)。 垃圾邮件是用户和管理部门始终面临的问题,您无法解决。 但是,随着时间的流逝,即使是领导层也清楚地表明,“完成”她的系统管理员根本行不通-她花费了太多时间。

2小时解析邮件-有点多

一家零售商向我们提出了类似的情况。 时间跟踪系统显示,其员工每天在邮箱分析上花费大约25%的时间(2小时!)。

连接客户的邮件服务器后,我们将SEG实例配置为传入和传出邮件的双向网关。 我们开始通过预定义的策略进行过滤。 我们根据对客户提供的数据的分析以及Solar JSOC专家收到的自己的潜在危险地址列表(作为其他服务的一部分,例如监视信息安全事件)的分析,编制了黑名单。 此后,所有邮件仅在清洗后才寄给收件人,并且各种有关“大折扣”的垃圾邮件停止向客户的邮件服务器中倒入大量邮件,从而腾出空间来满足其他需求。

但是在某些情况下,例如,合法信件被错误地归类为垃圾邮件,例如从不可信发件人处收到的信件。 在这种情况下,我们已将决定权授予了客户。 要做的选择不多:立即删除或隔离。 我们选择了将此类垃圾邮件存储在SEG本身的第二种方法。 我们授予系统管理员访问Web控制台的权限,他可以在其中随时找到交易对手的重要信件,并将其传递给用户。

摆脱寄生虫

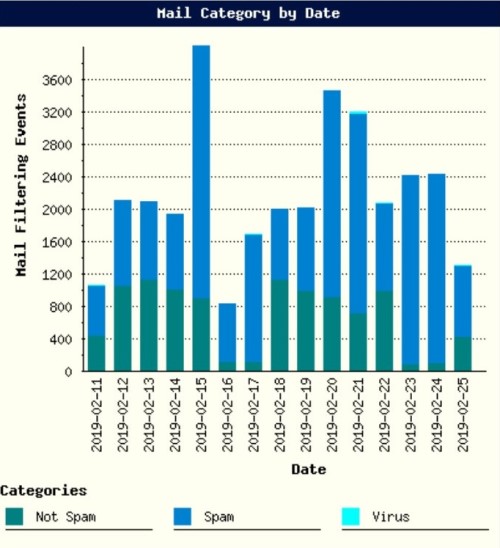

电子邮件保护服务包括分析报告,这些报告的目的是控制基础结构的安全性以及所使用设置的有效性。 此外,这些报告使您可以预测趋势。 例如,我们在报告中找到相应的“收件人的垃圾邮件”或“发件人的垃圾邮件”部分,并查看最大数量的阻止邮件到达谁的地址。

就在分析这样的报告时,一位客户的来信总数急剧增加对我们来说似乎是可疑的。 他的基础设施很小,信件数量很少。 一天的工作后,突然间,被阻止的垃圾邮件数量几乎翻了一番。 我们决定仔细看看。

我们看到外发字母的数量增加了,并且在“发件人”字段中的所有地址中,都有来自刚刚连接到邮件保护服务的域的地址。 但是有一个警告:在完全理智的,甚至可能存在的地址中,显然有一些奇怪的地址。 我们查看了发送信件的IP,正如预期的那样,事实证明这些信件不属于受保护的地址空间。 显然,攻击者代表客户发送了垃圾邮件。

在这种情况下,我们就正确配置DNS记录(特别是SPF)向客户提出了建议。 我们的专家建议创建一个包含规则“ v = spf1 mx ip:1.2.3.4/23 -all”的TXT记录,该记录包含地址的详尽列表,这些地址允许代表受保护域发送信件。

实际上,这为何如此重要:代表一个未知的小公司的垃圾邮件虽然令人讨厌,但并不重要。 例如,在银行业中,情况完全不同。 根据我们的观察,如果据称受害者是从受害者已知的另一家银行或对手方的域中发送邮件,则该受害者对网络钓鱼电子邮件的信任度会提高很多倍。 这不仅使银行部门的员工与其他部门(相同的能源部门)区别开来,我们也面临着相同的趋势。

我们杀死病毒

但是欺骗并不是一个常见的问题,例如病毒感染。 他们最常如何应对病毒流行? 他们安装了防病毒软件,并希望“敌人不会过去”。 但是,如果一切都如此简单,那么,由于杀毒软件的成本相当低廉,每个人都会早就忘记了恶意软件问题。 同时,我们不断收到“帮助还原文件,所有内容均已加密,工作值得,数据丢失”系列的请求。 我们不厌倦地向客户重复说防病毒不是万能药。 除了反病毒数据库的更新速度可能不够快之外,我们还经常遇到恶意软件,这些恶意软件不仅可以绕过反病毒软件,而且可以绕过沙箱。

不幸的是,很少有组织的普通员工知道网络钓鱼和恶意电子邮件,并且能够将其与常规通信区分开。 平均而言,每7名没有定期进行提高意识的用户都可以参与社会工程:打开受感染的文件或将其数据发送给网络犯罪分子。

尽管一般而言,攻击的社会媒介一直在一点一点地增加,但去年这种趋势变得尤为明显。 网络钓鱼电子邮件变得越来越像关于促销,即将发生的事件等的常规邮件列表。 在这里您可以回想起对金融部门的沉默攻击-据称银行员工收到了一封信,上面写有促销代码,代表参加了受欢迎的行业会议iFin,而失败者的百分比很高,尽管回想起来,我们谈论的是银行部门-在信息安全方面最先进的。

在上个新年之前,我们还观察到了几种相当奇怪的情况,当时工业公司的员工收到了质量很高的网络钓鱼信件,其中包含流行的在线商店中的新年促销活动“清单”以及折扣促销代码。 员工不仅试图遵循该链接,而且还致函相关组织的同事。 由于网络钓鱼电子邮件中引用的资源被阻止,因此员工开始大量离开访问IT服务的请求。 通常,新闻通讯的成功一定超出了攻击者的所有期望。

最近,一家“加密”的公司向我们求助。 一切始于会计人员据称收到了俄罗斯联邦中央银行的来信。 会计师单击了信函中的链接,并下载了WannaMine矿机,该矿机与著名的WannaCry一样,利用了EternalBlue漏洞。 最有趣的是,自2018年初以来,大多数防病毒软件都能够检测其签名。 但是,要么禁用了防病毒软件,要么没有更新数据库,或者根本没有更新-无论如何,该矿机已经在计算机上,并且没有任何阻止它在网络上进一步传播,负载服务器和AWS的CPU 100% 。

该客户在收到我们取证小组的报告后,发现该病毒最初已经通过邮件渗透,并启动了一个试点项目来连接电子邮件保护服务。 我们设置的第一件事是邮件防病毒。 同时,持续进行恶意软件扫描,并且首先每小时进行一次签名更新,然后客户切换到每天两次的模式。

应分层防御病毒感染。 如果我们谈论通过电子邮件传播病毒,则有必要在入口处清除此类信件,训练用户认识社会工程学,然后依靠防病毒和沙箱。

赛格警惕

当然,我们不认为安全电子邮件网关解决方案是万能药。 有针对性的攻击,包括有针对性的网络钓鱼,很难阻止,因为 对于特定的收件人(组织或个人),每次此类攻击都会“锐化”。 但是对于一家试图提供基本安全级别的公司而言,这很多,尤其是将正确的经验和专业知识正确地应用于任务的情况下。

通常,在实施针对目标的网络钓鱼时,邮件正文中不包含恶意附件,否则反垃圾邮件系统将立即阻止此类电子邮件发送给收件人。 但是,它们在信件的文字中包含指向预先准备的网络资源的链接,然后这些内容都是很小的。 用户跟随链接,然后在几秒钟内进行几次重定向后,他就处于整个链的最后,而链的打开将在他的计算机上加载恶意软件。

甚至更复杂:在收到信件时,链接可能是无害的,只有经过一段时间后,当链接已被扫描和跳过时,它才会开始重定向到恶意软件。 不幸的是,Solar JSOC专家即使考虑到他们的能力,也无法配置邮件网关在整个链中“查看”恶意软件(尽管可以使用保护来自动替换SEG字母中的所有链接,以便后者不仅扫描该链接在交付信件时以及每次转换时)。

同时,多种专业知识的聚集,包括通过我们的JSOC CERT和OSINT获得的数据,即使使用典型的重定向也可以帮助应对。 这使您可以创建高级黑名单,在此基础上,即使具有多个转发的邮件也将被阻止。

使用SEG只是任何组织都想要构建以保护其资产的一小块墙。 但是这个链接需要正确地放宽视野,因为即使是经过适当调整的SEG也可以成为全面的防御。

Solar JSOC产品和服务专家预售顾问Ksenia Sadunina