欢迎使用本系列的新文章,这次是有关事件调查的主题,即使用Check Point取证软件进行恶意软件分析。 之前,我们发布

了一些有关在智能事件中工作的

视频教程 ,但是这次我们将查看有关不同Check Point产品中特定事件的取证报告:

为什么预防事件的取证很重要? 看来我已经感染了这种病毒,它已经很好了,为什么要对付它呢? 正如实践所示,建议不仅阻止攻击,而且还应了解攻击的工作方式:切入点是什么,使用了什么漏洞,涉及到哪些进程,注册表和文件系统是否受到了影响,病毒家族,潜在的损害等等。 。 这些和其他有用的数据可以在Check Point取证的综合报告中获得(包括文本形式和图形形式)。 手动获取此类报告非常困难。 然后,这些数据可以帮助采取必要的措施,并排除将来此类攻击成功的可能性。 今天,我们将审阅Check Point SandBlast网络取证报告。

喷沙网

长期以来,使用沙箱来增强网络外围安全性已经很普遍,并且它是IPS等必备组件。 在Check Point,威胁仿真刀片负责沙盒功能,它是SandBlast技术的一部分(同一位置也有威胁提取)。 我们已经

针对 Gaia 77.30版发布了一个

简短的Check Point SandBlast

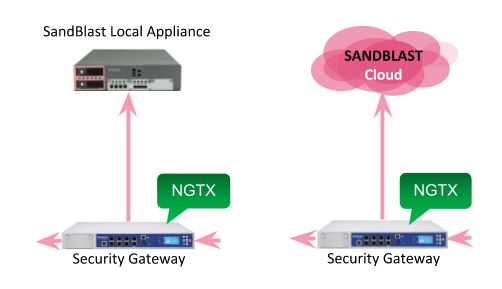

课程 (如果您不了解这是什么,我强烈建议您查看)。 从体系结构的角度来看,此后没有任何根本改变。 如果网络外围有Check Point Gateway,则可以在沙箱中使用两个集成选项:

- SandBlast本地设备 -额外的SandBlast设备放置在您的网络上,文件将发送到该设备进行分析。

- SandBlast Cloud-将文件发送到Check Point云进行分析。

沙盒可以视为网络外围的最后一道防线。 它仅在通过经典方法(防病毒,IPS)进行分析后才能连接。 而且,如果这种传统的签名工具实际上不提供任何分析功能,则沙箱可以“详细说明”文件被锁定的原因以及它到底是什么恶意程序。 可以从本地沙箱和云沙箱中获取此类取证报告。

检查点取证报告

假设您作为信息安全专家开始工作,并在SmartConsole中打开了一个仪表板。 立即,您会看到过去24小时内发生的事件,并且您会注意到“威胁仿真”事件-未被签名分析阻止的最危险的攻击。

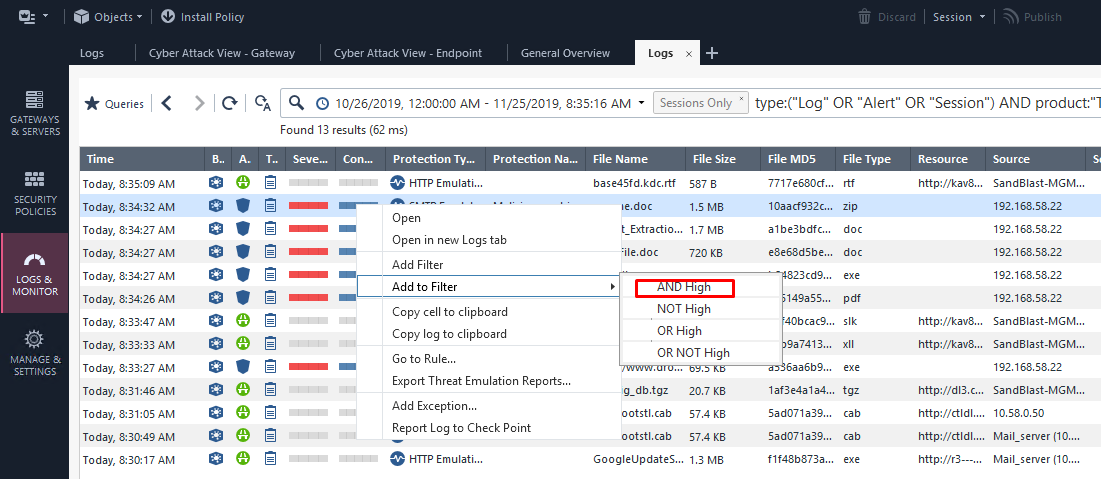

您可以“陷入”这些事件(向下钻取),并在Threat Emulation刀片上查看所有日志。

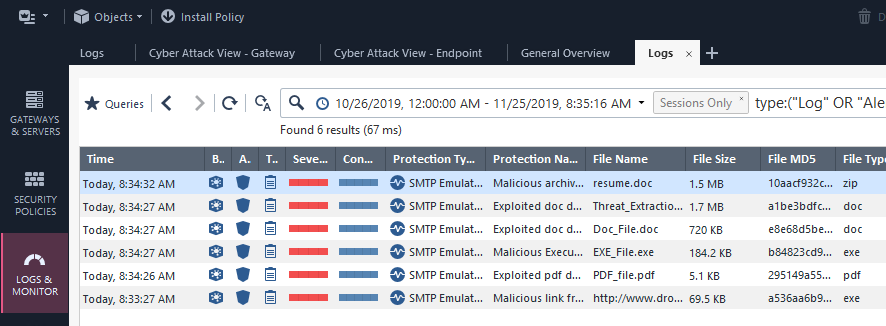

之后,您还可以按威胁的严重程度(严重性)和可信度(操作可靠性)过滤日志:

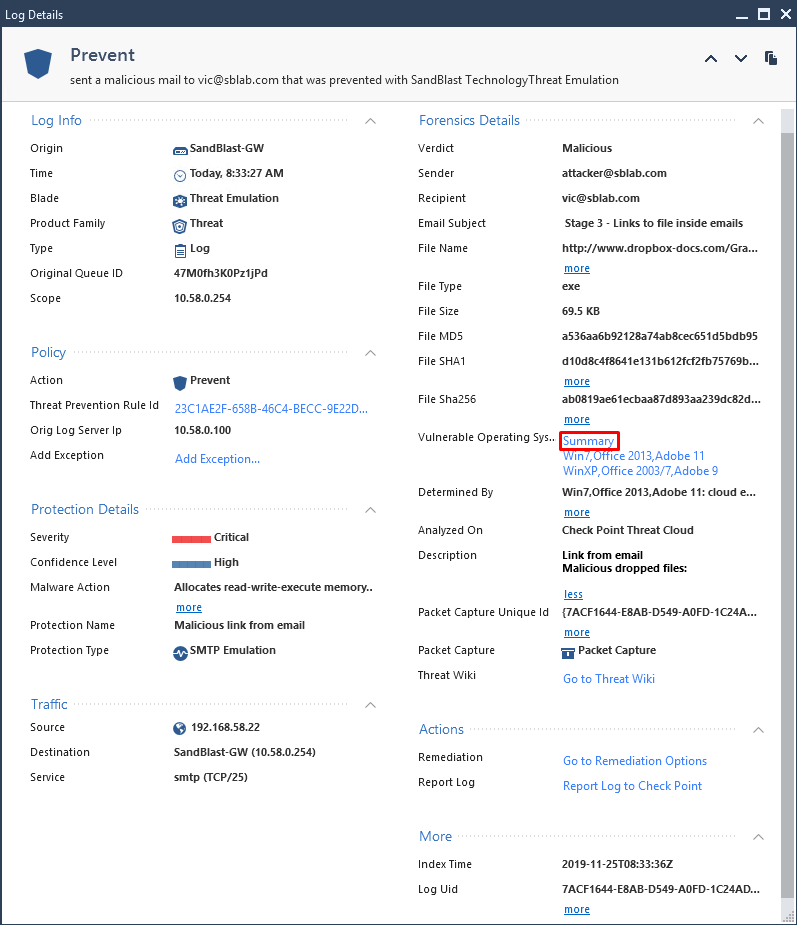

打开我们感兴趣的事件后,您可以熟悉常规信息(src,dst,严重性,发件人等):

在这里,您可以看到“

取证”部分以及可用的“

摘要”报告。 通过单击它,将以交互式HTML页面的形式对恶意软件进行详细分析:

(这是页面的一部分。

原始文件可以在这里查看 )

从同一份报告中,我们可以下载原始恶意软件(在受密码保护的存档中),或立即联系Check Point响应团队。

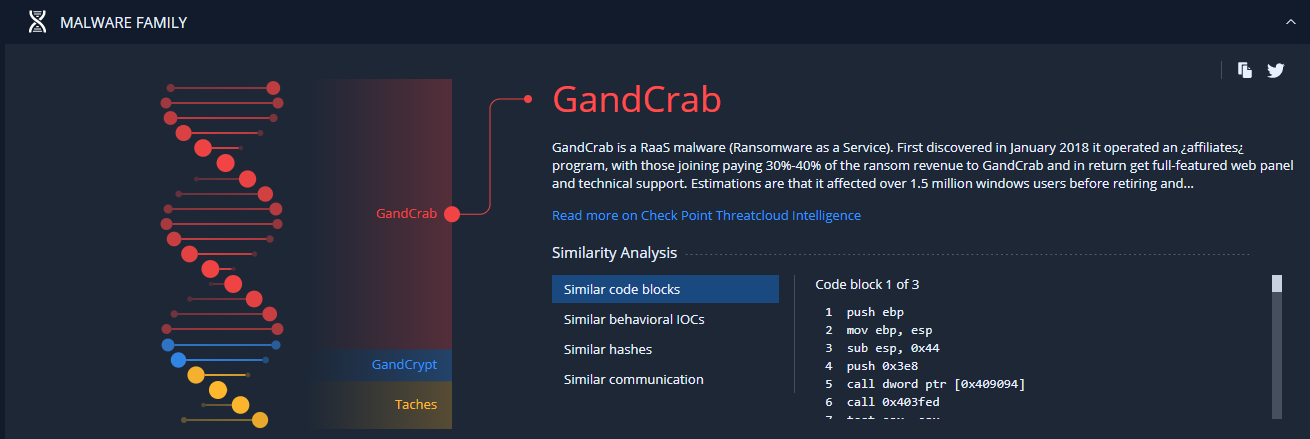

在下面,您可以看到一个漂亮的动画,该动画以百分比的形式显示了我们的实例共有哪些已知的恶意代码(包括代码本身和宏)。 使用Check Point威胁云中的机器学习来提供此分析。

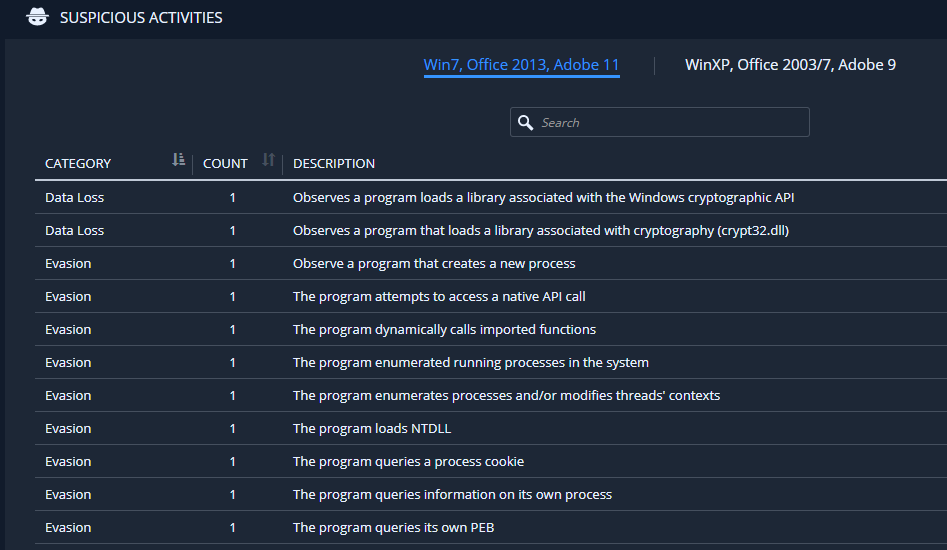

然后,您可以查看沙箱中允许进行哪种活动,以得出该文件是恶意的结论。 在这种情况下,我们看到使用旁路技术并尝试下载加密器:

您可能会注意到,在这种情况下,仿真是在两个系统(Win 7,Win XP)和不同软件版本(Office,Adobe)中执行的。 以下是视频(幻灯片播放),其中包含在沙箱中打开此文件的过程:

视频示例:

最后,我们可以详细了解攻击的发展过程。 表格形式或图形形式:

在那里,我们可以RAW格式下载该信息和pcap文件,以详细分析Wireshark中生成的流量:

结论

使用此信息可以大大加强对网络的保护。 阻止病毒分发主机,关闭漏洞,阻止来自C&C的可能反馈等。 不要忽略此分析。

在以下文章中,我们将类似地查看SandBlast代理,SnadBlast Mobile以及CloudGiard SaaS的报告。 因此,请继续关注(

Telegram ,

Facebook ,

VK ,

TS Solution Blog )!