不久前,我们在Windows终端服务器上实现了该解决方案。 和往常一样,他们扔了捷径以连接到员工的桌面,并说-工作。 但是用户在网络安全方面受到了威胁。 当连接到服务器时,看到如下消息:“您信任此服务器吗? 是吗?”,他们很害怕,向我们求助-一切都还好,您可以单击“确定”吗? 然后决定把所有事情都做的漂亮,这样就没有问题和惊慌了。

如果您的用户仍然带着类似的恐惧来找您,并且您厌倦了打勾“不要再问”这一框了-欢迎来到猫下。

步骤零。 培训和信任问题

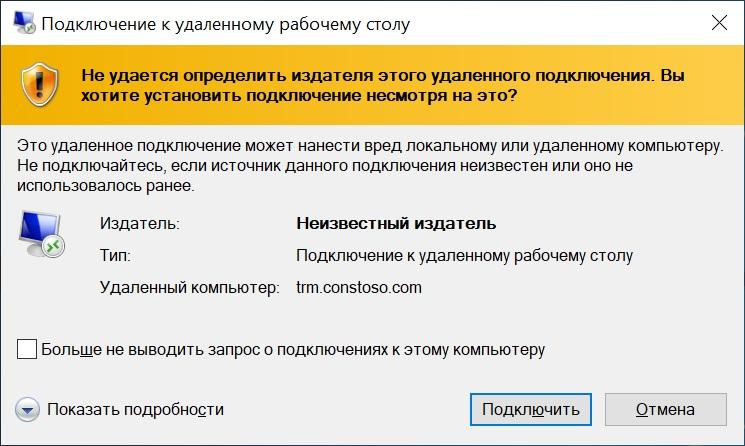

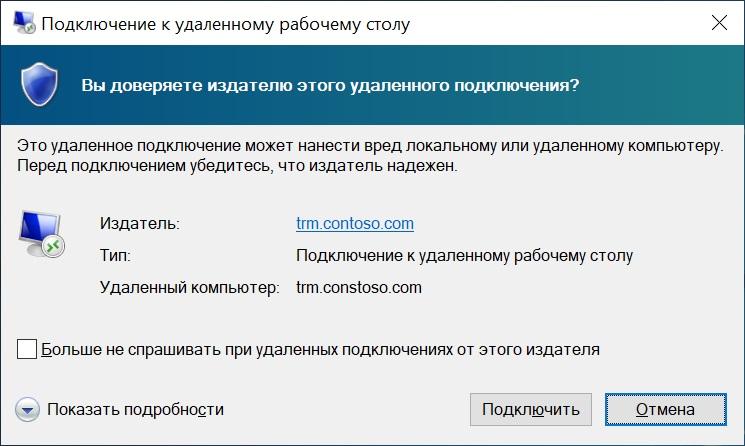

因此,我们的用户拨入扩展名为.rdp的保存文件,并收到这样的请求:

“恶意”连接 。

为了摆脱此窗口,使用了一个称为RDPSign.exe的特殊实用程序。 像往常一样,可以在官方网站上找到完整的文档,我们将分析一个使用示例。

首先,我们需要获得证书以对文件签名。 可以是:

最重要的是,证书应该能够签名(是的,您可以选择

EDS会计师)和客户PC信任他。 在这里,我将使用自签名证书。

让我提醒您,可以使用组策略来组织对自签名证书的信任。 更多细节-在扰流板下。

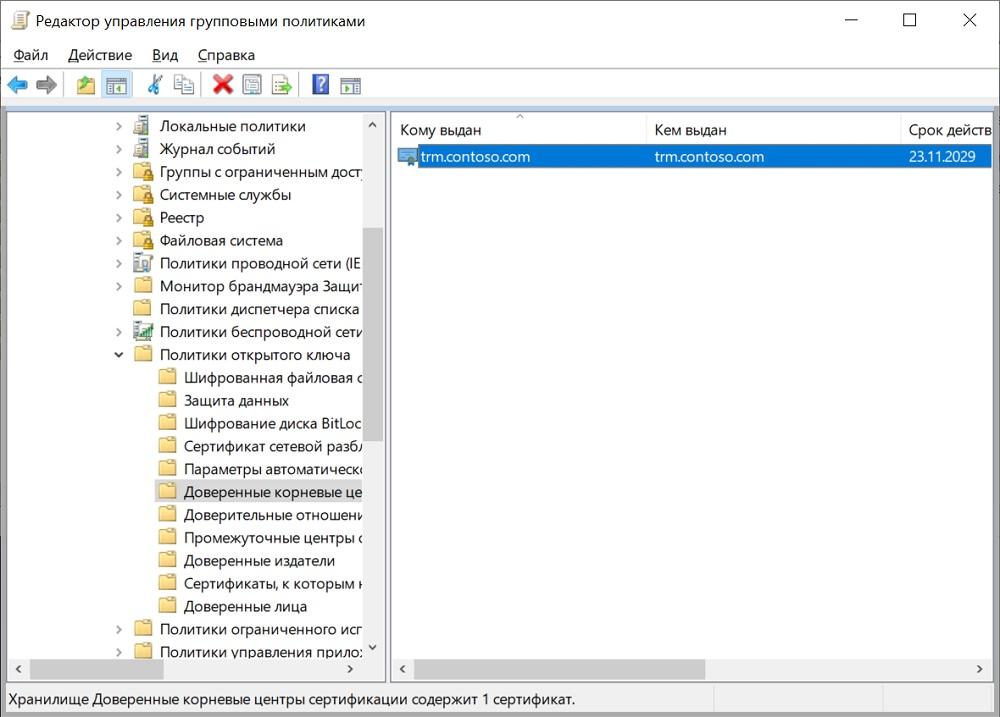

如何使用GPO Magic使证书可信首先,您需要获取不带.cer格式的私钥的现有证书(可以通过从“证书”管理单元中导出证书来完成此操作),并将其放在用户可以访问以读取的网络文件夹中。 之后,您可以配置组策略。

证书导入在以下部分中配置:计算机配置-策略-Windows配置-安全设置-公钥策略-受信任的根证书颁发机构。 接下来,右键单击以导入证书。

定制政策。

客户端PC现在将信任自签名证书。

如果解决了信任问题,我们将直接进行签名问题。

第一步。 全面签名的文件

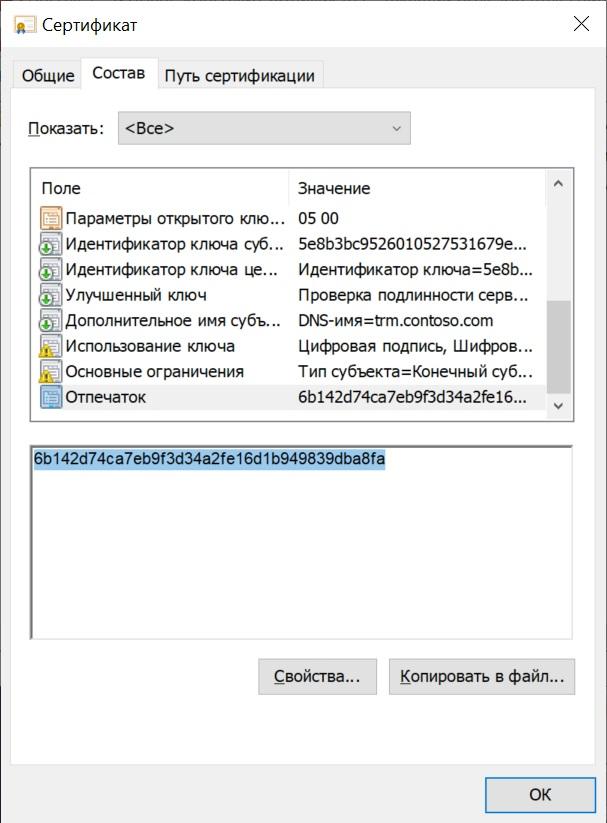

有一个证书,现在您需要知道它的指纹。 只需在“证书”管理单元中将其打开,然后将其复制到“组成”选项卡即可。

我们需要指纹。

最好立即将其恢复为正确的格式-仅使用大写字母,并且不包含空格(如果有)。 可以在PowerShell控制台中使用以下命令方便地完成此操作:

("6b142d74ca7eb9f3d34a2fe16d1b949839dba8fa").ToUpper().Replace(" ","")

收到所需格式的指纹后,您可以安全地签名rdp文件:

rdpsign.exe /sha256 6B142D74CA7EB9F3D34A2FE16D1B949839DBA8FA .\contoso.rdp

其中\ Contoso.rdp是文件的绝对或相对路径。

文件签名后,将无法再通过图形界面来更改某些参数,例如服务器名称(是否有效,签名的目的是什么?)。如果使用文本编辑器更改设置,则签名“会飞”。

现在,当您双击快捷方式时,消息将有所不同:

新消息。 颜色不太危险,已经进步了。

让我们也摆脱他。

第二步 再次,信任问题

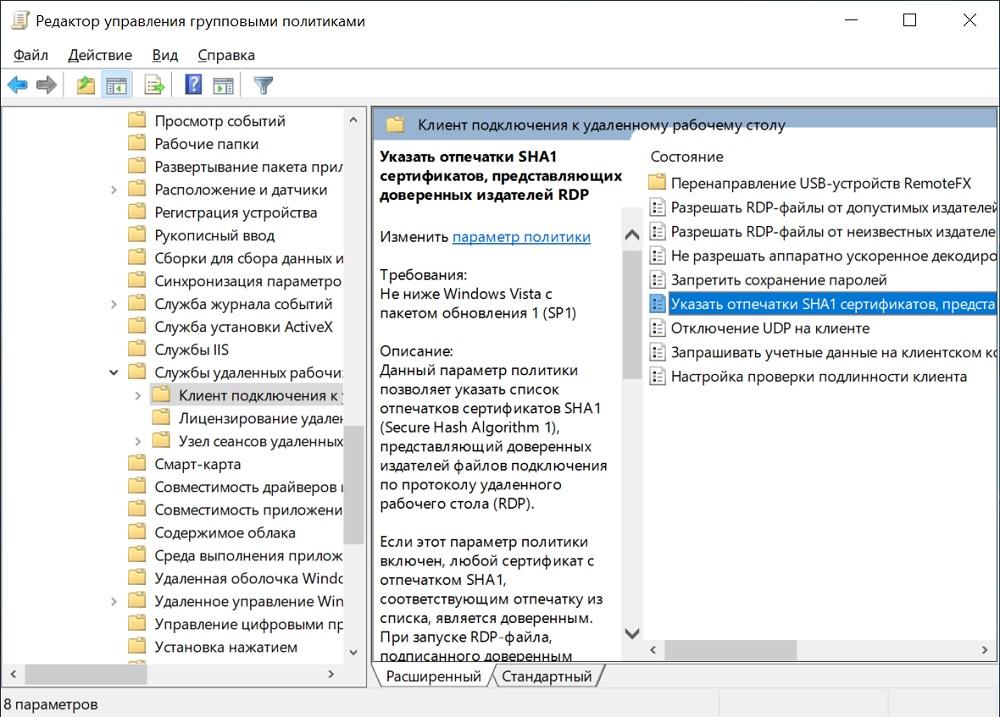

要摆脱此消息,我们将再次需要组策略。 这次的路途是计算机配置-策略-管理模板-Windows组件-远程桌面服务-远程桌面连接客户端-指定代表受信任的RDP发布者的证书的SHA1指纹。

我们需要一项政策。

在政治上,只需添加上一步中我们已经熟悉的指纹即可。

值得注意的是,此策略将覆盖“允许来自有效发布者的RDP文件和用户默认RDP设置”策略。

定制政策。

瞧,现在没有奇怪的问题-只是一个登录密码请求。 嗯...

第三步 透明服务器登录

确实,如果我们在进入域计算机时已经获得授权,那么为什么我们需要重新输入相同的用户名和密码? 我们将凭据“透明”地传输到服务器。 如果是简单的RDP(不使用RDS网关),我们将为您提供帮助...是的,组策略。

我们转到以下部分:计算机配置-策略-管理模板-系统-凭据传输-允许传输默认凭据。

在这里,您可以将必要的服务器添加到列表中或使用通配符。 它看起来像TERMSRV / trm.contoso.com或TERMSRV / * .contoso.com。

定制政策。

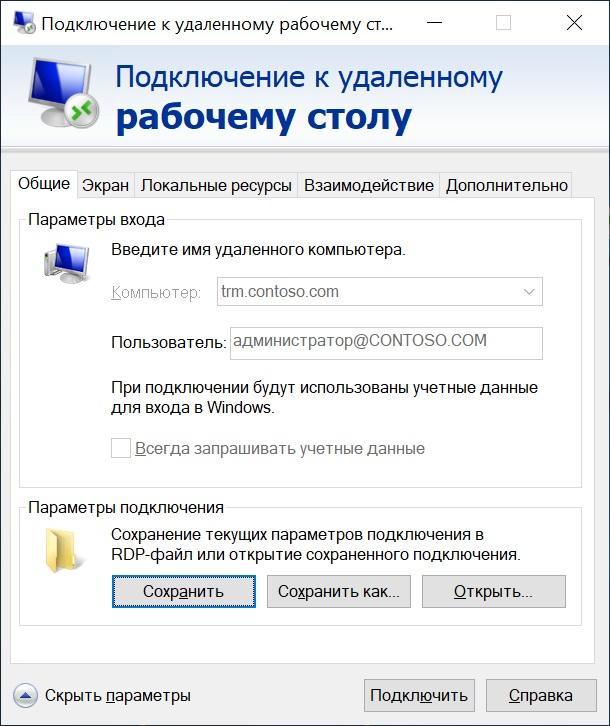

现在,如果您查看我们的快捷方式,它将类似于以下内容:

不要更改用户名。

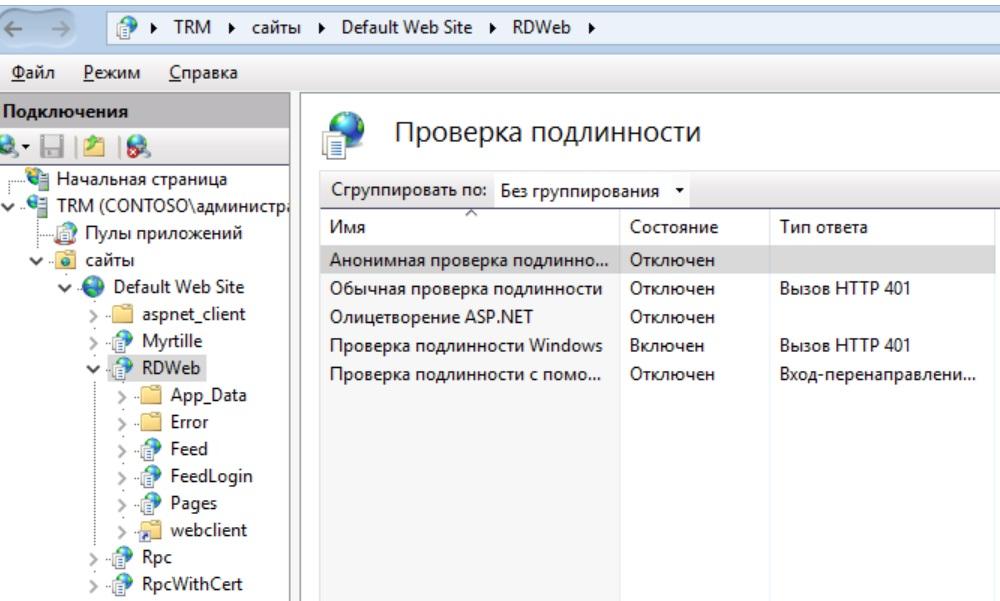

如果使用RDS网关,则还需要允许在其上进行数据传输。 为此,请在IIS管理器的“身份验证方法”中,禁用匿名身份验证,然后启用Windows身份验证。

配置的IIS。

完成后不要忘记重新启动Web服务:

iisreset /noforce

现在一切都很好,没有问题和要求。