Mac是否有任何“病毒”? 简而言之,是而不是不是。 想知道为什么会有这么一个奇怪的答案吗?

许多人将病毒称为所有恶意软件。 如果您采取正式的方法,那么只有可以独立传播的程序才可以

称为病毒 。

但有一个细微差别-当前的恶意软件通常很复杂,并且可以由多个组件组成-有些负责感染,其他负责分发,而其他负责对攻击者有用的负载。 也可以根据各种特征将病毒分组,例如,根据分配方法或有害负荷。

因此,我建议不要就是否是病毒而争论不休,而要尝试了解恶意软件是否威胁我们的罂粟,如果它威胁了罂粟,那么它又是如何感染系统的。

故事

当第一种病毒何时出现在Apple计算机上时,无疑会折磨着许多人。 病毒1,2,3和ElkCloner被认为是最早的病毒。 他们写

于1981年 。

创建简单名称为Virus的病毒作为概念检查。 主要思想是编写一个可以独立分发但不会影响其他应用程序的程序。 前两个版本是独立分发的,但是会影响系统或其他软件的运行。 因此,有三个版本。

1981年后的几年,

其他病毒出现了 。 在80年代和90年代后期,创建了数十种恶意软件。

如您所知,Apple电脑尚未使用Intel处理器。 总体而言,计算机世界与当前的计算机大不相同-甚至更是如此,并不是每个人都可以访问Internet,并且以完全不同的方式处理计算机威胁。 与以物理方式交替访问的大型机相比,个人计算机具有完全不同的威胁模型。 例如,网络上的一台计算机可能会尝试攻击另一台计算机。

早期的清障人出于好奇或对名望的渴望而做的更多。 随后,它成为一种获利手段(称其为收入并没有改变语言)。 让我们看看今天的情况如何。

我们的时间(2016 -...)

密码学家(勒索软件)凯伦格-2016它与Transmission torrent客户端一起分发,该客户端的站点遭到了黑客攻击,恶意代码被引入了官方安装程序。 修改后的应用程序已签名,因此GateKeeper形式的保护无法正常工作。 这可能是macOS的第一个加密加密器。

后门埃莉诺-2016该病毒是在AppStore外部以普通EasyDoc Converter.app应用程序的名义传播的。 应用程序应将文档从一种格式转换为另一种格式,但是它可以执行任何操作,但不能那样做。 特别是,它在用户计算机上安装了一个后门,该后门通过Tor网络工作。 新的Tor服务的名称发布在pastebin.com上,攻击者从那里获取该服务。

Keydnap-2016年另一个有趣的后门以zip存档的形式分发。 内部是“ screenshot.jpg”文件(扩展名末尾带有空格)。 实际上,该文件不是映像,而是可执行文件。 另一个有趣的地方-这个后门有第二种分发方法。 即通过torrent客户端传输。 是的,没有错。 该应用程序以前曾用于分发Keranger勒索软件。

莫克斯-2016Mokes后门之所以值得注意,是因为尽管发现了它,但仍无法找到确切的感染媒介。 只是猜测它是通过网络钓鱼电子邮件分发的。

Komplex-2016年通过电子邮件分发为伪装为pdf文件的应用程序。 “打开”该应用程序时,启动了恶意加载,但同时也打开了pdf文档以进行伪装。 主要功能归结为加载其他文件和执行命令。 因此,该恶意软件最有可能用于传播其他恶意程序。 后门的第一部分是在2016年发现的,第二部分是功能更强大的部分是在2017年发现的。

广告(广告软件)FakeFileOpener-2016年感染方法已经很老了。 当您进入专业站点时,将向用户显示一条消息,指出他的计算机已被感染,您需要下载一个应用程序来对其进行清理。

实际上,已经下载了MacFileOpener应用程序,该应用程序将自己注册为大量文件类型的处理程序。 结果,该应用程序不必创建任何类型的恶魔或发明其他任何东西。 当用户尝试打开恶意软件为其注册的任何文件时,操作系统将启动该恶意软件。

展示广告的应用不仅危险,而且广告本身也没有那么危险。 他们经常在系统中安装根证书,从而可以查看加密的流量。 流量可以包含密码,信用卡信息,会话cookie和其他机密。

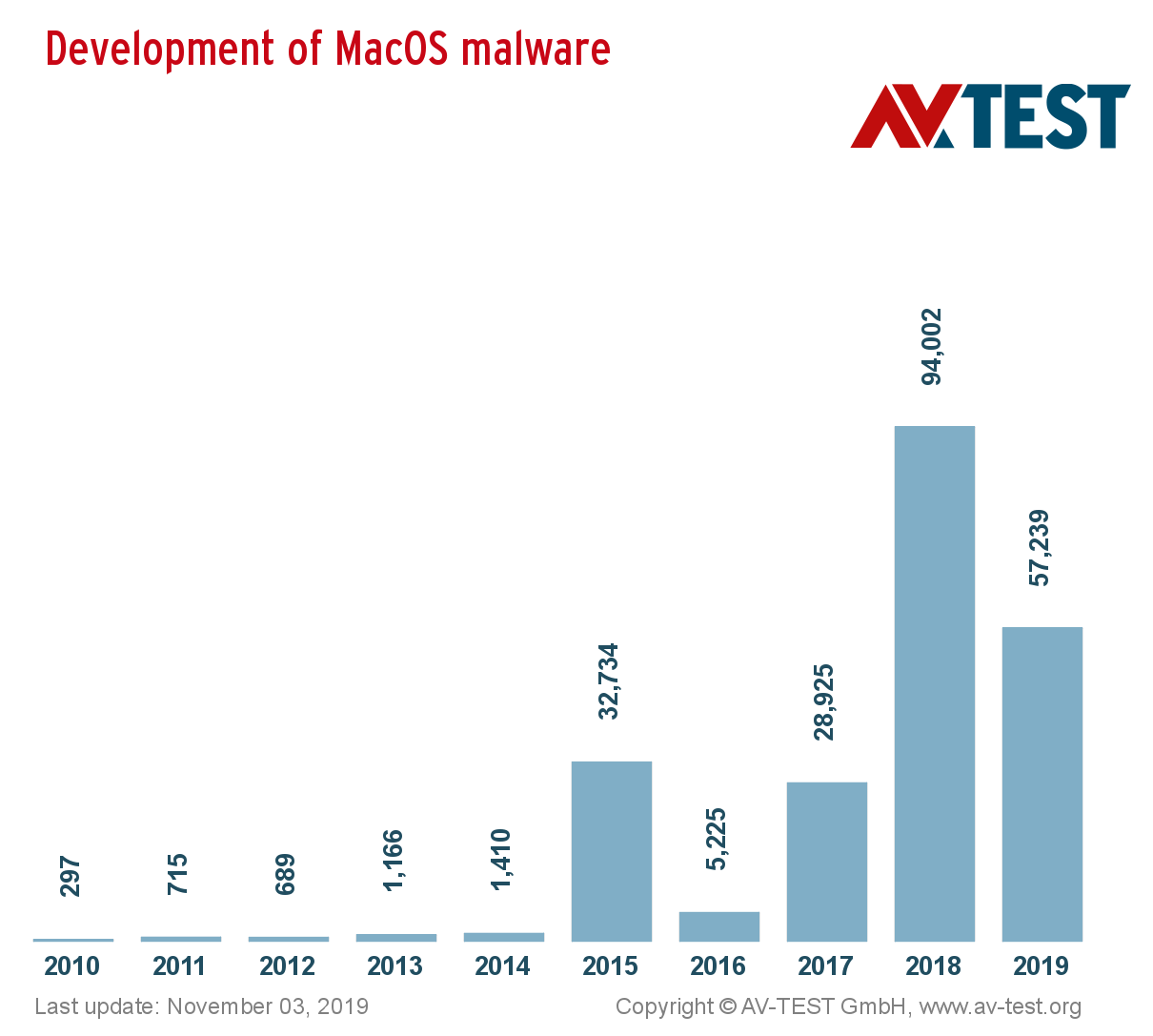

统计资料

挖掘新闻档案并搜索所有恶意软件是一种可疑的乐趣,因此,我将只限于门户网站av-test.org的统计信息。 根据情报,罂粟下会创建

数千种恶意软件 。

坏消息

在2019年上半年,出现了

新的恶意软件,并对一些旧

的恶意软件进行了修复。

Dok-2017年-> 2019年与原始版本一样,它通过电子邮件作为zip存档分发。 归档文件包含.pkg安装文件。 启动时,用户收到一条虚假消息,说该包装已损坏且无法启动。 从而使人们保持警惕。 该恶意软件拦截流量并通过Tor网络将数据发送给攻击者。

饼干矿工在2019年初,CookieMiner出现了。 他从Google Chrome窃取了加密货币cookie和密码。 此外,系统中还安装了加密货币矿工和后门。

专家说,CookieMiner是基于DarthMiner或基于DarthMiner编写的,DarthMiner于2018年12月出现。DarthMiner的发行是伪装成Adobe产品的。

拉撒路恶意软件下一个恶意软件与Lazarus组织组织(APT)相关,该组织自2018年以来一直针对加密货币交换者。 他们的后门使用特别准备的Word文档分发。 内部是可以在Windows或macOS上运行的VBA脚本。 而且这份文件远非唯一的。 从方法的名称来看,该文档是长期运行的名为Troy的恶意活动的一部分。

OSX.Siggen-带有木马的虚假WhatsApp在4月,检测到OSX.Siggen恶意软件,该恶意软件以计算机的WhatsApp应用程序为幌子分发。 用户从域message-whatsapp.com下载了它。 该恶意软件可在2012年发布的10.8开始的macOS版本上运行。 为了隐藏用户的眼睛,该应用程序使用标准机制来禁用Dock中的图标。 运行时,OSX.Siggen使攻击者可以远程访问受害者的计算机。 受感染的计算机可能成为僵尸网络的一部分。

OSX.Loudminer-跨平台矿工如何下载破解软件的另一个示例并不安全。 该恶意软件的大小约为2.5 GB。 因为它与流行的音频程序Ableton Live的破解版一起分发。 在此恶意应用程序中,尝试隐藏“免于起诉”-如果计算机上正在运行“活动监视器”(显示正在运行的进程及其活动),则脚本将其活动暂停15分钟。 对于安装恶意用户的错误,用户将使用其硬件资源进行支付,这将为攻击者带来好处。

KeyStealDaemon-通过漏洞盗窃密码

我没有找到有关该恶意软件如何分发的信息(或者也许我没有寻找它)。 但这并不是特别重要。 此恶意软件利用CVE-2019-8526漏洞非常重要,该漏洞已在2月发现并

在3月

修复 。 该漏洞允许无特权的进程读取安全密码存储(KeyChain)。

该恶意软件于6月份出现在全部病毒上,并且当时处于活动状态。 但是他只能在没有更新的系统上使用肮脏的工作,或者使用没有修复(可能不会)的不再受支持的macOS版本。 是的,Apple系统也存在安全漏洞,该公司会定期对其进行修复。 因此,

您不仅需要在Windows上

安装更新 。

OSX /链接器-零日漏洞的实际应用

5月底,一位研究人员描述了一个未修补的漏洞,该漏洞绕过了Gatekeeper,该守护程序是系统的一部分,可以验证应用程序并阻止未签名的应用程序启动。 他在2月份向Apple报告了此漏洞,但该公司未能在90天内修复该错误(这是事实上的标准,尽管例如,“零日计划”为开发公司提供了

120天 )。

6月中旬,攻击者修复了此漏洞。 要激活恶意软件,用户只需要挂载.dmg文件。 第一个诱饵之一是Adobe Flash Player插件的伪造安装程序(我不知道谁仍在使用Flash及其用途。如果您知道,请分享评论:))Adobe Flash由于某种原因在广告恶意软件分发者中非常流行。

OSX / CrescentCore-广告软件改变了窍门

该恶意软件的开发人员正试图保护他免遭暴露。 为此,该恶意软件在捆绑软件中包含两个文件:一个文件包含虚拟化软件列表,另一个文件包含防病毒列表。 这个想法很简单-如果从列表中检测到防病毒或在虚拟机内部启动了应用程序,则应采取措施(例如,不要继续工作)以免被检测到。

恶意活动-启动不必要的任务,这些任务在Windows浏览器中打开,带有广告或有关病毒感染的虚假警告。

病史

如果分析恶意软件,则可以确定感染的主要趋势,恶意软件的生存及其目标。

传染病罂粟感染最常见的情况是用户直接参与。 作弊申请

- 假弹出窗口

- 盗版软件(既可以是程序本身,也可以是它们的破解版)

- 受感染的网站(最常见的程序已经被它们感染)

生存某些恶意软件程序使用独特的方法来启动自身,例如,与用户打开文件时要调用的文件扩展名相关联。 但最常用的是三种方法。

- 启动的守护程序或服务(它们在系统启动时启动)

- 浏览器扩展

- 用户登录时加载的应用程序(启动项)

目标恶意软件只有两个主要目标-金钱或数据。 您可以直接获得所有这些:

要么走另一条路:

结论

通常,恶意用户要求该用户处于活动状态才能运行。 根据Patrick Wardle(Patrick Wardle)的说法,这是由于Mac恶意软件尚未充分开发的事实所致。 无论用于罂粟的恶意软件如何发展,我都会向用户提供以下建议:

- 小心,放弃关于Apple设备安全性的刻板印象。

- 定期更新软件-以及操作系统和已安装的应用程序。 更新始终有破坏某些事物的风险,但是也存在浪费时间,金钱和数据的风险。 另外,如果其他用户踩了耙子,请在几周后更新。 但是请不要延迟,否则可能为时已晚。

- 不要不必要地安装软件。 额外的软件是额外的攻击机会,是感染的另一种方式。

谢谢您的关注。 一切健康,万事如意! 欢迎发表评论。