图片:未飞溅

图片:未飞溅积极技术安全中心(PT Expert Security Center)的专家发现了一个有趣的恶意软件样本,该恶意软件在中国Internet领域传播。 除其他事项外,该软件还用于执行MITM攻击,其主要功能是可以避免检测的各种技术的结合。 我们决定解析它们,以显示恶意软件开发人员如何隐藏其活动。

一切如何开始

网络流量分析系统已引起我们的注意,即恶意应用程序会定期请求包含其附加内容的图像。 下载是从用于存储图像的合法资源进行的-imgsa.baidu.com。 另外,事实证明,这是一张具有压倒性的可爱程度的图片:)在此之后,攻击者试图用它来隐藏各种恶意负载,这真是亵渎神灵!

图 1.用于隐藏有效载荷交付事实的图像

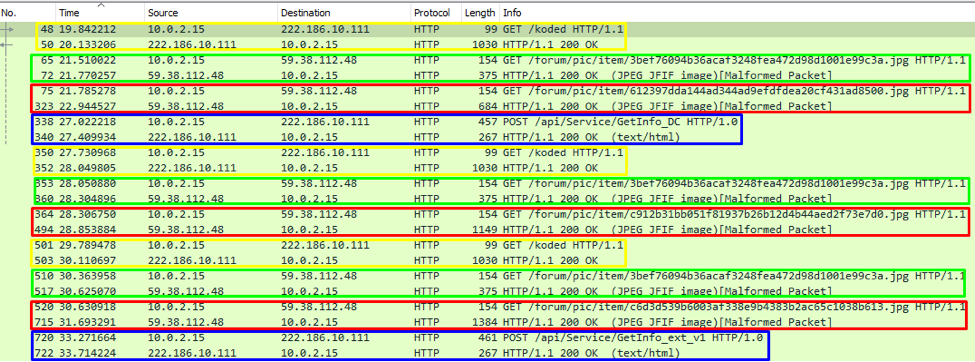

图 1.用于隐藏有效载荷交付事实的图像首先,为了收集初始数据并比较样本,我们组织了一次搜索以寻找类似样本-并找到了一些样本。 这要归功于网络交互中的特征数据以及我们广泛的恶意流量数据库。 特别是,在网络流量中可以看到清晰的模式,这种模式包括恶意应用程序重复相同的动作。

图 2.具有标记模式的网络流量

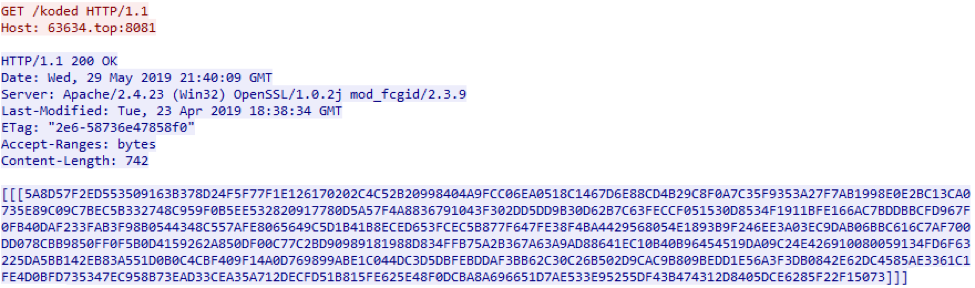

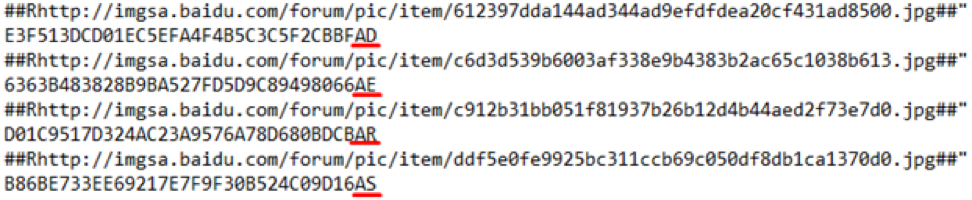

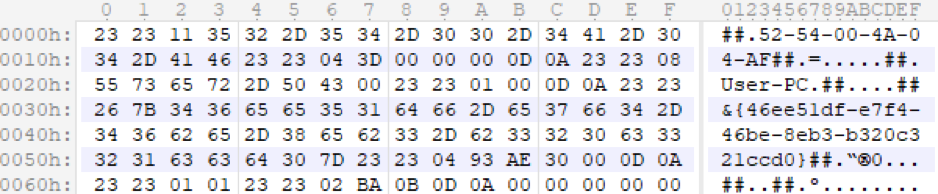

图 2.具有标记模式的网络流量我们检查了第一个请求,作为响应,服务器返回了一个加密的配置(图3),其中包含包含有效负载的图像的地址。 此数据存储在

hxxp://63634[.]top:8081/koded 。

图 3.加密配置

图 3.加密配置资料解密

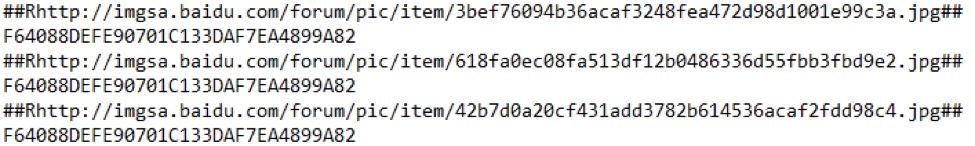

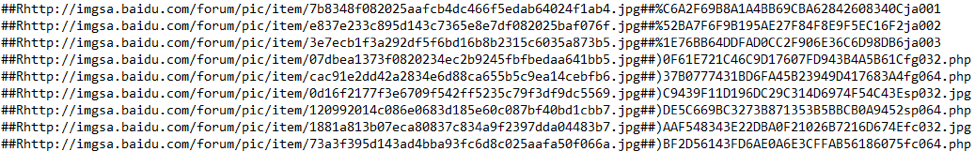

接收到的数据通过DES算法在电子密码本模式下使用恶意程序主体中包含的密钥0x6a 0x5f 0x6b 0x2a 0x61 0x2d 0x76 0x62解密。 解密后,明文是一个字符串(图4),每个字符串都包含指向图像的链接。 基于MD5哈希的相等性,这是同一张图片。 显然,为了稳定传递方案,攻击者将相同的数据放置在不同的地址。

图 4.解密的引导加载程序配置示例

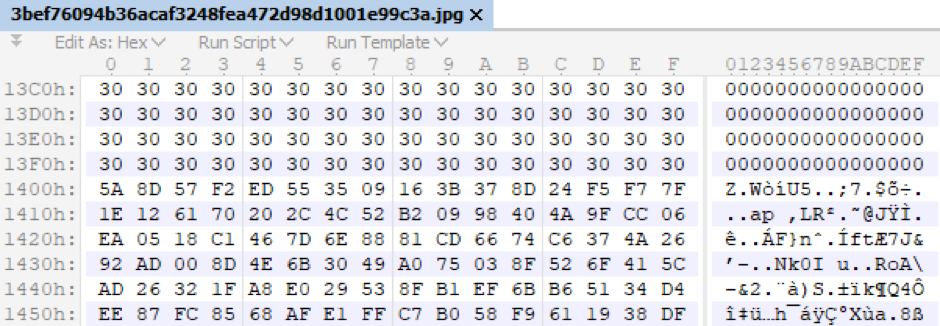

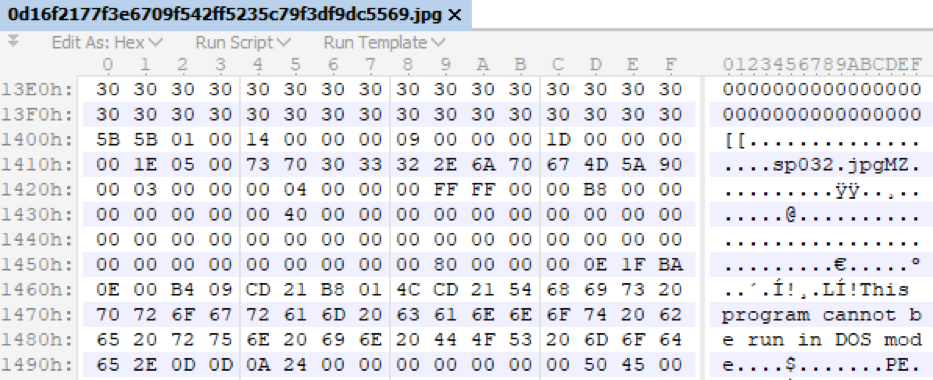

图 4.解密的引导加载程序配置示例使用获得的数据,下一步是恶意下载程序启动图像的下载。 它从中剪切出前5120个字节(鸭子和小狗),仅使用有效载荷(图5),紧随其后的是第5121个字节。

图5。 有效负载示例。

图5。 有效负载示例。解密数据后,我们得到了下一个格式配置,类似于第一步中获得的配置。 这是图像链接的另一部分,但是这次所有的MD5哈希值都不同,并且每行末尾都有两个字符后缀:

图 6.第二组链接和可疑后缀

图 6.第二组链接和可疑后缀恶意算法

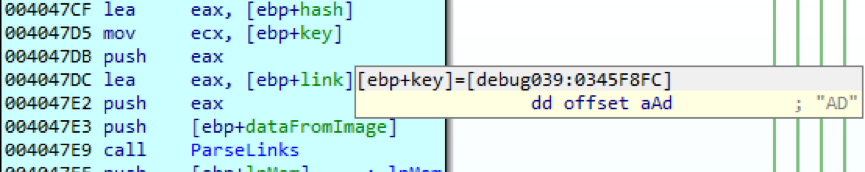

现在,这些是真正的有效负载模块。 事实证明,每行末尾的两个字符用于选择特定的图像,即特定的有效负载。 首先,使用带有后缀“ AD”的行(图7)。 在创建恶意软件的阶段,该选择已经预先确定。 即,加载顺序以两位后缀的形式预定义。

图 7.选择带有后缀“ AD”的链接

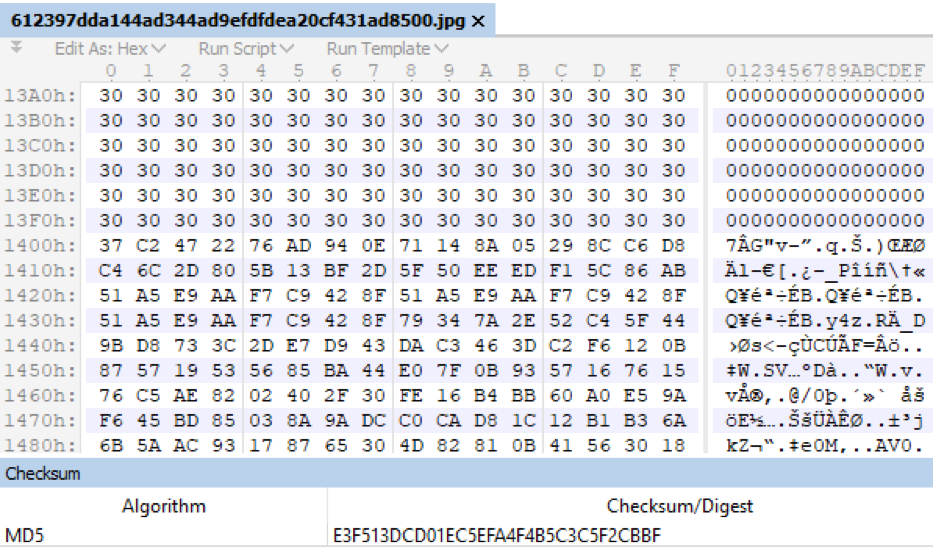

图 7.选择带有后缀“ AD”的链接下载的图像已经包含恶意模块,至少可以根据其大小来表示。 数据仍被掩盖为图像,并且位于5120字节的相同偏移量处。 丢弃多余的字节后,加载程序将提取,检查哈希量,然后将名为TkRep.dll的模块解密为PE文件。

图 8.图像主体中的加密模块及其散列和的示例

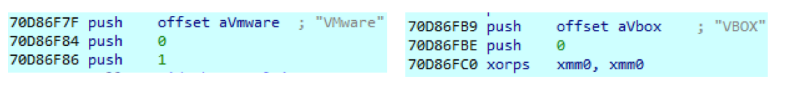

图 8.图像主体中的加密模块及其散列和的示例这个库被加载到一个恶意进程中,首先检查模块运行的环境:

图 9.检查虚拟化环境

图 9.检查虚拟化环境检查正在运行的进程之间是否存在名称为devenv.exe,OLLYDBG.EXE,Dbgview.exe,windbg.exe,MSDEV.exe,Delphi32.exe,E.exe,PCHunter32.exe,PCHunter64.exe的进程以及是否存在防病毒工具。

图 10.流程验证

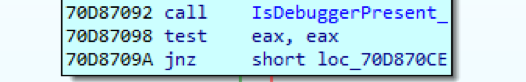

图 10.流程验证进行标准的调试检查。

图 11.在调试器的上下文中检查过程的开始

图 11.在调试器的上下文中检查过程的开始检查表中列出的打开的管道。

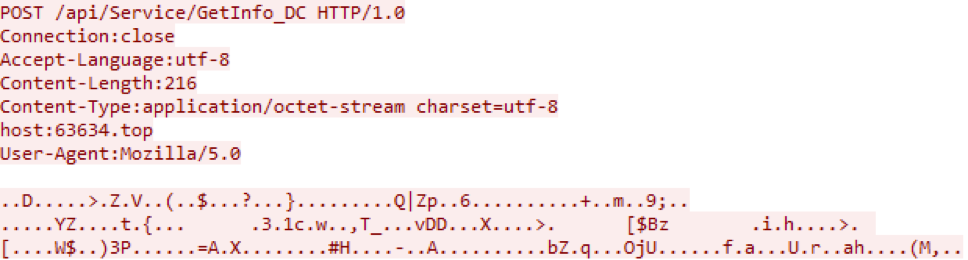

下一步是在恶意服务器上注册受感染的节点,使用POST请求将有关受感染节点的加密信息发送到HTTP协议(图12)。

图 12.请求在网络犯罪分子的服务器上注册

图 12.请求在网络犯罪分子的服务器上注册值得注意的是,来自服务器的响应始终包含相同的数据,此外,客户端仅考虑服务器的响应代码。

恶意软件如何隐藏其活动

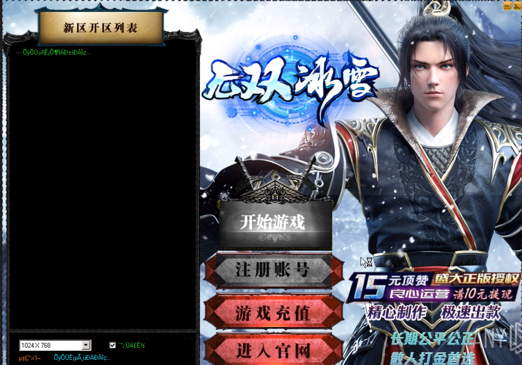

根据给定的有效载荷序列,我们继续进行以下研究。 后缀为“ AR”。 客户端根据现有方案,从百度图像图像存储服务中下载具有加密负载的图像的下一个串联,解密该模块,并以随机名称在新进程中启动它。 我们认为,此功能可以使恶意应用看起来无害。 通常,这是在线游戏的客户端(图13)。 这是另一种伪装技术。

图 13.在线游戏界面

图 13.在线游戏界面在进行这种分散注意力的操作之后,恶意程序将进入修复受感染节点的阶段。 为此,它使用的功能类似于rootkit程序的功能。 特别是将自己的安全驱动程序引入系统。

这就是它的发生方式。 从解密的配置中,选择带有后缀“ AE”的负载。 这是TaskReportDLL.dll库。 它具有与上一阶段的TkRep.dll库相同的功能-发送有关系统的信息并检查防护设备的可用性。

然后,下载RealWorkDll.dll库。 在RealWorkDll.dll的功能中,重要的是下载受VMPROTECT部分保护的驱动程序,以及该驱动程序将安装在系统上的PE文件。

图 14.驱动程序数据库的路径

图 14.驱动程序数据库的路径然后,将删除用于安装驱动程序的PE文件,并完成此固定阶段。

在驱动程序数据库行中的搜索将我们

引到rootkit [。] Com资源镜像存储库,在其中找到

了FUTo rootkit的

实例,该实例在路径“ objfre_wxp_x86”中具有相应的名称(图14)。 在我们公司的博客中,该rootkit

早在2006年就被

考虑到了 。

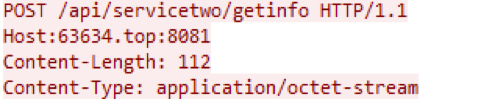

让我们更详细地考虑RealWorkDll.dll模块安装的SDriverBlogx86驱动程序在系统中的工作。 在第一阶段,客户的注册数据进入网络。 POST被用作请求,但是现在在端口号8081上(图15)。 显然,如果受感染系统上的活动已达到rootkit“ FUTo”的激活阶段,则此端口用于接收数据。

图 15.从系统中安装的驱动程序请求C2

图 15.从系统中安装的驱动程序请求C2对网络罪犯服务器的访问以加密形式进行,加密之前的数据是有关系统的信息。 所有模块的数据字段分隔符,表示格式和字段数均相同(图16)。

图 16.识别受感染节点的系统信息

图 16.识别受感染节点的系统信息此外,嵌入在系统中的驱动程序的操作机制与启动引导加载程序一致-唯一的区别是,这次需要从rootkit端口请求链接到映像,并且配置存储路径从/ koded更改为/ qqwe。 也许这与qq.com和wechat.com服务有关。

进程接收的模块列表包含PE文件列表。 但是在这种情况下,该行的末尾包含一个文件名形式的键,而不是选择负载的两个字母的后缀:

图 17.由系统中固定的驱动程序接收的配置

图 17.由系统中固定的驱动程序接收的配置加载图像后,有效负载也位于5120字节的偏移处。 已安装驱动程序的有效负载结构包括前一个列表中的密钥(文件名形式),然后是PE文件本身。 与前面的步骤不同,有效负载在此处未加密。

图 18.系统中安装的rootkit收到的有效负载

图 18.系统中安装的rootkit收到的有效负载在此阶段接收到的所有有效负载中,值得注意的是用于进行MITM攻击的模块。 它的哈希值等于

b9fcf48376083c71db0f13c9e344c0383bafa5b116fbf751672d54940082b99a ,带有它的图像存储

在此地址 。

结果模块会检查名称为devenv.exe,OLLYDBG.EXE,Dbgview.exe,windbg.exe,MSDEV.exe,Delphi32.exe,E.exe,PCHunter32.exe,PCHunter64.exe的进程,以及进程ZhuDongFangYu,360Safe, 360Tray。

在使用GET请求的过程中,将下载证书server.crt,server.key,server.der,startcom.crt。

图 19.申请证书

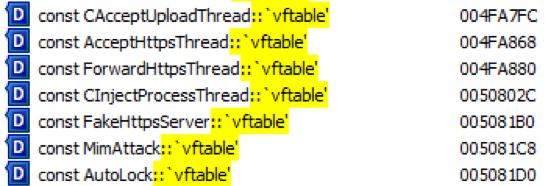

图 19.申请证书进行MITM攻击的模块的类名无疑使攻击者的意图毫无疑问(图20)。

图 20.进行MITM攻击的模块的类名

图 20.进行MITM攻击的模块的类名结论

该恶意软件由引导加载程序,伪装文件,rootkit驱动程序和用于在中间攻击中引导人员的模块组成。 对于隐蔽的有效载荷传递,该软件使用一种将数据与JPEG图像拼接的技术。 对于命令服务器,攻击者在顶级域名,出价和基于云平台的区域中注册名称。

以下是一些掩盖恶意软件开发人员使用的活动的方法:

- 伪装成法律申请,

- 屏蔽图片流量

- 作为rootkit对接。

网络流量分析系统

PT网络攻击发现将检测到的威胁称为Spy.GmFUToMitm。

国际奥委会1953db709a96bc70d86f7dfd04527d3d0cb7c94da276ddf8f0ef6c51630a2915

1ab1b2fe3ce0fd37a0bb0814a2cac7e974f20963800f43d2f5478fc88c83a3da

1c8dbaf0a5045e2b4a6787635ded8f51d8e89a18e398c0dd79b1b82a968df1a0

9b7082ac4165b25a3b22f2aafdd41ea5f3512a76693f6a6b3101873a9cded961

9cee3f6d6e39adfa0d4712541c070b9c2423275698be0c6cd6cd8239d8793250

b9fcf48376083c71db0f13c9e344c0383bafa5b116fbf751672d54940082b99a

df3e7b04d988cf5634ec886321cb1ac364a46181e7a63f41f0788753e52dcf34

eb67c1d69eb09e195b8333e12c41a0749e7e186c9439f1e2c30f369712ce2c12

63634.topAnli.bid上标b-blog.oss-cn-beijing.aliyuncs.com 作者 :Dmitry Makarov,Evgeny Ustinov,Positive Technologies