零点击或零接触是对设备的远程攻击,不需要用户执行任何其他操作。 它可以通过空中(OTA,空中)进行:受害者位于所需无线通信信道的范围内就足够了。 我们将在本文中讨论此类攻击。

而不是介绍

原来的。

0单击攻击不需要用户采取任何措施。 一键式攻击需要采取某种措施。 总的来说,几乎所有对服务器应用程序的攻击都可以归因于0单击,但是我们的文章与服务器软件无关。 1-click和0-click攻击的出现与移动设备的广泛传播,网络覆盖范围的增长以及Wi-Fi点的数量有关。 由于活跃的Internet冲浪,移动设备存储了大量的个人和机密信息。 攻击者的最终目标正是这些用户数据,这些用户数据现在不存储在服务器或家用计算机中,而是直接存储在他的口袋中。

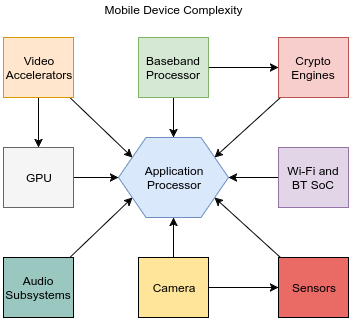

在过去的10年中,我们所有的信息和通信已经从台式机转移到了具有大量智能硬件的强大手机。 因此,攻击面(攻击面)大大增加了。

过去,防火墙为用户提供了相对的安全性。 但是现在很明显,每个人都受到黑客威胁,而且最重要的是,这种攻击是无形的。

这怎么可能?

- 当攻击者通过无线数据传输通道(GSM,LTE,Wi-Fi,蓝牙,NFC等)将特殊格式的数据传输到受害人的设备时-强调必要。

- 当直接在芯片(基带,Wi-Fi SoC,蓝牙SoC,NFC SoC等)上处理此数据时,该漏洞可能起作用。

- 否则数据可能会走得更远,并且在对目标程序(呼叫,SMS,MMS,即时通讯程序,电子邮件客户端等)上的数据进行预处理时,该漏洞将起作用,该程序负责为用户准备此数据。

- 接下来,漏洞利用中的有效载荷执行特定的后漏洞利用动作。

在这种情况下,受害者必须完全进行0次点击,触摸或转换! 很难防止这种攻击,并且不可能指责受害者跟踪邮件中的网络钓鱼链接或打开某种文档。 在某些来源中,同一攻击称为“完全远程”或“无交互”-没有一个术语。

这种攻击的“便利性”在于,攻击者无需进行社交工程会话即可说服用户单击链接或打开文档。 一切都没有引起注意,并且用户可能根本不了解发生了攻击。 如果您通过对用户应用程序的攻击走上经典之路,那么几乎所有内容都已经贴满了各种安全缓解措施。 而且,如果您从不同的SoC的角度出发,那么很可能会遇到没有安全缓解措施的系统,这无疑会简化攻击者的工作。

可以是任何东西:

- 与手机信号塔通讯时的服务数据(OTA命令)

- 链接级别包

- 验证回应

- 短信

- 彩信

- 语音留言

- 视频会议

- 消息到您最喜欢的Messenger(Skype,WhatsApp,Viber,FaceTime,Telegram等)

- 来电

- 等

以上所有情况都可能导致在芯片的固件或负责处理过程的程序代码中触发漏洞。 不幸的是,即使是负责数据处理早期阶段的代码也包含漏洞。

作为奖励,我们建议Google项目Zero上的Natalie Silvanovich发表文章“ iPhone的完全远程攻击面” 。

有没有真实的例子?

研究界对这种攻击的兴趣近来已经出现,现在,它们正变得越来越流行。 在该领域的作品中,可以区分以下作品(清单并不声称是完整的):

基带处理器操作说明:

当使用带有恶意基站的基带时,值得注意的是,从3G开始,大多数数据包必须使用特殊密钥进行身份验证。 引用“开发现代智能手机基带” : “这是因为最初2G(第二代)网络将BTS(基站)视为受信任的组件,不受攻击者的影响。 因此,电话将盲目地信任任何冒充BTS的人。 这样就可以构建伪造的BTS并通过空中发起攻击。 只有基站在对移动电话进行身份验证,反之亦然。 在SDR出现之后,很明显,现在不能再信任BTS了。 如今,建造一个假的基站并攻击手机非常便宜。 因此,在3G和更新的网络中,方法发生了变化。 现在,手机通常会利用SIM卡中的密钥来验证3G或更高版本的基站。 这消除了3G和更新网络中许多需要绕过身份验证的攻击面。”

由于大多数现代基带都支持3G和4G,并且网络使用新标准(它们具有更高的优先级),因此攻击者需要其他技术,以允许降低客户端调制解调器中的默认连接方法(最高2G)。

可能的细微差别,以及一切都来自芯片的特定实现。

通过分析上述工作,我们可以理解,除了远程执行代码的直接漏洞之外,对于严重攻击的成功,通常还需要其他漏洞来增加系统特权(对于即时通讯程序而言)或导致从外围芯片(Wi-Fi)转移代码执行,基带等)。 仅通过收集漏洞链,才能完全破坏设备。

真正的零点击事件很难修复。 但是,如果单击一键,您将立即使用恶意的Pegasus代码, “深入研究在野外发现的iOS漏洞链”和最近在WhatsApp中的CVE-2019-11932进行调查,从而引发RCE。

Mobile Pwn2own 2019竞赛

尽管以前只有浏览器和操作系统,但pwn2own竞赛的组织者对这种攻击表现出了兴趣。 它们首次出现在2015年,在2019年的PWN2OWN TOKYO出现了以下类别:

- 短距离:攻击是通过Wi-Fi,蓝牙,NFC进行交互时发生的;

- 消息传递:在查看或接收MMS或SMS消息时发动攻击;

- 基带:与基站交互时会发生攻击。

目标设备包括:

- 小米米9

- 三星Galaxy S10

- 华为P30

- Google Pixel 3 XL

- 苹果iPhone XS Max

- Oppo F11 Pro(仅基带)

根据类别和目的,奖金从30,000美元到150,000美元不等。

根据结果,我们有以下图片:

- 三星Galaxy S10已通过NFC被黑客入侵。 JavaScript JIT中的UaF漏洞;

- 三星Galaxy S10已通过基带被黑客入侵。 堆栈上的漏洞溢出;

- 小米Mi9通过NFC被黑。 XSS漏洞。

是的,不是所有的攻击都是零点击,但是趋势很明显。

开拓市场

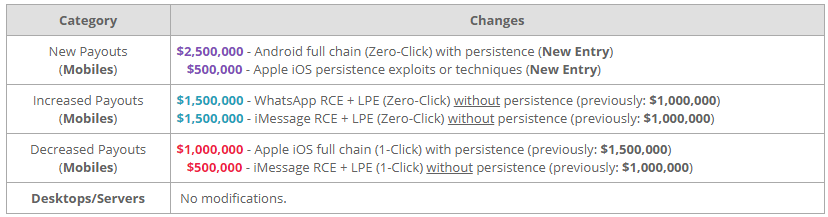

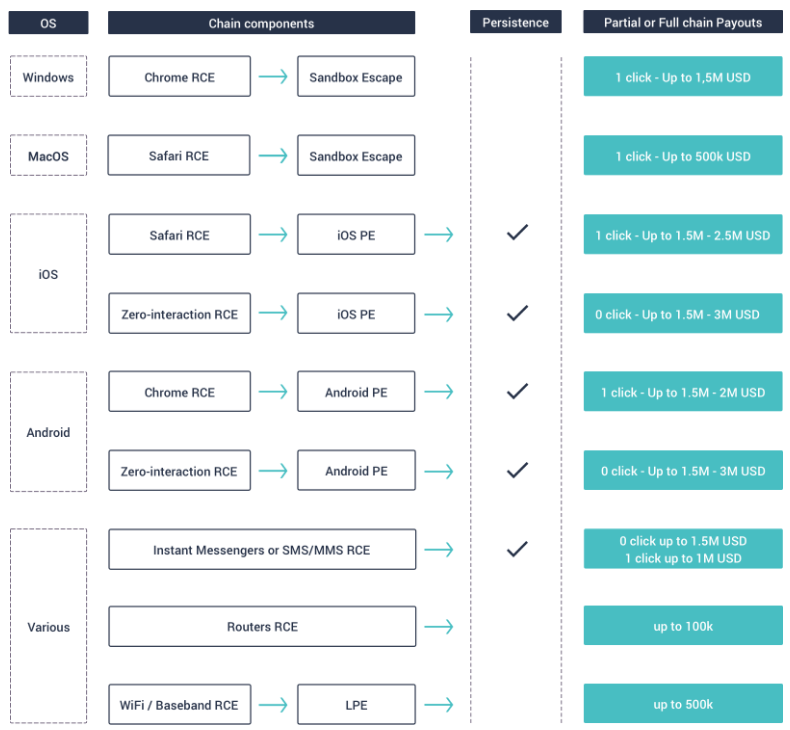

漏洞利用经纪人也对零点击感兴趣,他们为此类漏洞利用链提供高达300万美元的报价。

以及其他经纪人的价格标签。

推荐建议

唯一可以建议的是普通用户可以做的事情是及时发布所有更新,以使OS,固件和应用程序保持最新。 这将使成功攻击的可能性降到最低。

结论

零点击攻击很难实施,并且通常需要满足许多条件,而这并不能使其广泛分布。 但是,它们可能造成巨大的损害,同时仍未被发现。

PS谢谢veneramuholovka在准备本文材料方面的帮助!