我们继续撰写有关安全意识或简单地说,培训员工以应对网络钓鱼攻击的系列文章。 通常,这种培训是在膝盖上进行的,但只有在整个组织层面发展为成熟的集成过程时,它才能真正有效。 具有定期的幸福感(以及贪婪,焦虑,好奇心和其他网络钓鱼属性)。 我们谈论如何想象它,以及我们如何在削减计划下实施它。

首先,对那些没有阅读上一篇文章的人进行简短的重复。 2016年,全球网络钓鱼攻击激增。 攻击者意识到,攻击企业员工比尝试突破外围防御设备要容易得多,因为与机器不同,人的系统非常脆弱-心理。

每次网络钓鱼攻击中都有一个特定的心理媒介:

- 怕了 该矢量旨在在人脑中形成对生命和福祉构成特定威胁的图像(从您的帐户中注销了3万笔,孩子被救护车等带走了)。 非常常用于大规模网络钓鱼电子邮件。

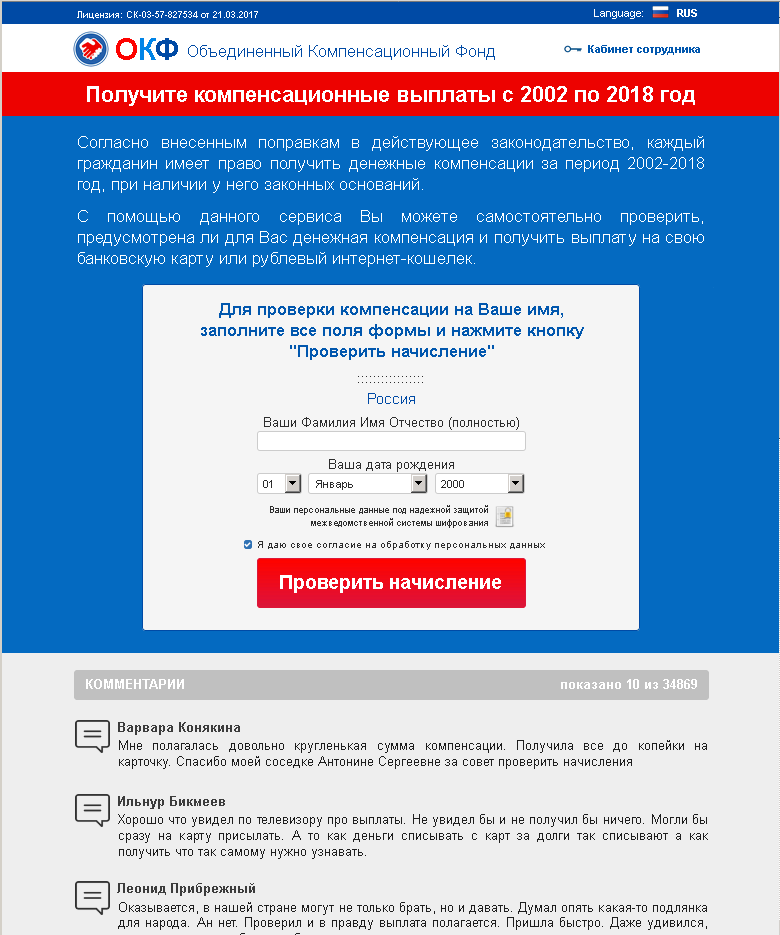

- 贪婪 最受欢迎的攻击媒介之一是针对不正当的获利欲望。

在我们的实践中,有一种情况是将文档发送到带有钓鱼页面的超链接的客户,该文档建议接收赔偿金,但在此之前,您需要输入您的个人数据(包括银行卡信息)来支付费用。

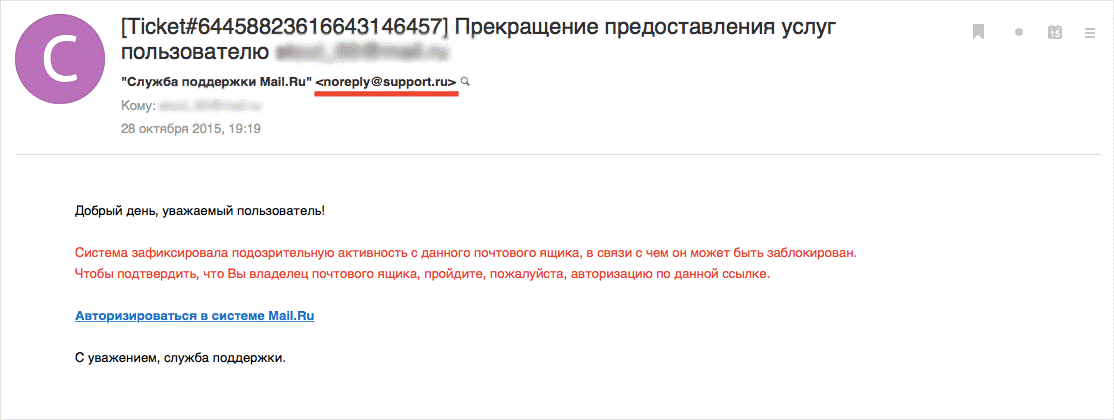

这封信是这样的:

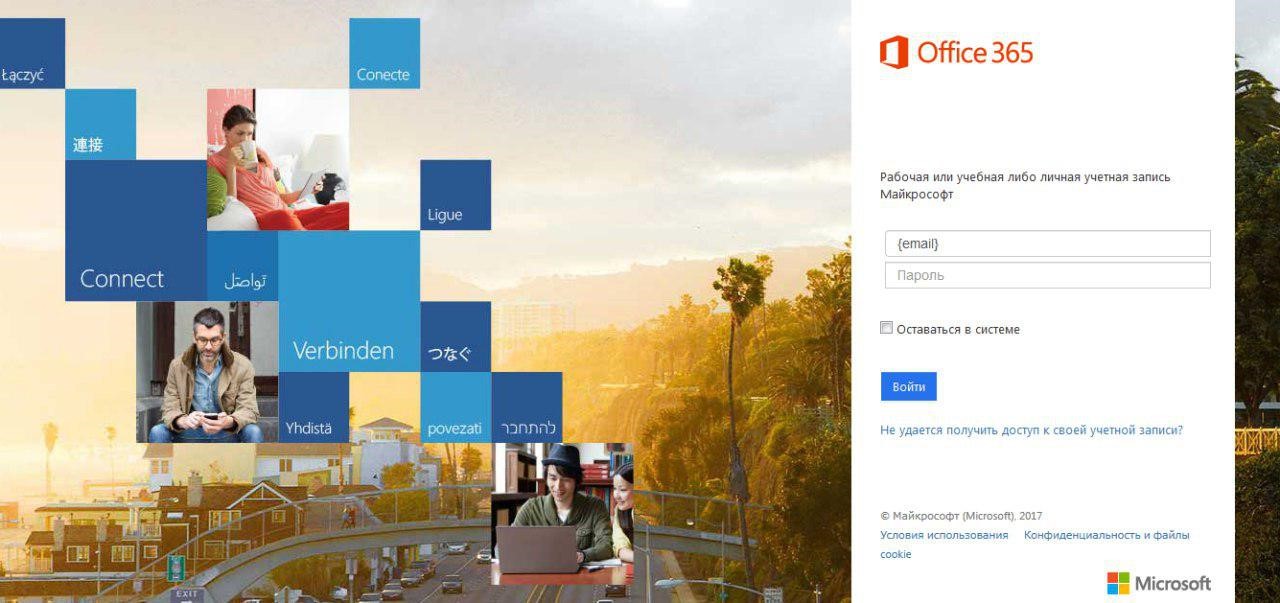

单击链接时,页面

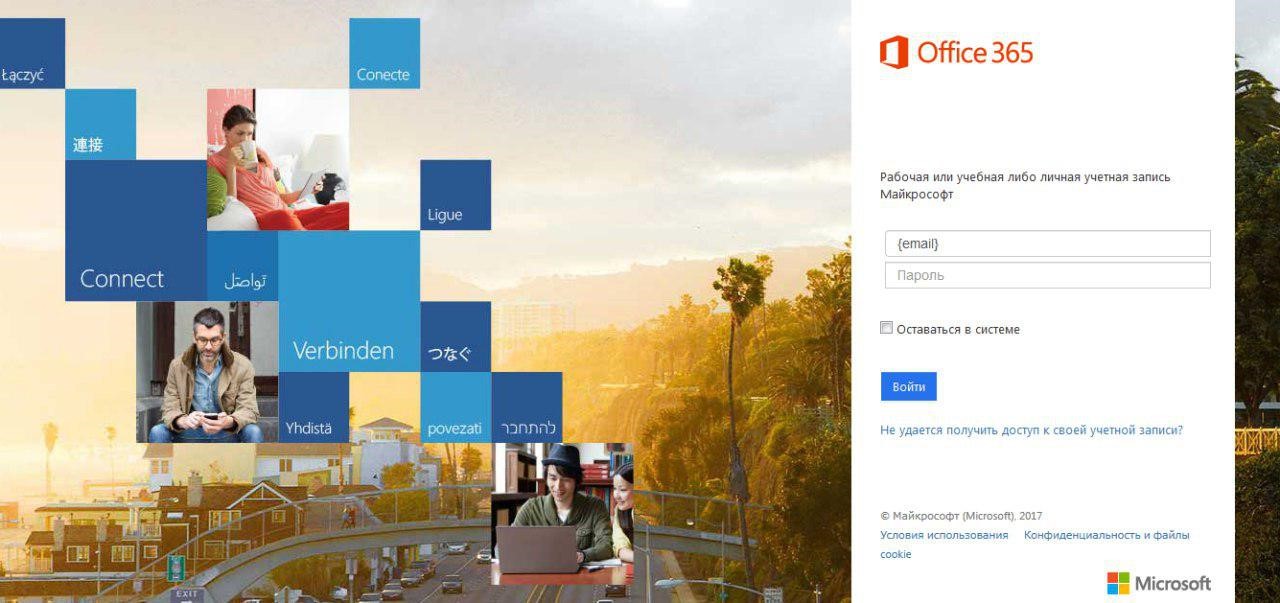

- 注意力不集中。 以下向量可以区分为一个单独的类别,因为它经常在可能存在人员的钓鱼网站上使用。 这样的网络钓鱼网站是流行资源的伪造页面,通常需要用户名和密码。 出于培训目的,我们实施了以下此类页面:

使用此向量的最简单方法是用最相似的字符串替换原始字符串,例如rtk-solar.ru而不是rt-solar.ru。 同形文字也很常用。 同源字形是两个或两个以上的字素,符号或字形之一,其形式似乎相同或无法通过快速视觉检查加以区分。 例如,俄语“ a”和英语“ a”是象形文字。 象形文字的其他示例:

资料来源: https : //helpugroup.ru/kak-legko-i-prosto-sgenerirovat-sotni-fishingovyh-domainov

还有其他攻击催化剂。 那么,您上次从上司收到的一封信中检查链接或附件的可靠性是什么时候? 而且,如果信件中仍然包含“紧急”,“今天”,“快速”等字样,那么接收此邮件的员工很有可能会忘记97%的内容,从而容易成为攻击者的猎物。 例如,一位客户收到了网络钓鱼,在这种情况下,他们必须尽快开始执行俄罗斯联邦中央银行的命令。

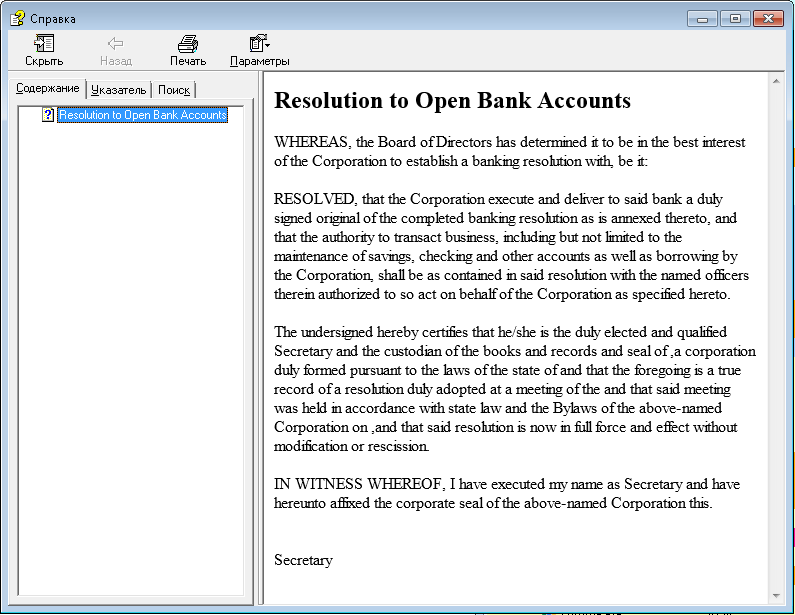

这封信包含一个档案,打开后用户会看到以下内容:

同时,恶意软件正在后台下载并下载到计算机中。

其他攻击媒介可以

在数字反网络钓鱼攻击的分类中找到

。如果将网络钓鱼攻击的存在视为第一个问题,那么奇怪的是,第二个问题就是对第一个问题的抵制。 为什么这样 因为公司的信息安全服务理解并看到了问题,但是通常以过时的方式解决它。 例如,他们习惯性地将员工派往培训课程几天。

全日制课程存在一个主要问题-无法理解用户如何将其知识付诸实践。

那么如何建立有效的员工培训呢?

理论部分。 培训材料应:

•不断更新。

•采用视听文本格式,并具有交互性(员工对信息的理解和吸收的质量直接取决于此)

•有一个测试部分来测试所获得的知识。

实际部分。 技能发展是该计划的强制性要素。 最好的是,如果它发生在“战斗条件”中,即在工作场所和企业中安装的邮件系统中,则是最好的选择。

要在公司内部实施这样的培训系统,将需要:

•突出显示熨斗/虚拟服务器。

•购买域并配置mx- / ptr-record。

•检查黑名单中的IP地址。

•部署要在其上配置SPF策略的邮件服务器DKIM和DMARK。

之后,我们将完全确定这些信件将到达最终用户。 但这还不是全部! ©

下一步将是针对不安全的用户操作设置报告。 您需要跟踪哪些用户打开了邮件,跟踪了恶意邮件中的链接以及哪些用户打开了附件。

在发送恶意附件时,欺诈者需要用户采取一些简单的措施,我们也需要对其进行跟踪。 它们是:

- 允许宏是一种经典且古老的恶意软件启动器技术。

- 禁用保护模式,启用编辑-例如,激活漏洞利用程序或嵌入式对象。

- 确认DDE请求-在Hacker上的文章中详细描述了这种攻击的工作方式。

在实际攻击中,针对此类操作的欺诈请求看起来像这样:

来源: https : //vulners.com/securelist/SECURELIST : FDF0BE3C516F8E6F5C35F28D01515BEB

来源: https : //vulners.com/securelist/SECURELIST : FDF0BE3C516F8E6F5C35F28D01515BEB或像这样:

来源: https : //vulners.com/securelist/SECURELIST : FDF0BE3C516F8E6F5C35F28D01515BEB

来源: https : //vulners.com/securelist/SECURELIST : FDF0BE3C516F8E6F5C35F28D01515BEB在技术部分已经实施之后,最困难的事情仍然存在-您需要适当地组织信函模板的内容填充。 理想的情况是系统管理员监视对其他公司的数字攻击的统计信息和示例,并根据最危险的示例设计模拟攻击。 只有在这种情况下,人们的培训环境才会接近真实。

从理论到理论,但实际上又是什么? 关于我们的经历

如果将所有材料放在一起,事实证明,构建自己的培训反网络钓鱼系统需要大量的资源,而并非每个公司都可以分配。 为了响应客户的要求,我们已经实施了安全意识平台,该平台是Solar MSS生态系统托管网络安全服务的一部分。

为了测试和培训技能,该平台使您可以模拟对员工最危险,最现实的数字攻击。 此类攻击的主要模式来源是Solar JSOC网络攻击监视和响应中心作为其自身的信息安全服务的一部分,以及在与第三方供应商和服务提供商交换网络攻击数据期间收到的样本。 心理分类和对实际攻击的深入分析使您能够系统地培训员工技能。

该平台的教育和验证内容每月更新一次。 客户的安全服务专家管理平台的操作参数:他们选择用户组,培训频率和技能培训,手动或完全自动执行这些过程。 安全经理会收到详细的报告,其中包含有关知识水平,危险行为和员工评级的完整统计信息。 该系统收集并显示有关行为不安全的员工在操作系统,浏览器,插件,电子邮件客户端和办公应用程序中检测到的漏洞的数据。 这有助于确定漏洞管理流程的优先级。

当然,平台只是解决问题的一种方法。 但是这个话题很重要,根本不可能通过。

现在的问题是给您的:您如何在公司中打击网络钓鱼?