9月中旬,

人们知道了将近2TB的数据泄漏,其中包含有关一名俄罗斯电信运营商网络中的运营搜索措施(SORM)系统运行的信息。 泄漏是由于配置错误的rsync备份实用程序引起的。 这些错误是大公司问题的常见原因。 在本文中,我们将分析七个最流行的网络安全错误:我们将解释如何检测和消除它们。

网络内攻击发展成功的常见原因是配置通信通道或数据处理和存储系统时出错,并且违反了IS法规。 所有这些降低了使用过的防护设备的效力,并增加了攻击者闯入并发动攻击的机会。 在调查事件和分析流量的项目期间,我们的

PT专家安全中心团队会定期发现信息系统配置中的典型错误以及违反公司IS法规的情况。 让我们看看这些错误是什么。

7个常见的网络安全错误

正如我们的实践所示,在十分之九的组织中,无论其规模和活动范围如何,最经常遇到以下错误:

- 通过网络以明文形式传输凭据。

- 未加密的邮件。

- 使用实用程序进行远程访问。

- 使用广播协议LLMNR和NetBios。

- 网络配置错误。

- TOR,VPN隧道和其他隐藏网络活动的工具。

- 系统滥用(加密货币矿工,torrent)。

错误的原因是,由于难以控制正确的配置,因此在组织中缺少或违反IS和IT法规,系统配置错误以及大型公司网络中,对信息安全的关注不足。

接下来,我们将讨论每个错误,可能导致的后果,展示如何识别错误并提出消除错误的建议。

通过网络进行清晰的凭证传输

仍然发现使用网络协议,其中用户凭据以纯文本格式传输-这些协议是HTTP,不加密的邮件协议,LDAP和Telnet。 根据

我们的研究 ,在进行安全性分析的组织中,有44%的人发现以网络形式公开存储重要信息。 在网络受损的情况下,攻击者可以被动方式截取凭据,巩固其在基础架构中的存在并增加其特权。

用PT NAD识别的飞行凭证示例在视频中,

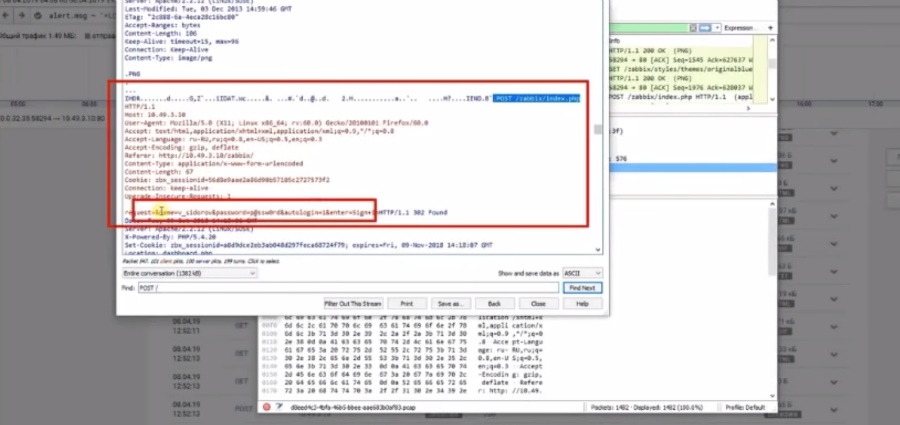

用PT NAD识别的飞行凭证示例在视频中,我们展示了如何使用

PT网络攻击发现流量分析系统来检查凭据是否以明文形式通过网络传输。 为此,我们根据密码过滤了PT NAD中的网络会话。 这使我们能够找到Web应用程序(在我们的情况下为Zabbix监视系统)的凭据传输的事实。 攻击者在Zabbix服务器上拥有特权帐户,通常可以在所有连接到监视的系统上远程执行命令。 同样在演示中,我们研究了使用开放式网络协议(LDAP,FTP,HTTP,POP3,SMTP,Telnet)并从中提取用户帐户的流量分析示例。

有几种消除明文凭证转移的方法。

- WEB服务器:从HTTP切换到HTTPS 。 要切换到安全HTTPS协议,您需要配置SSL证书并从HTTP地址转发到HTTPS。 通过预先配置内部证书颁发机构,可以在组织的内部资源上配置自签名证书。 对于可公开获得的资源,最好使用受信任的证书颁发机构颁发的受信任的证书。

- LDAP协议 :将客户端配置为使用通过Kerberos的身份验证或使用协议的安全版本。 要通过Kerberos配置身份验证,必须将客户端配置为使用SASL身份验证机制GSSAPI或GSS-SPNEGO。

- 要配置安全的TLS身份验证,您需要根据说明在服务器上激活LDAPS 。 接下来,将客户端配置为在连接到LDAP服务器时使用TLS(LDAPS)。

- 邮件协议:将客户端和服务器配置为使用TLS 。 建议您根据邮件服务器的说明,将组织的客户端和服务器配置为使用其安全类似物POP3S,IMAPS和SMTPS,而不是标准的POP3,IMAP和SMTP。 值得注意的是,当强制打开TLS时,可能无法将信件传递给不支持加密的服务器。

- Telnet协议:切换到SSH 。 您应该完全放弃Telnet协议的使用,而应将其替换为安全的SSH协议。

- FTP:升级到SFTP或FTPS 。 FTPS是FTP的SSL版本,其操作需要SSL证书。 SFTP是最常使用SSH的文件传输协议。 结果,它要求在已经使用SSH的服务器上进行较少的配置。

未加密的邮件

下一个典型的错误是在从组织的服务器到外部邮件服务器的过程中使用开放邮件协议。 这导致这样的事实,即在网络内以安全形式发送的信件以后可以在互联网上以开放形式发送。 结果,可以访问外部网络流量(例如,通过Internet提供商)的攻击者可以轻松地从信件中接收任何信息。

为了搜索传输到外部网络的不受保护的传出邮件,

我们使用了 PT NAD过滤器,该过滤器使用SMTP协议,源地址和目标地址。 为了排除加密的连接,我们使用STARTTLS命令添加了一个过滤器。 结果,发现带有附件的一封信以明文形式发送。

有关视频的更多详细信息

错误的可能解决方案:

- 将服务器配置为在发送邮件时强制使用TLS (但在这种情况下,可能不会将信件传递给不支持加密的服务器)。

- 配置S / MIME的使用,S / MIME是发送加密和经过数字签名的邮件的标准。 需要安装邮件客户端和S / MIME证书。 更多细节在这里 。

- 应用PGP 。 强制使用PGP还将排除明文形式的字母传输,但这需要在客户端上进行其他配置以及将公钥传递给收件人。 此选项更适合在特殊情况下使用。

使用远程访问实用程序

员工经常使用远程访问工具(RAT),例如TeamViewer,Ammyy Admin,RMS等。 如果内部IS政策允许这样做,那么在攻击者使用相同工具的情况下,将很难区分其非法使用和合法使用。

可以使用流量分析系统通过TeamViewer检测连接。 在我们的案例中,我们发现了两个这样的网络会话。 如果组织不允许使用远程控制实用程序,则信息安全专家应进行调查以确定活动的来源。

用于检测RAT用例的另一种机制是预定义规则。 在他们的帮助下的视频中,我们发现了使用Remote Admin实用程序的事实。

解决违规的建议:

- 监视远程管理实用程序的使用。 有必要制定IS法规,禁止未经授权使用公用程序进行远程管理,并监视其合规性。 还可以在某些网络安全功能(例如NGFW)级别上禁用RAT。

- 区分工作站上本地用户的权限。 如果没有授予用户多余的管理权限,这些权限除其他事项外还允许在工作计算机上安装程序,因此将无法使用实用程序。

- 介绍软件的白名单策略。 最可靠但耗时的解决方案。 输入组织中的“白色”软件列表,并确保所有节点仅使用此列表中的软件,并监视列表的相关性。 要进行配置,您可以使用Windows附带的AppLocker实用程序。 更多细节在这里 。

使用LLMNR和NetBios广播协议

组织的网络设置的另一个问题是使用欺骗性的LLMNR和NetBios协议。 这些协议允许通过本地L2网段中的广播请求来解析相邻计算机的名称,而无需使用DNS服务器。 当DNS不可用时,也会自动使用这些协议。 在入侵者渗透到公司内部网络的情况下,他将能够进行“中间人”攻击(中间人,中间人,MITM)。 攻击者可以响应广播请求,从而将受害者请求重定向到攻击者控制的服务器。 执行此攻击将使您能够拦截身份验证数据。

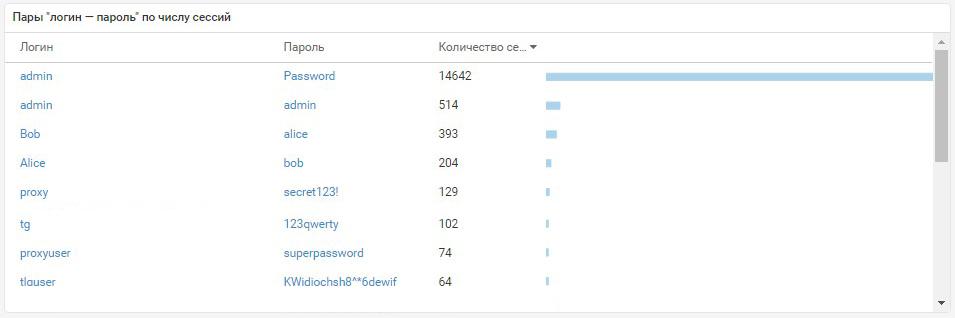

我们

尝试使用PT NAD中的“应用程序协议”小部件

来识别这些协议的使用。 我们发现,除了常用协议之外,还使用LLMNR和NBNS协议。 将它们添加到过滤器中,我们还找到了使用此协议发送请求的所有客户端。

要解决此错误,您需要:

1.

禁用LLMNR 。 为此,您必须首先在客户端上配置DNS。 您可以使用“计算机配置->管理模板->网络-> DNS客户端”部分中的“关闭多播名称解析”组策略来禁用LLMNR。 要禁用该策略,必须将值设置为“ Enabled”。

通过单击图片将以完整尺寸打开

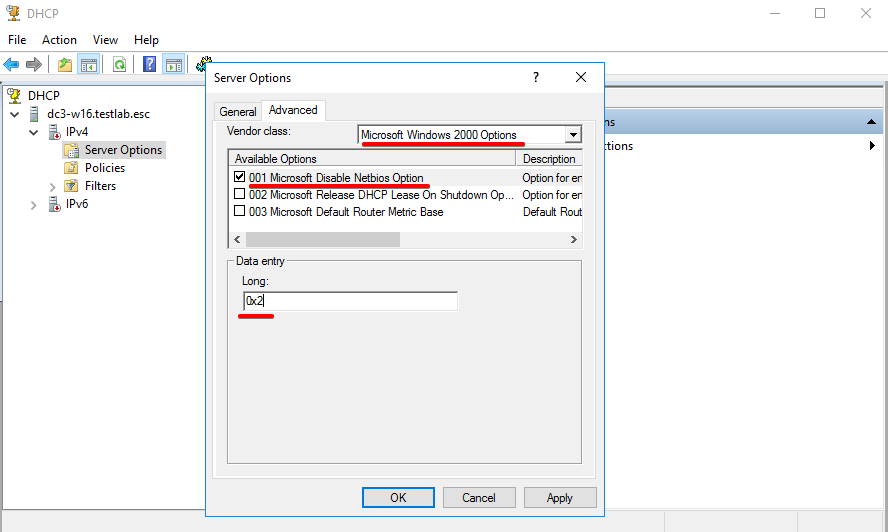

通过单击图片将以完整尺寸打开2.

禁用NetBios 。 为此,请使用dhcpmgmt.msc管理单元。 服务器选项:高级选项卡-> Microsoft Windows 2000选项-> Microsoft禁用Netbios选项。 将值设置为0x2。

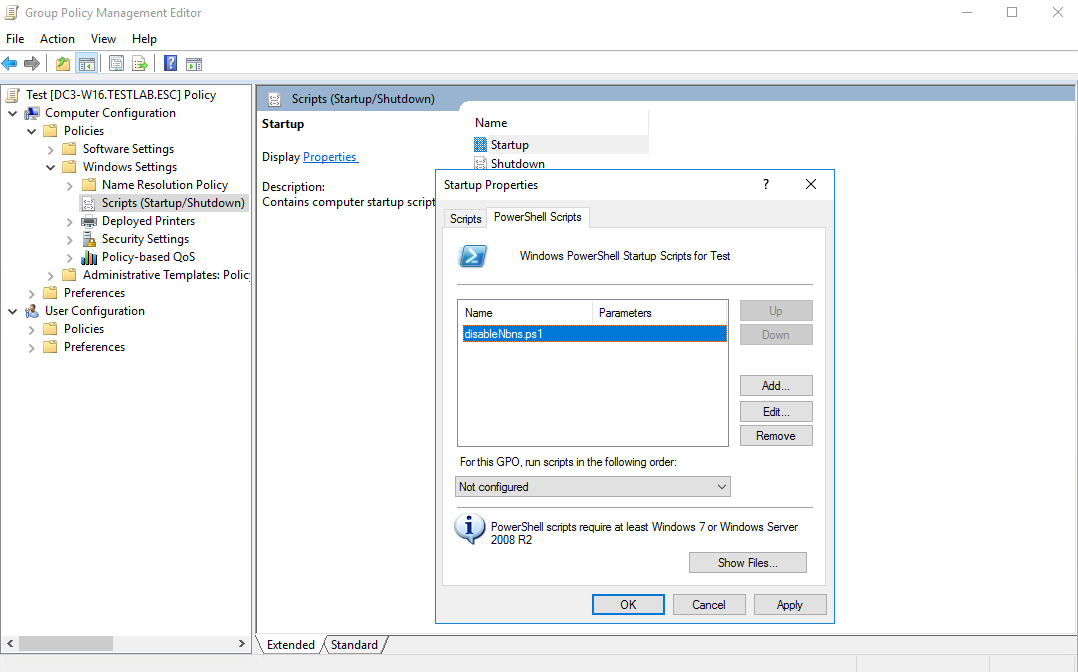

3.您还可以通过使用“计算机配置”->“策略”->“ Windows设置”部分中的“脚本”组策略在节点上运行PowerShell脚本来禁用NetBios支持。 您需要添加具有以下内容的启动PowerShell脚本:

$regkey = "HKLM:SYSTEM\CurrentControlSet\services\NetBT\Parameters\Interfaces" Get-ChildItem $regkey |foreach { Set-ItemProperty -Path "$regkey\$($_.pschildname)" -Name NetbiosOptions -Value 2 -Verbose}

注册表分支

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters\Interfaces所有网络适配器的脚本都将NetbiosOptions参数的值设置为2。

如果基础结构包含运行Windows XP或Windows 2000的节点,则禁用NetBios可能会影响其性能。

网络配置错误

与错误的网络配置相关的最常见错误:

- 子网之间不必要的“信任”关系 。 这包括限制子网之间访问的问题,其中内部组织子网之间的未经授权的网络访问成为可能。 结果,当攻击者破坏了网络的一小部分时,攻击者可以轻松地控制整个网络的关键节点。

- 基础结构节点访问外部DNS服务器 。 使用内部域名系统时,仅应在组织自己的DNS服务器上处理DNS查询。 如果客户端上的DNS配置不正确,则在向公共DNS服务器发出请求的情况下,存在内部域名泄漏以及绕过恶意软件命令服务器已知地址过滤的风险。

- 不需要外部“向外”打开的网络端口和服务端口(例如数据库) 。 结果,攻击者有很大的机会进行攻击。 例如,由于信息存储在不安全的数据库中, 来自莫斯科地区的救护车患者的数据泄漏到了网络中。

为了识别此类错误,我们

使用了PT NAD网络连接选项卡。 所有通信均以图形形式呈现。 我们试图找到从DMZ子网到用户子网的连接。 为此,请按子网设置过滤器。 结果,我们发现了有害的网络连接以及触发的事件-使用nmap实用程序进行扫描,该程序可作为正在进行的网络侦察的指标。

我们还尝试找到从外部网络到DMZ子网的连接。 我们分析了应用程序协议-看到服务协议的活跃使用以及事件-尝试利用EthernalBlue漏洞,该漏洞导致令人震惊的WannaCry流行。

接下来,我们检查了DNS的正确操作。 为此,请根据协议过滤流量,然后选择不是来自本地网络的IP地址作为接收者。 结果,我们发现来自用户群的对Google服务器的DNS查询。

错误可以通过以下方式解决:

- 在网络设备上配置访问控制列表(ACL) ,以在子网之间正确分配访问权限。 ACL是一组针对网络流量的允许或拒绝规则(在网络设备的上下文中)。 在大多数情况下,访问列表用于Internet和专用网络边界上的数据包筛选,但是,可能还需要在DMZ和其他子网的边界上进行筛选。

- 配置防火墙 。 防火墙不仅应配置在与外部网络的边界上,还应配置在组织内部子网之间。

- 防止更改用户的网络设置 。 为此,请在Windows组策略中配置设置:“用户配置->管理模板->网络->网络连接”。

交通隐藏

流量隐藏工具可以是VPN,Tor,加密代理和其他加密隧道。 未经授权而不受控制的使用可能会导致组织中防护设备的有效性下降; 无法控制通过隧道传输的内容; 如果员工的家用计算机受损,攻击者可以通过加密的隧道进入组织的内部网络。

为了确定使用这些工具的方式,以下过滤器是合适的:根据tor-relays信誉列表(其中包含Tor网络节点的当前地址)以及使用TLS协议的过滤器(因为Tor在其下被屏蔽),该列表包含Tor网络节点的当前地址。 自动生成“可疑”会话中使用的TLS证书,这是Tor网络连接的指示。

要检测VPN和其他隧道,可以使用PPTP(点对点协议)关键字过滤器,而要检测SOCKS5流量,请使用我们已经按协议知道的过滤器。 因此,我们发现了与外部主机和许多SOCKS5连接的VPN会话。

我们已经较早地考虑了解决此问题的方法,有助于应对:

- 本地用户权利的区分。

- 软件白名单策略。

- 配置防火墙。

- 关闭网络端口。

系统滥用

对系统的滥用包括使用加密货币矿工,Bittorent客户端和在线游戏。 尽管事实上这并不会对安全构成直接威胁,但它增加了计算机系统和信息传输渠道的负担,并且还存在安装恶意软件的风险。

矿工的声誉列表

将有助于识别矿工,其中包括知名矿池的地址以及各种加密货币的区块链节点。 结果,我们看到了大量的DNS查询,这表明加密矿工的操作。 加密矿工运行的另一个指标可以是有效的规则。

使用Bittorent和在线游戏更加容易-我们将使用Bittorent过滤器来搜索种子流量,对于在线游戏,请使用流行在线游戏的服务器。 这有助于计算使用其工作时间而不是雇主希望的时间的雇员。

对策几乎与以上各段相同:

- 区分本地用户的权限。

- 软件白名单策略。

- 更新防病毒软件及其数据库。

总结一下

在大多数公司中,我们注意到正确设置广泛的公司网络以及不符合IS配置,政策和法规的问题。 这是由于网络的不断增长及其内部的变化,以及规则和政策本身的变化。 以下是避免许多错误的一般准则:

- 尽量减少使用开放协议。

- 控制网络访问的差异。

- 描绘用户权限。

同时,市场上已有工具可以监视组织内的网络活动并及时检测配置错误和恶意活动。 一种这样的系统是

PT网络攻击发现 。

作者:高级专家Alexey Lednev。 PT专家安全中心