在之前的文章中,我们对麋鹿堆栈有所了解,并为日志解析器设置了Logstash配置文件。在本文中,我们将从分析的角度,您想从系统中看到的内容以及创建的所有内容着手最重要的事情-将图形和表格组合到

仪表板中 。 今天,我们将仔细研究

Kibana可视化

系统 ,考虑如何创建图形,表格,并因此基于来自Check Point防火墙的日志构建一个简单的仪表板。

从逻辑上讲,使用kibana的第一步是创建

索引模式 ,这是一个根据一定原则统一的索引数据库。 当然,这只是一个设置,因此Kibana可以更方便地同时搜索所有索引的信息。 通过匹配字符串(例如“ checkpoint- *”)和索引名称进行指定。 例如,“ checkpoint-2019.12.05”将适合该模式,但不再存在“ checkpoint”。 值得一提的是,您不能同时搜索关于不同索引模式的信息,稍后在后续文章中,我们将看到API请求是通过索引名称或仅通过模式的一行进行的,图片可单击:

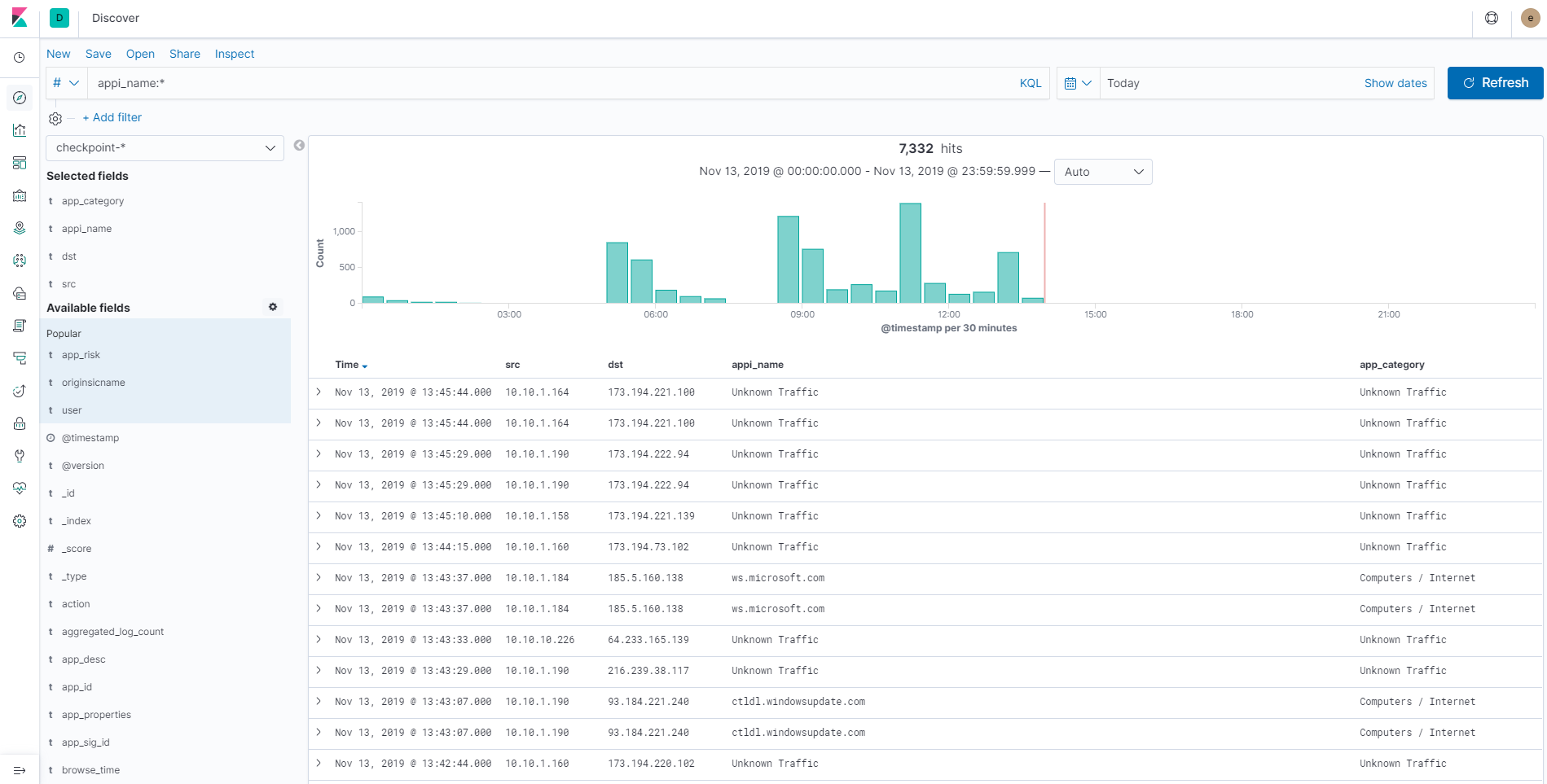

之后,我们在“发现”菜单中检查是否已对所有日志进行索引,并配置了正确的解析器。 如果发现任何不一致的情况,例如,将数据类型从字符串更改为整数,则需要编辑Logstash配置文件,结果将正确记录新日志。 为了使旧日志在更改之前采用所需的格式,只有重新索引过程会有所帮助,在后续文章中,将更详细地考虑此操作。 确保一切正常,图片可点击:

日志已经到位,这意味着您可以开始构建仪表板。 基于安全产品的仪表板分析,您可以了解组织中信息安全的状态,清楚地看到当前策略中的漏洞,并进一步开发消除这些漏洞的方法。 让我们使用几种可视化工具构建一个小的仪表板。 仪表板将包含5个组件:

- 刀片计算日志总数的表格

- IPS关键签名表

- 威胁预防事件饼图

- 访问量最大的站点的图表

- 使用最危险的应用程序的图表

要创建可视化形状,您需要转到“

可视化”菜单,然后选择我们要构建的所需形状! 让我们去吧。

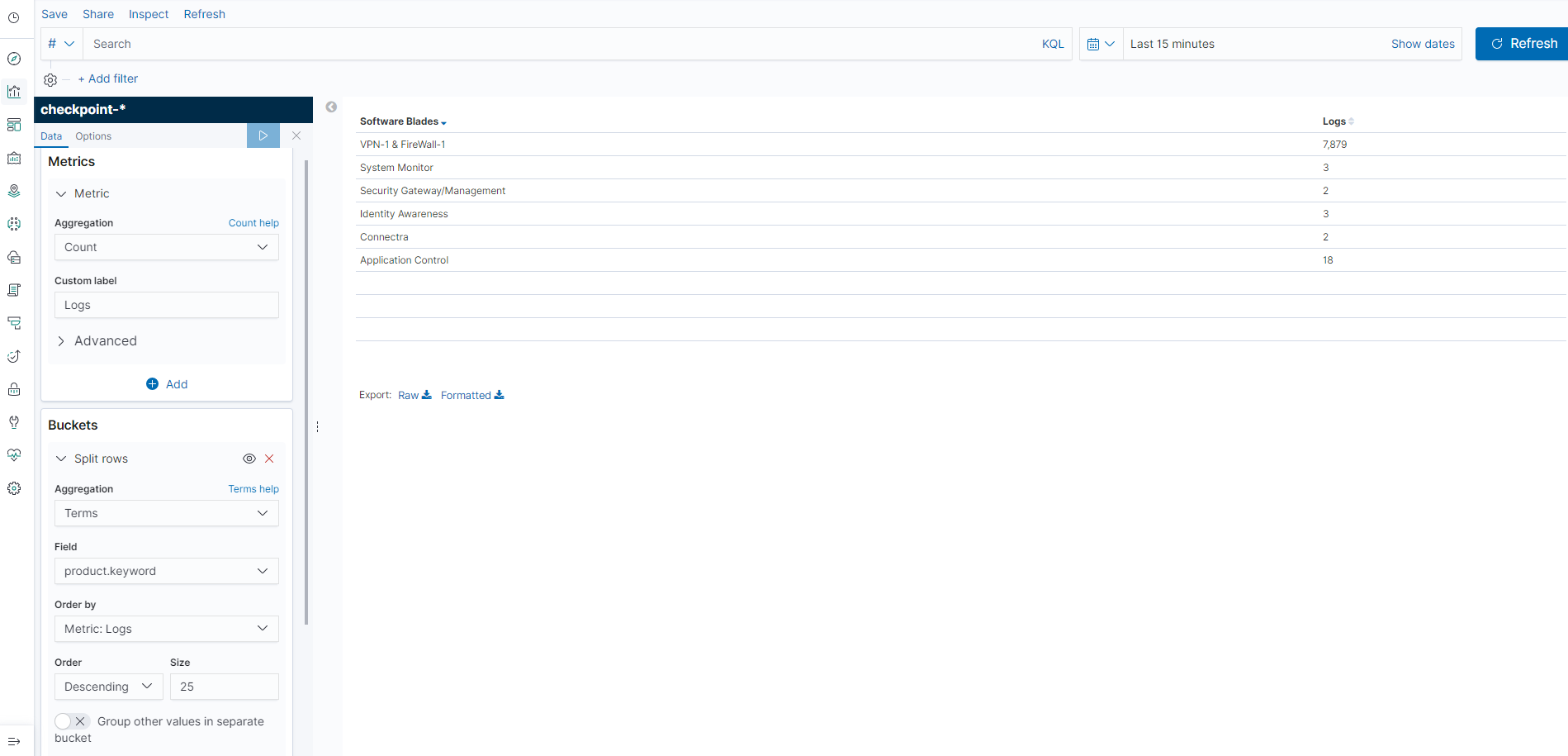

用于通过刀片计算日志总数的表

为此,请选择“

数据表”形状,放入管理单元中以创建图形,将形状设置放在左侧,然后在右侧将其在当前设置中的外观如何。 首先,我将演示完成后的表格的外观,然后,我们将进行设置,然后单击图片:

更详细的形状设置,图片可点击:

让我们分析一下设置。

指标是最初配置的,这是将汇总所有字段的值。 根据从文档中以一种或另一种方式提取的值来计算指标。 值通常从文档

字段中提取,但也可以使用脚本生成。 在这种情况下,请输入

Aggregation:Count (日志总数)。

在那之后,我们将表格划分为考虑指标的细分(字段)。 存储桶调优执行此功能,而该功能又包括2个调优选项:

- 拆分行-添加列,然后将表划分为行

- 拆分表-根据特定字段的值分为几个表。

在

存储桶中,您可以添加多个分区来创建多个列或表,这里的限制很可能是合乎逻辑的。 在汇总中,您可以选择通过哪种方法进行细分:ipv4范围,日期范围,条款等。 最有趣的选择就是

术语和

重要术语 ,根据某个索引字段的值进行细分,它们之间的区别是返回值的数量及其显示。 由于我们要用刀片名称来划分表格,因此选择字段

-product.keyword并设置大小(

最多 25个返回值)。

而不是字符串,elasticsearch使用2种数据类型-text和

keyword 。 如果要执行全文搜索,则必须使用文本类型,这在编写搜索服务时非常方便,例如,您要在特定的字段值(文本)中提及某个单词。 如果只需要完全匹配,则应使用关键字类型。 另外,在我们需要的情况下,关键字数据类型应用于需要排序或聚合的字段。

结果,Elasticsearch使用product字段中的值聚合计算特定时间的日志数。 在自定义标签中,我们设置将在表中显示的列的名称,设置收集日志的时间,开始绘制-Kibana将请求发送到elasticsearch,等待响应,然后可视化接收到的数据。 桌子准备好了!

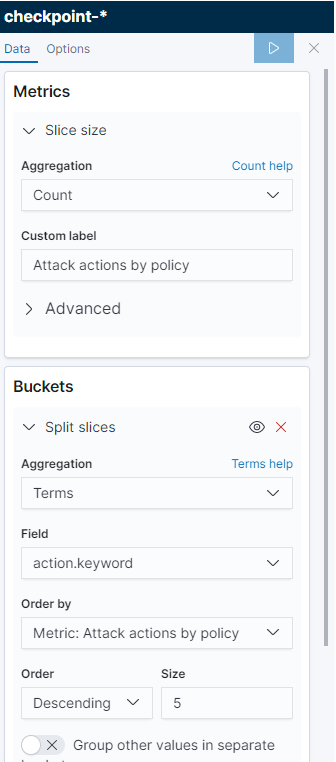

威胁预防事件饼图

特别令人感兴趣的是信息,以及在当前安全策略中,通常有多少

检测和

阻止对信息安全事件的反应的百分比。 对于这种情况,饼图非常适合。 在“可视化

饼图”中选择。 同样在指标中,我们通过日志数设置聚合。 在存储桶中,设置条款=>操作。

似乎一切正确,但是结果是,显示了所有刀片服务器的值,您只需要针对在Threat Prevention中运行的刀片服务器进行过滤。 因此,我们必须配置

过滤器 ,以便仅在负责信息安全事件的刀片上搜索信息-产品:(“ Anti-Bot”或“ New Anti-Virus”或“ DDoS Protector”或“ SmartDefense”或“ Threat Emulation”)。 图片可点击:

更详细的设置,该图片是可单击的:

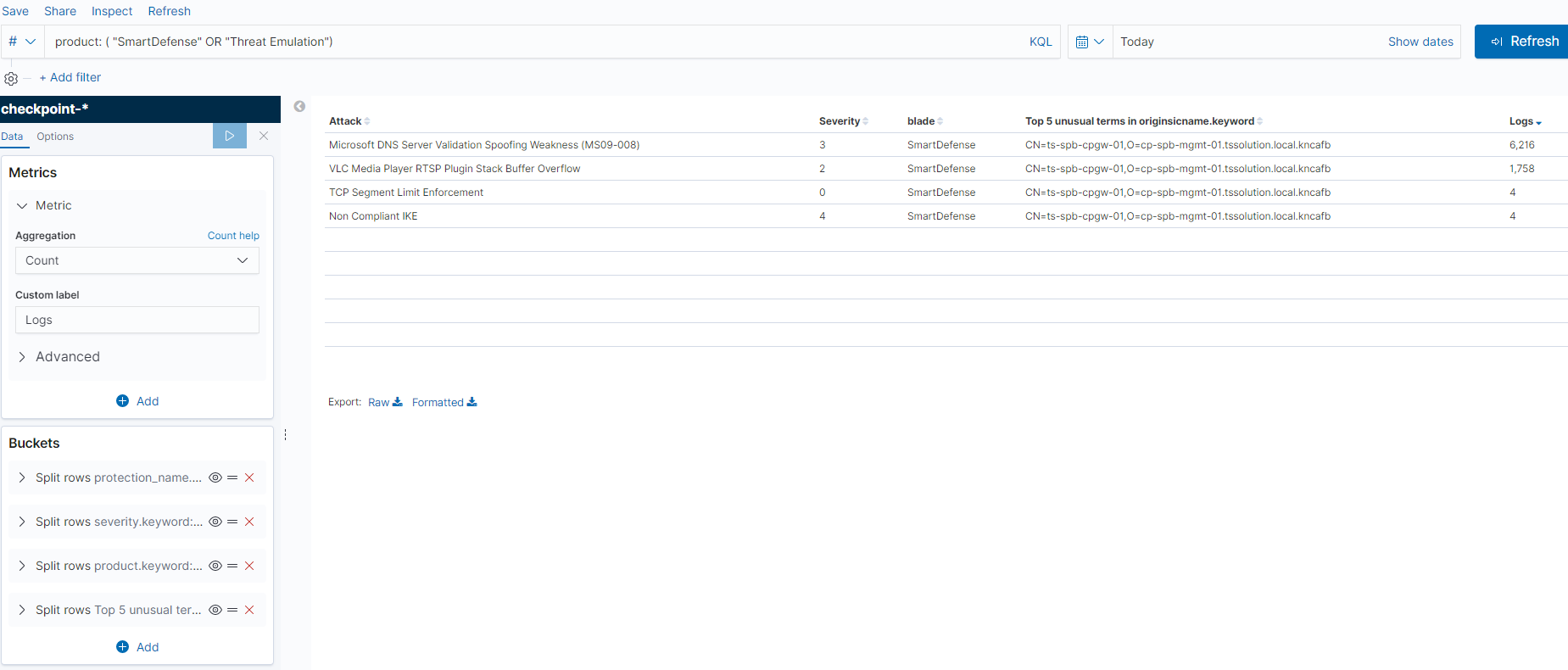

IPS事件表

此外,从信息安全的角度来看,查看并检查

IPS和

Threat Emulation刀片上的事件(

由当前策略

阻止 )非常重要,以便随后切换签名以防止或流量有效时不要检查签名。 与第一个示例一样,我们创建表,只是创建了几列,不同之处在于:protects.keyword,severity.keyword,product.keyword,originsicname.keyword。 确保配置过滤器,以便仅在负责信息安全事件的刀片上搜索信息-产品:(“ SmartDefense”或“ Threat Emulation”)。 图片可点击:

更详细的设置,图片可点击:

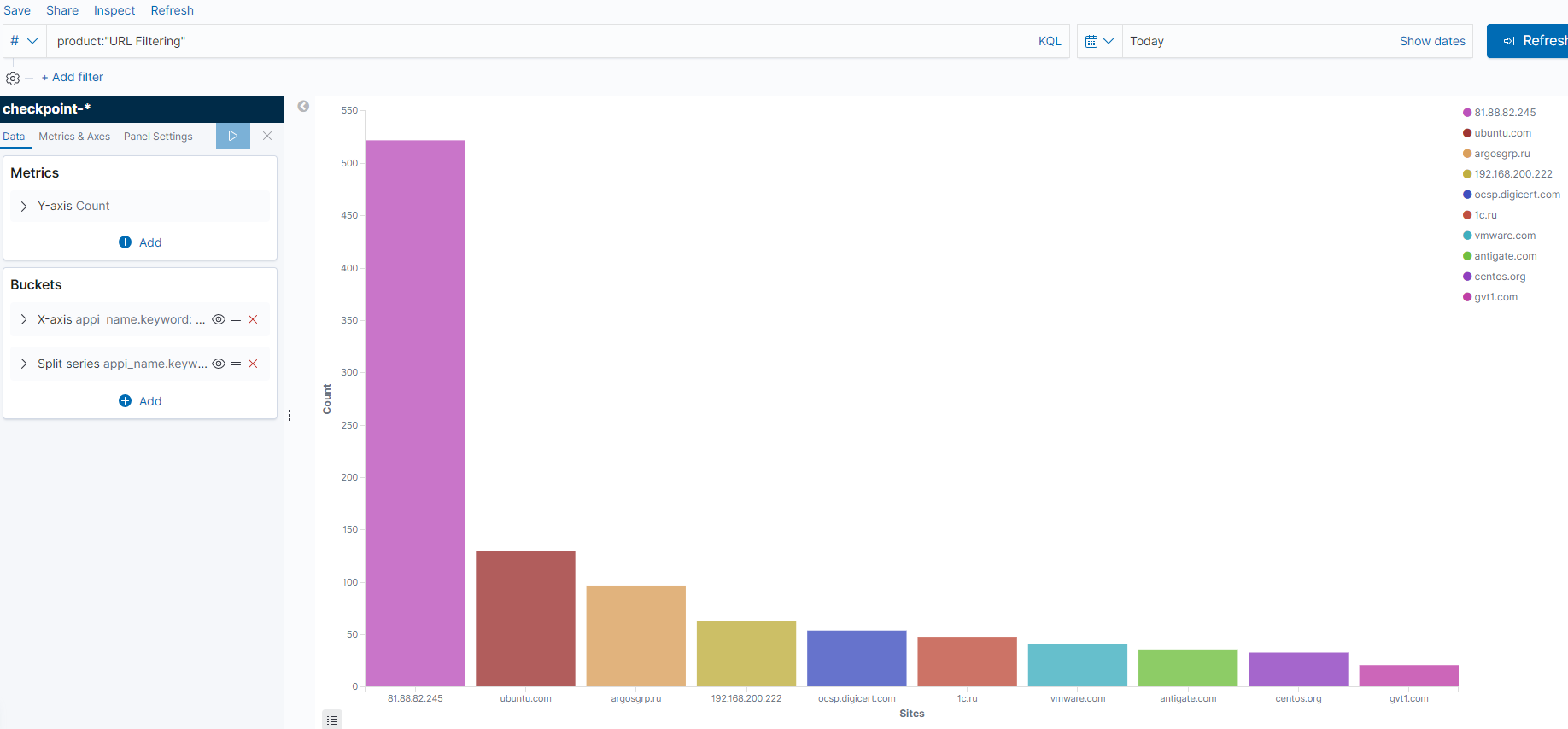

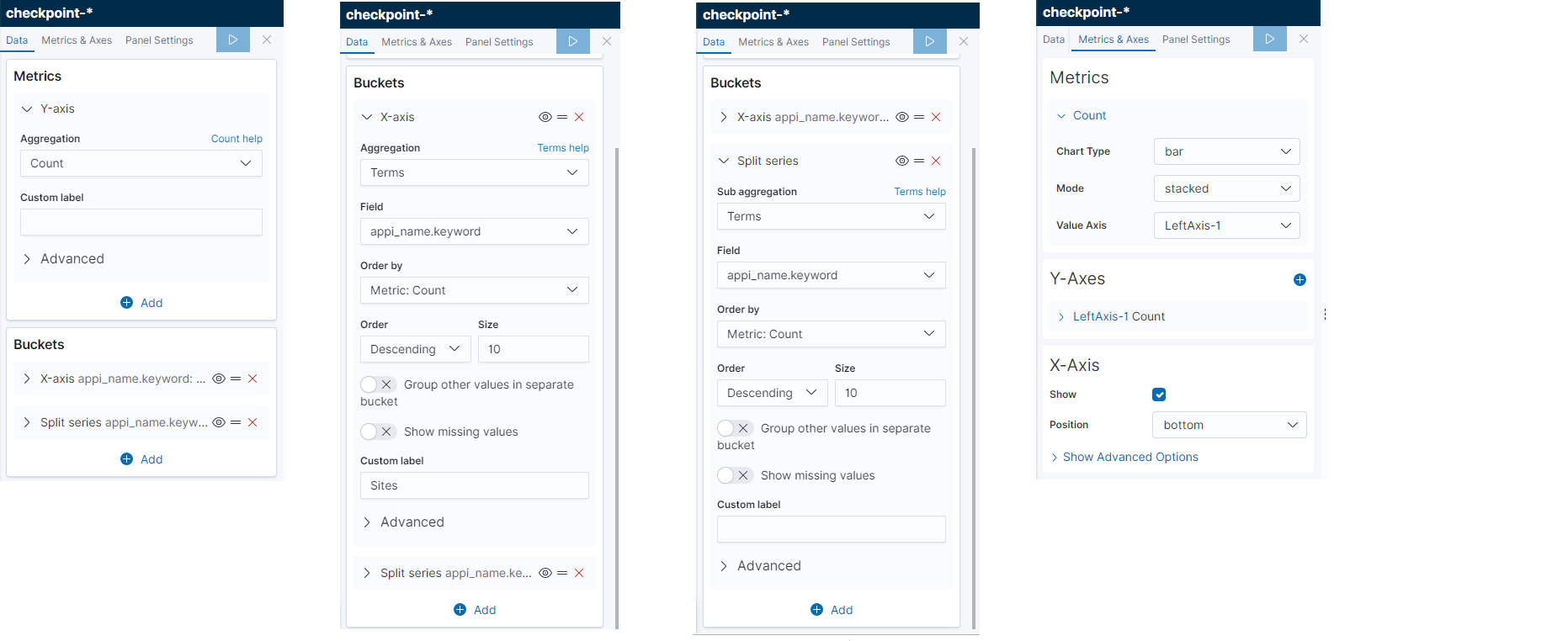

最受欢迎网站的图表

为此,创建一个形状

-Vertical Bar 。 我们还使用指标计数(Y轴),在X轴上,我们将访问站点的名称作为appi_name作为值。 这里有一个小技巧,如果您在当前版本中运行设置,则所有站点都将以一种颜色标记在图表上,为了使它们丰富多彩,我们使用了附加设置-“分割系列”,该设置可让您将完成的列分为更多的值,具体取决于当然是从选定的领域! 根据堆叠模式或正常模式下的值,可以将此划分用作一个彩色列,以便根据X轴上的某个值创建多个列,在这种情况下,我们使用与X轴相同的值,可以使所有列变为彩色,从右上方开始,它们将用颜色表示。 在我们设置的过滤器中-产品:“ URL过滤”,以便仅查看访问过的网站上的信息,该图片是可点击的:

设定:

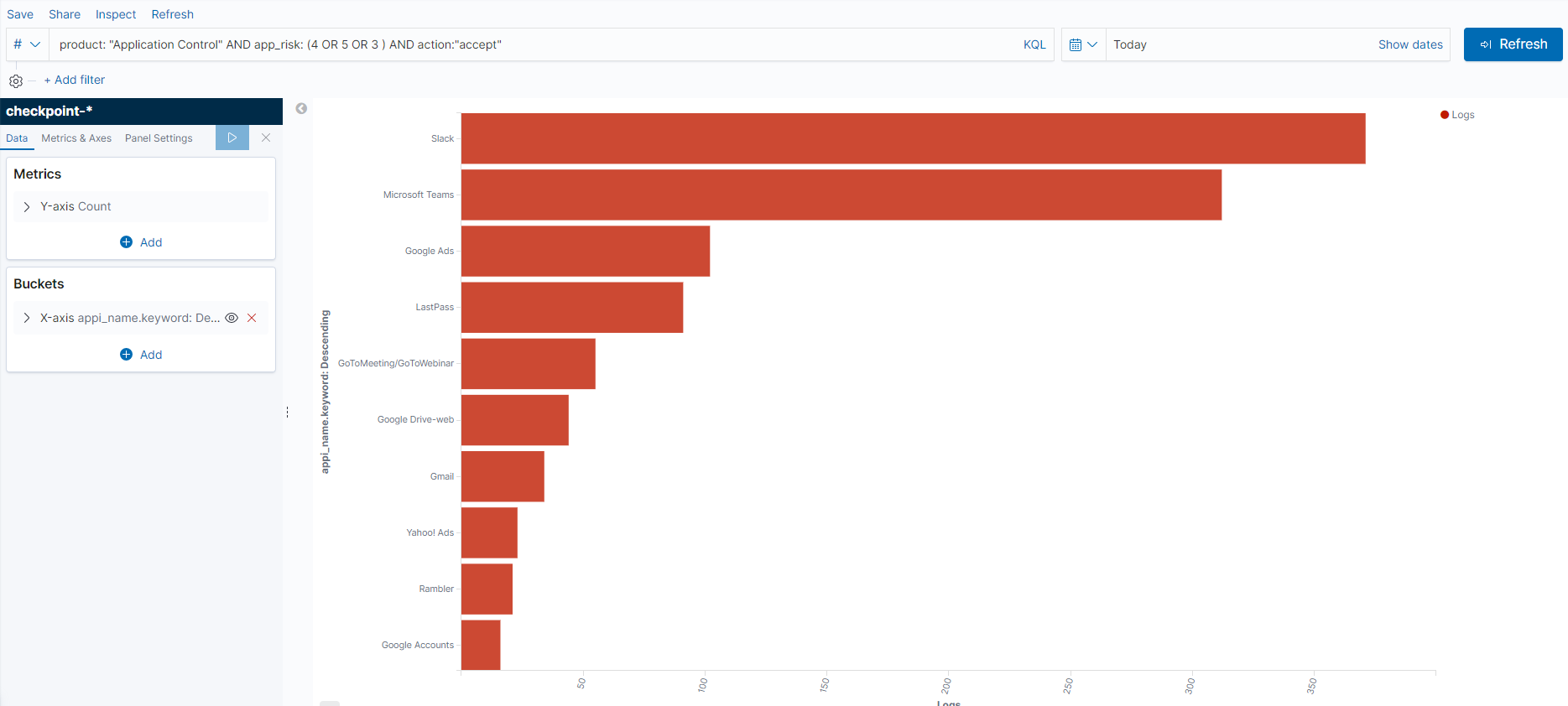

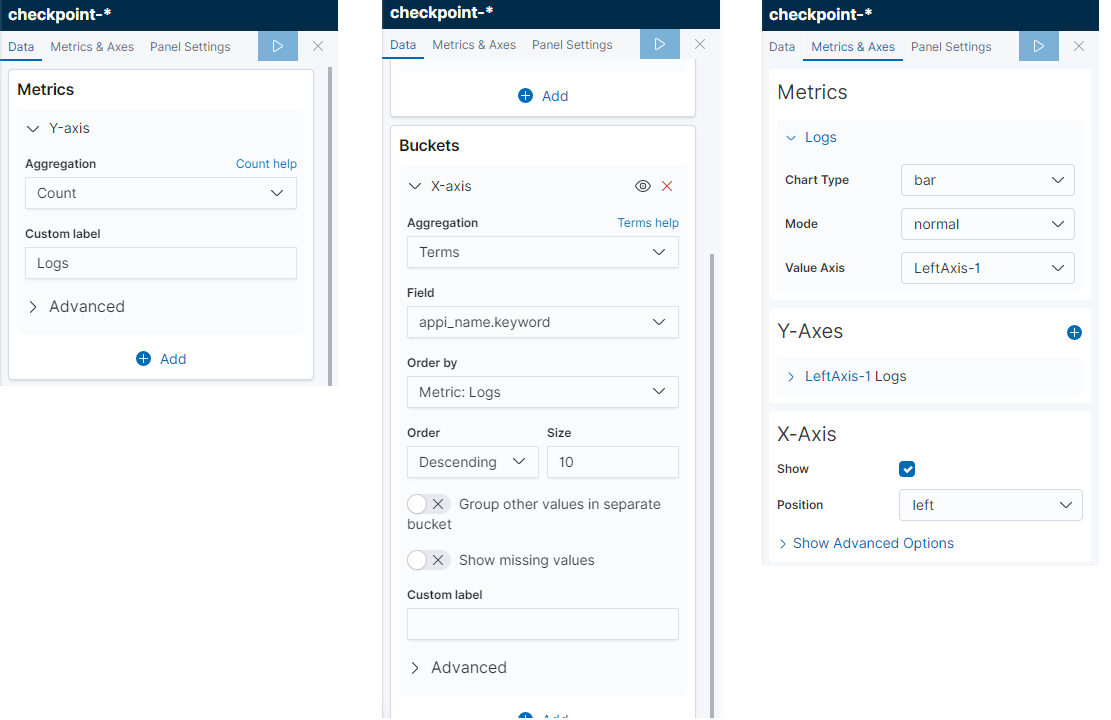

使用最危险应用程序的图表

为此,创建一个形状-Vertical Bar。 我们还使用指标计数(Y轴),在X轴上,我们将使用的应用程序名称“ appi_name”作为值。 最重要的是过滤器任务-产品:“应用程序控制”和app_risk:(4或5或3)和操作:“接受”。 我们通过应用程序控制刀片过滤日志,我们仅采用那些被分类为具有严重,高,中度风险的网站,并且仅允许访问这些网站。 图片可点击:

设置,可点击:

仪表板

查看和创建仪表板位于单独的菜单项“

仪表板”中 。 这里的一切都很简单,创建了一个新的仪表板,向其中添加了可视化,一切都放置在原位置!

我们创建一个仪表板,通过它可以了解组织中信息安全状态的基本情况,当然,只有在Check Point级别上,该图片才可以单击:

根据这些图,我们可以了解防火墙上哪些关键签名未被阻止,用户前往何处,他们使用的最危险的应用程序是什么。

结论

我们研究了在Kibana中进行基本可视化的可能性并构建了一个仪表板,但这只是一小部分。 在本课程的后续步骤中,我们将分别考虑地图的配置,与Elasticsearch系统一起使用,熟悉API请求,自动化等等!

所以请继续关注(

Telegram ,

Facebook ,

VK ,

TS Solution Blog ),

Yandex.Zen 。