由于围绕加密货币的炒作,分布式注册表技术已变得流行。 许多公司开发了区块链解决方案,争相谈论由密码签名结合在一起的安全的去中心化未来,并通过图表和强大的口号展示了令人印象深刻的幻灯片。 公司接连发布了有关公司区块链开发或与有希望的初创公司合作的新闻。 现在,比特币汇率已显着下降,而且人们的兴奋已经消退,人们有可能从实际问题出发,冷静地了解区块链的真正使用情况,以防范网络攻击,情况如何。

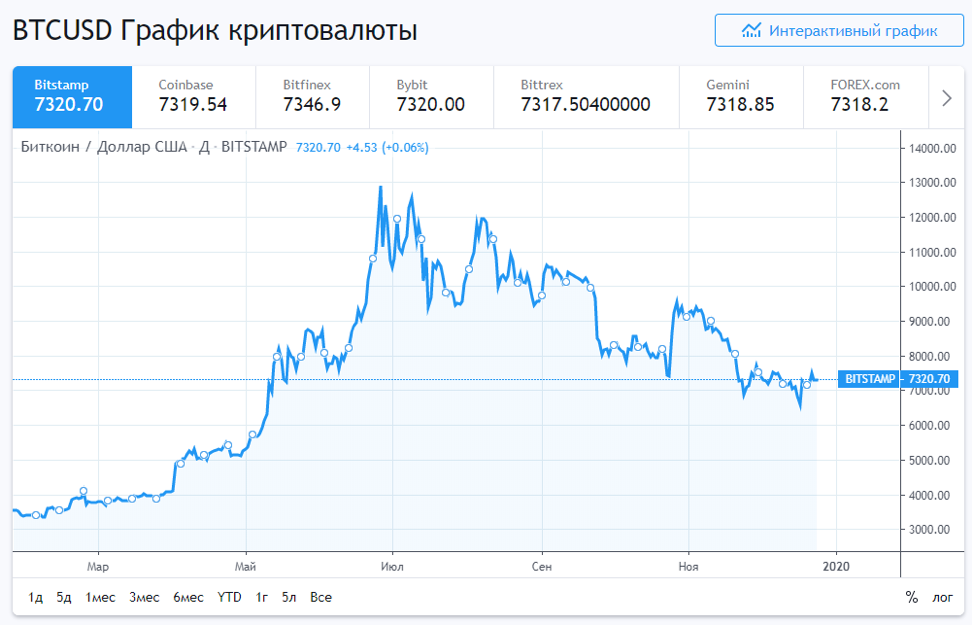

由于围绕加密货币的炒作,分布式注册表技术已变得流行。 许多公司开发了区块链解决方案,争相谈论由密码签名结合在一起的安全的去中心化未来,并通过图表和强大的口号展示了令人印象深刻的幻灯片。 公司接连发布了有关公司区块链开发或与有希望的初创公司合作的新闻。 现在,比特币汇率已显着下降,而且人们的兴奋已经消退,人们有可能从实际问题出发,冷静地了解区块链的真正使用情况,以防范网络攻击,情况如何。 当所有国家的监管机构加入捍卫金融传统,限制或禁止使用加密货币进行操作的行列时,对加密货币的投资变得冒险,比特币汇率下降了(来自traviewview.com的截图)

当所有国家的监管机构加入捍卫金融传统,限制或禁止使用加密货币进行操作的行列时,对加密货币的投资变得冒险,比特币汇率下降了(来自traviewview.com的截图)注意:缺乏炒作并不意味着区块链在去中心化方面突然失去了优势,从而确保了数据完整性和交易透明度。 这些特质允许在网络安全中使用分布式注册表,这就是在加密公司公告和加密爱好者出版物中所说的。 让我们看一下该技术具有哪些应用的一些示例-理论上和实践上。

网路钓鱼防护

根据

趋势科技的说法,利用人的弱点已成为现代网络攻击的主要媒介。 网络钓鱼在网络犯罪分子中的流行是由于其高效和相对较低的成本。 创建欺诈性信件或网站的主要任务是说服潜在受害者了解正在发生的事情的合法性,因为只有在这种情况下,她才可以轻松地执行攻击的目标动作。

您可以通过多种方式确认信件的真实性。 例如,作为一种解决方案,Binance加密货币交易所为其用户提供了

一种特殊的反网络钓鱼代码,该代码来自该交易所的信件 。

一个公平的问题出现了:为什么加密货币交易所不使用区块链解决方案来保护它,而是选择相对容易伪造的原始密码? 例如,

MetaCert或

CloudPhish有一些

区块链解决方案,它们使用分布式注册表对网络钓鱼和合法URL进行分类。

使用分布式注册表检查URL可以使您快速识别网络钓鱼资源,但是请记住,欺诈性站点和域的生存时间从数小时到数天不等,这降低了这种保护的有效性。

在Google Chrome和Firefox中已经实现了对网站合法性的检查,因此使用区块链来防止网络钓鱼的主要论据是其去中心化。 因此,攻击者将无法阻止存储合法资源数据库的服务器。 另一方面,有些方法可让您对区块链采取行动,例如

51%攻击和

Double Spending 。

因此,可以说,尽管存在防止网络钓鱼的区块链解决方案,但由于缺乏明显的优势,它们尚未得到广泛的分发。

物联网安全

物联网设备的数量一直在增长:2019年,物联网小工具的数量超过260亿。 根据Gartner的调查,到2020年,他们的人数将是地球人的26倍。 鉴于我们生活中物联网的普遍存在以及对设备的日益依赖,它们的安全性变得至关重要。

同时,实际情况不佳。 设备中的密码高度刷新,固件缺乏加密保护和漏洞,使IoT成为黑客攻击的理想目标。

使用区块链解决了许多与物联网有关的问题,例如,身份验证和连接问题。

在分布式注册表中注册每个IoT设备并使用区块链交易发布或消除访问权限,使所有网络参与者都可以验证连接和请求的合法性。 结果,使用“中间人”攻击连接未授权的设备并拦截或替换数据已成为过去。 这就是

Uniquid基于云的基于Litecoin的

区块链平台的

工作方式 。 除了防止未经授权的连接外,由于没有专用服务器,它还可以对授权过程进行容错处理。

物联网/物联网中区块链的另一种用途是供应链保护。 该注册表使跟踪成品,药品或食品组件的生产和移动的所有阶段成为可能,不包括盗窃或伪造的可能性。 但是这些情况与网络安全有轻微关系。

多家公司为物联网

提供了区块链解决方案,但大多数实施本质上都是实验性的。

犹豫不决的客户有几个原因:

- 使用新解决方案的风险和复杂性;

- 升级或更换不兼容设备的要求;

- 完善现有软件系统的需求。

因此,尽管有期望,但使用区块链的物联网安全性尚未获得明显的普及。

DDoS防护

提供使用区块链防御DDoS攻击的公司之一是Gladius创业公司。 他们设计的系统旨在分散带宽以减轻攻击。 它应该基于网络参与者未使用的带宽创建安全池,并使用分布式注册表进行管理。

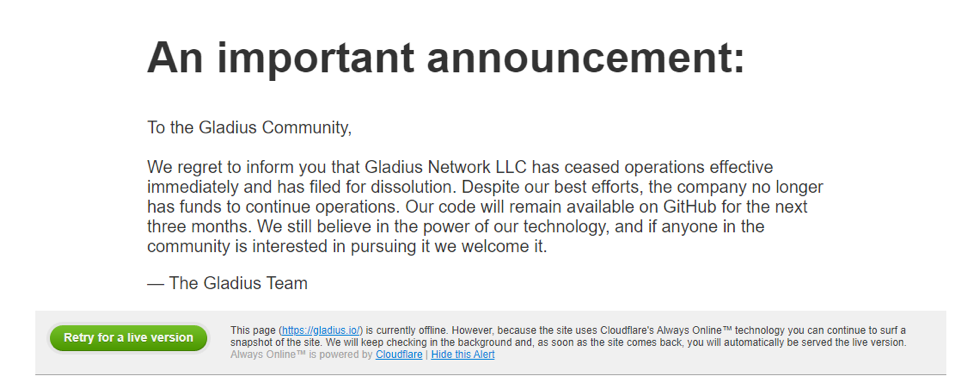

“ Gladius社区

“ Gladius社区

很遗憾地通知您,Gladius Network LLC已停止运营并已申请清算。 尽管付出了所有努力,该公司还是用光了资金以继续运营。 我们的代码将在GitHub上提供三个月。 我们仍然相信我们技术的力量,如果社区中的某人对使用它感兴趣,我们将感到高兴。

Gladius团队。”Gladius.io现在包含一个道歉存根。 这意味着该技术由于某种原因被证明是无人认领的,或者没有证明必要的有效性。

结论

区块链具有使其可以用于网络防御的质量。 但是,今天的技术还没有足够的成熟度,无法从时尚新奇类别过渡到主流。

区块链提供了出色的信息完整性,但是与其他技术相比,在保密性和可访问性方面没有提供明显的优势。

此外,分布式注册表的实施需要解决与用于交易验证的挖掘组织有关的问题,以及为物联网设备制造商开发标准,API和框架的问题。

别忘了,像任何技术一样,区块链可能包含实现错误,其操作可能导致对输入注册表的数据失去控制。

基于以上所述,可以说区块链并不是应对网络攻击的灵丹妙药,因此传统的保护手段仍然是信息安全基础设施不可或缺的组成部分。