根据俄罗斯FSB的要求,不允许在2018年12月31日之后使用GOST R 34.10-2001签名方案来生成电子签名。 但是,带有加密技术CryptoPro的Check Point对应补丁程序支持新算法,并未在2018年发布。 为了满足监管机构的要求,突然间没有安全的通信通道,许多使用Check Point设备并支持GOST加密,无需等待新补丁的公司都根据GOST R 34.10 / 11-2001算法颁发了网关证书。该出版物讨论了Check Point防火墙(ME)已更新至R77.30版并在其上安装了Check Point SPLAT / GAiA的CryptoPro CSP 3.9分发套件的情况。 在这种情况下,您可以保存使用GOST R 34.10 / 11-2012算法发行的节点的证书,当使用Check Point ME(分布式/独立完整HA部署)的群集安装时,该证书可以更新设备上的密码而不中断通信。 实际上,当许多地理位置较远的站点使用中央群集构建VPN隧道时,情况非常普遍。 因此,为了不一次更新大量站点,新补丁允许在设备上同时使用GOST R 34.10 / 11-2001算法和新的GOST R 34.10 / 11-2012算法。

供应商推荐的切换到新加密方式的方法如下:

- SMS服务器数据库的迁移(导出);

- 全新安装SMS服务器;

- CryptoPro CSP 4.0安装;

- 数据库迁移(导入)到更新的SMS服务器。

- 由SMS管理的全新安装GW;

- 在所有GW上安装CryptoPro CSP 4.0。

此方法不允许您保存根据GOST R 34.10 / 11-2001颁发的网关证书,而且需要更多时间。

我们将考虑

另一种更新方案 ,该

方案是我们针对大量设备制定的。 组装了一个小架子来实施:

SMS

SMS -Check Point网关管理服务器(主管理服务器)

受控网关:FW1-Node-1,FW1-Node-2

GW1-2-检查点(安全网关),GW-Cluster群集成员,群集模式:ClusterXL高可用性

SMS-GW -Check Point网关服务器(主管理服务器),Check Point网关(安全网关),独立部署

HOST1-2-用于检查网关之间流量的机器

由于原籍站的资源有限,因此在此支架中未显示Standalone Full HA部署升级选项,但是它与Standalone Deployment升级相同,唯一的区别是需要为Secondary Standalone网关重复要考虑的操作顺序。

更新方案包括2个步骤:

让我们更详细地考虑这些步骤。

1.独立网关(SMS + GW)上的密码学更新:

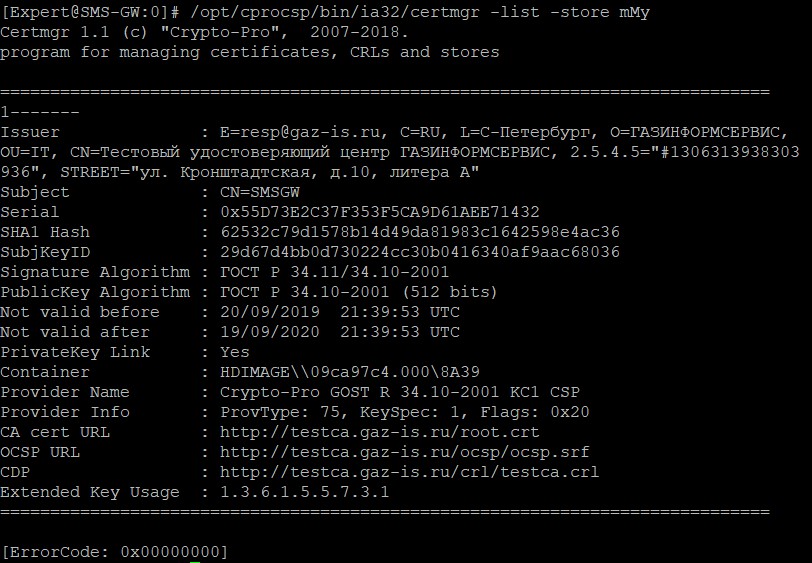

检查当前是否安装了证书(以确保在更新密码后,证书将保持不变):

1.首先要做的是删除CryptoPro 3.9。

删除命令(在命令shell / bin / bash(专家)中执行):

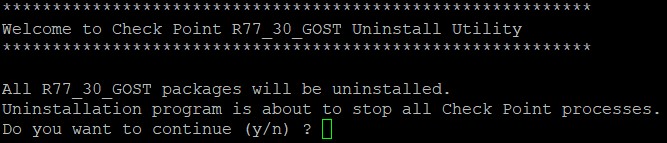

/opt/CPUninstall/R77.30_GOST/UnixUninstallScript

然后我们得到以下警告:

脚本完成后,必须重新启动网关。

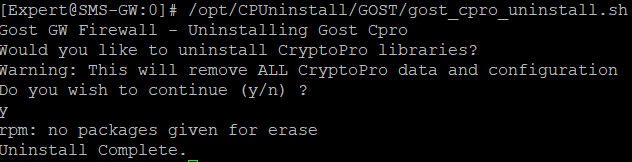

重新引导后,必须运行以下命令来删除可能剩余的库:

/opt/CPUninstall/GOST/gost_cpro_uninstall.sh

此外,如果网关上还保留有CryptoPro 3.9安装文件,则需要将目录/ var / gost_install重命名为/ var / gost_install_39或删除其内容。

2.接下来,您需要将安装新GOST补丁所需的文件复制到/ var / gost_install目录。 建议您沿着/ var / gost_install路径复制带有加密库(包含rpm和kis目录)的存档,然后将其解压缩,然后沿着/ var / gost_install / hf路径复制补丁并将其解压缩。

3.启动Crypto PRO 4.0的安装:

/var/gost_install/hf/UnixInstallScript

在脚本执行结束时,您应该收到以下消息,此后您将需要重新启动网关:

4.接下来,您需要安装CryptoPro许可证:

/opt/cprocsp/sbin/ia32/cpconfig -license –set <license_key>

您还需要使用控制台进行连接,该控制台是用于安装CryptoPro的分发工具包的一部分,并安装策略。

重新启动后,隧道立即建立在根据GOST R 34.10 / 11-2001颁发的证书上。 为此,请检查安装了哪个证书,重置IKE SA和IPsec SA(使用TunnelUtil实用程序,由vpn tu命令调用),并验证是否正在重建隧道:

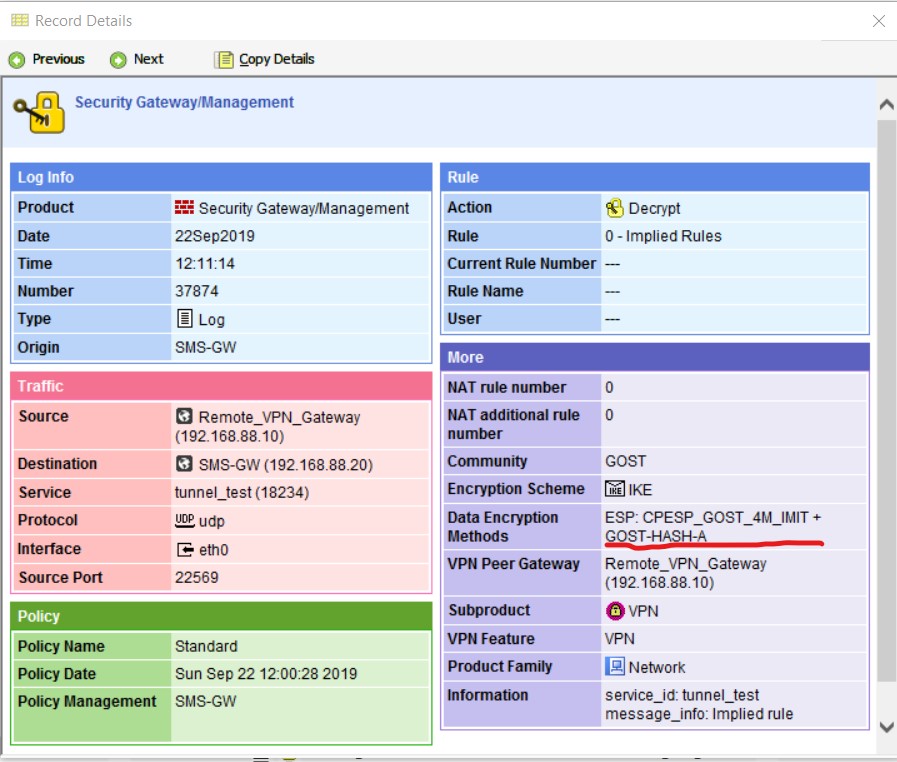

如您所见-隧道正在重建,请检查在SmartView Tracker中可以看到哪种记录:

如您所见,数据加密方法与网关上更新CryptoPro之前的方法相同。

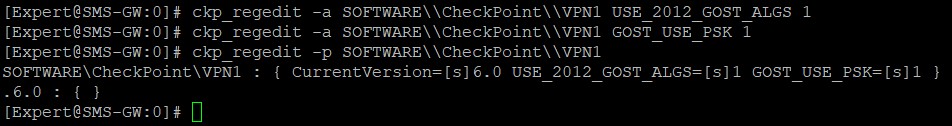

5.接下来,要在更新的节点上使用GOST 2012算法,必须执行分发包中的README_GOST_2012_SIG_USAGE.txt中包含的命令以安装CryptoPro 4.0:

ckp_regedit -a SOFTWARE\\CheckPoint\\VPN1 USE_2012_GOST_ALGS 1 ckp_regedit -a SOFTWARE\\CheckPoint\\VPN1 GOST_USE_PSK 1

6.在同一自述文件中,您可以找到以下内容:

Though site key was needed only for clusters in previous GOST versions now you should also use site key for non-clustered GWs

也就是说,在新版本的补丁程序中,独立网关也需要安装SiteKey(并在以后进行更新)。

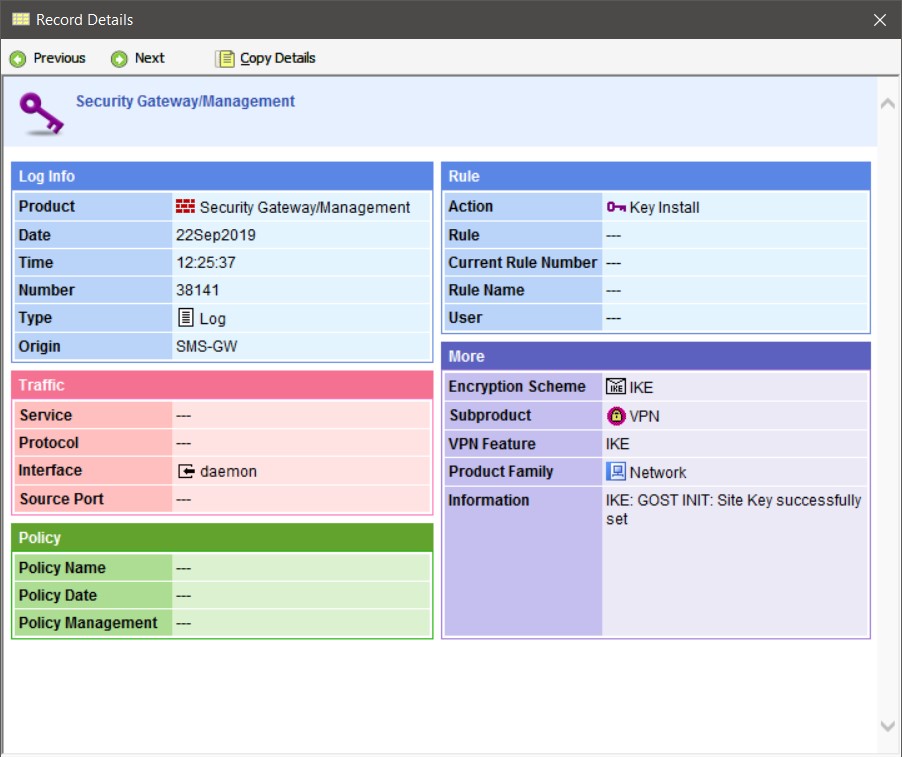

要生成站点密钥,请运行以下命令:

/opt/cprocsp/bin/ia32/cp-genpsk.sh <Cluster_Name>网络6:

SiteKey是第0部分和第1部分的组合:

HM25MEKFK9HTLPU0V0THZPPEXBXZ

安装后,以下条目将出现在SmartView Tracker中:

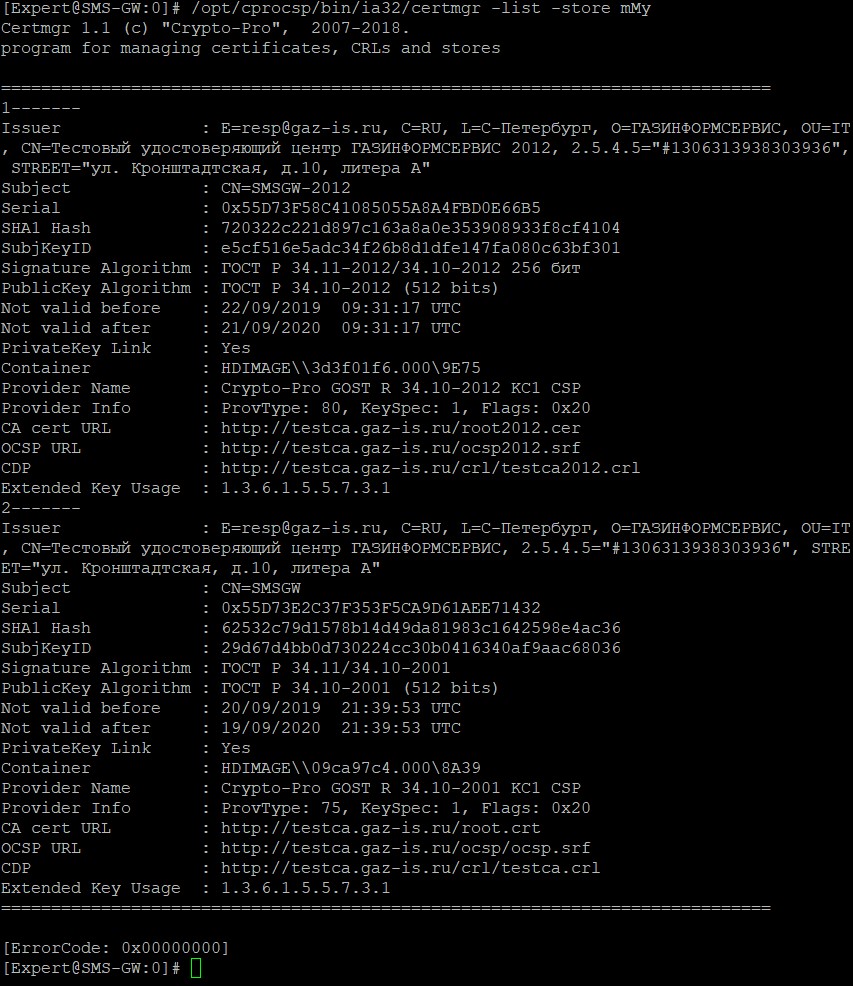

7.此后,仅需颁发GOST 2012证书(之前已根据新的GOST安装了CA的根证书),此过程与为以前的GOST颁发证书的过程没有什么不同,因此此处不予考虑。 验证两个证书都安装在节点上:

至此,独立网关更新已完成。

2.更新SMS和GW群集

SMS和群集节点上的密码更新程序与第一段所示的程序相同,因此,此处仅介绍更新结果。

动作顺序:

- 删除CryptoPro 3.9;

- 删除旧的安装文件,复制到GW1-2网关和SMS安装文件CryptoPro 4.0;

- CryptoPro 4.0安装;

- CryptoPro许可证安装;

- 包含算法2012 GOST;

- 生成并安装SiteKey;

- 根据新算法发行和安装证书。

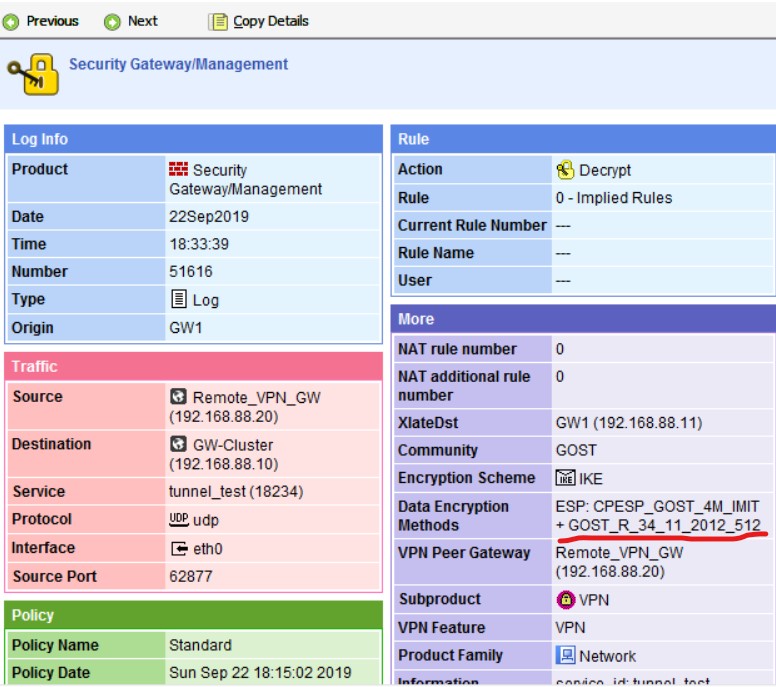

在屏幕截图中,您可以看到在群集的一个网关上安装了2个证书:

更新后,由于已在网关上安装了根据GOST R 34.10 / 11-2001和GOST R 34.10 / 11-2012颁发的证书,因此,直到安装了与远程网关匹配的条件或删除根据GOST R 34.10颁发的证书为止/ 11-2001-隧道将建立在旧证书上。 因此,为了不删除旧的有效证书,我们将设置匹配条件:

之后,在SmartView Tracker中,我们看到正在使用新证书来构建隧道:

因此,可以认为加密更新已完成。

我们提出的方法使我们能够优化在防火墙上更新密码的过程,并在不中断通信的情况下实施它。

阿尔特姆·切尔尼雪夫(Artem Chernyshev),Gazinformservice的高级工程师