我继续讲述

Cisco威胁响应系统的开发过程,该

系统正在逐步转变为结合所有Cisco信息安全解决方案的成熟事件管理系统。 而免费的。 上次,我

谈到了CTR如何与Cisco Email Security集成以帮助调查电子邮件事件。 今天,我们将讨论CTR如何与

Cisco Stealthwarch企业网络异常

检测系统集成。 这是一个新的集成,并不是所有人都知道。

查看Cisco Stealthwatch系统的屏幕截图(顺便说一下,这是其中一位客户的真实照片)。 您看到了什么? 在将近10分钟内,来自伊朗的大约3 GB数据被上传到网络(如您所见,此屏幕截图虽然是在一月份拍摄的,但它是在2019年而不是2020年,因此,这个故事与最近的政治事件无关中东)。

您经常与伊朗沟通吗? 你和他做生意吗? 不行吗 那么,为什么一些内部节点会从该国家加载大量数据。 怎么了 是什么原因 Youtube,Facebook,Gmail或Dropbox的网站不太可能位于伊朗。 那么,这种异常的原因是什么呢?

这是另一个屏幕截图(已经来自其他客户)。 与朝鲜的SMB流量令人费解,而且相当密集。 怎么了 这样的流量可能在公司网络内部,但是当与外部资源交互时?

另一个真实的故事。 看看Cisco Stealthwatch的下一个屏幕截图。 是什么让您感到惊讶或不安? NTP流量过多。 也许这是通过NTP造成的数据泄漏,很少有人控制(DLP肯定不会泄漏)。 还是通过NTP的DDoS攻击?

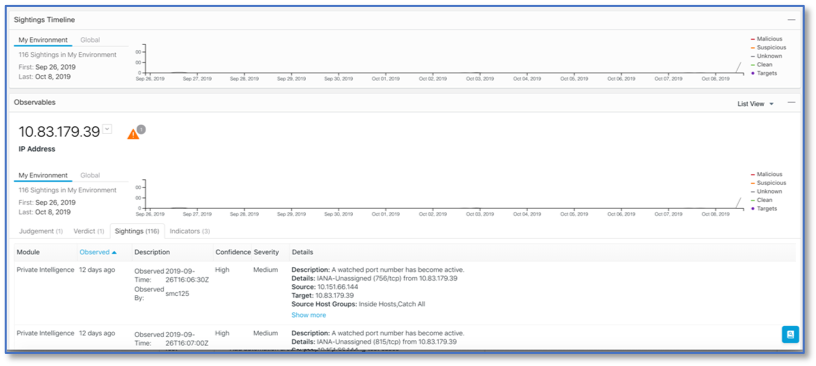

我们看到了异常,但我们不能总是依靠Stealthwatch数据来判断这种或那个可疑活动与什么有关。 在某些情况下,Stealthwatch事件增强功能可帮助处理Threat Intelligence数据,但在某些情况下需要更详细的调查。 Cisco Stealthwatch使您有机会了解通常超出传统安全功能的部分或绕过它们的部分。 但是,在发现异常或滥用时,我们立即会遇到许多问题:

- 这种异常的原因是什么?

- 它的来源是谁?

- 这是独立的异常还是较大事件的一部分?

- 还有什么与此异常有关?

从Stealthwatch收到信息后,您需要检查所有使用的Threat Intelligence来源的警报(除了Cisco Stealthwatch的内置提要外),并将其与其他安全功能进行比较。 如果您没有SIEM,那么即使在专家当中,这也会花费额外且相当长的时间。 SIEM与其随附的TI平台一样,要花费很多钱。 如何解决这个难题?

思科拥有一个我已经在Habré上写过不止一次的解决方案-这是“开箱即用的SOC”或Cisco Threat Response-一种免费的解决方案,为IS分析人员完成大部分工作,并从各种Cisco解决方案和解决方案接收事件数据第三家公司,会自动对其进行比较,并使用来自TI各种来源的数据来充实它们,从而在几秒钟内显示事件的发展路径和规模。 通过CTR,您还可以通过向防火墙,攻击防御系统,EDR级解决方案或基于云的DNS流量监控工具发出适当的命令来响应已识别的事件。

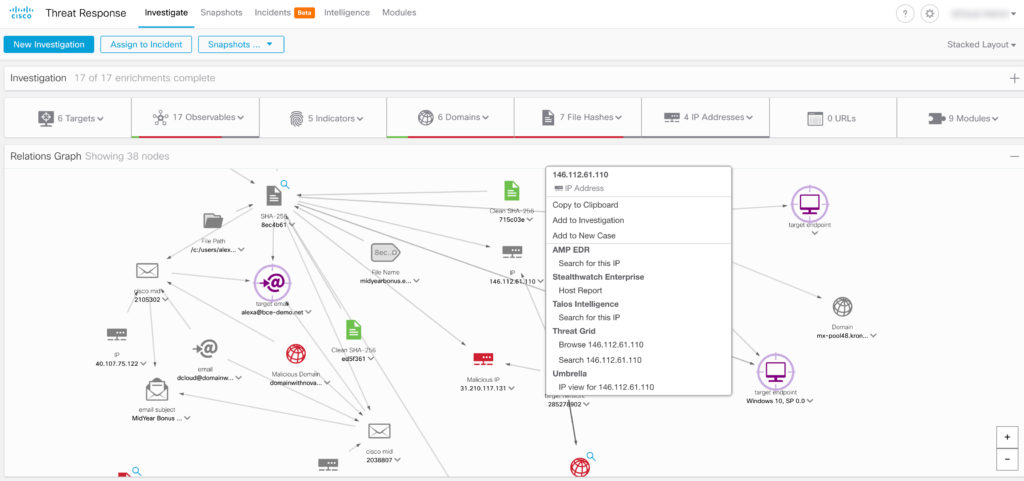

Stealthwatch监控器发送给CTR事件管理器的异常,使您可以查看这些IB事件以及从Cisco Firepower,用于端点的Cisco AMP,Cisco Threat Grid,Cisco Umbrella,Cisco Email Security等收到的其他事件。仪表板中,您可以向CTR发送您感兴趣的任何异常或事件的请求,而无需将所有遥测都交给CTR,也不会增加泄露机密信息的风险。

然后,发送给CTR的事件将通过附加的上下文进行充实,CTR从其他保护手段以及各种外部TI来源(例如VirusTotal)接收CTR的事件。 CTR和Stealthwatch的集成也朝相反的方向发展。 例如,对于使您可疑或属于Cisco Firepower或AMP for Endpoints日志的站点,您可以从CTR向Stealthwatch发出请求,并获取有关它们的更多信息。

我们的集成还允许您将CTR用作集成总线,并通过它向未与Stealthwatch直接集成的其他Cisco产品发出请求。 例如,通过在Stealthwatch中识别可疑主机,您可以在Cisco AMP for Endpoints端点保护系统中请求与其关联的所有IP信息。 您也可以在外部Cisco Talos TI来源中验证此IP(无论您是否拥有Cisco Steallthwatch Threat Intelligence许可证)。

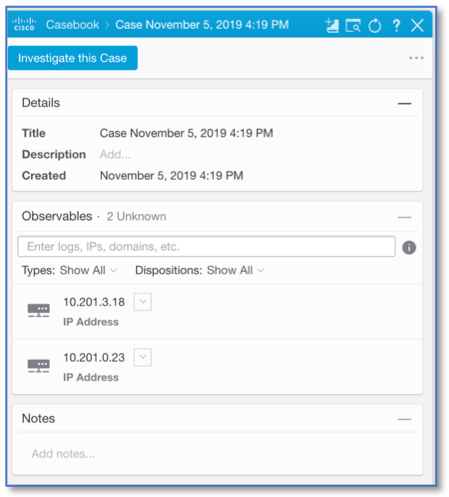

Casebook浏览器插件可让您自动从网页中隔离所有必要的危害指标,也可以在Stealthwatch界面中执行此操作,从而加快了调查过程并减少了收集所有必要信息所需的时间。 但是,速度是调查事件并减少事件造成的损失的关键成功因素之一。

在Stealthwatch将您感兴趣的事件转移到CTR之后,将创建一个事件卡,其中包含有关异常的所有必要信息,可以利用来自其他保护手段(包括与CTR集成的第三方解决方案)的数据来充实该事件卡。 如果Stealthwatch本身允许您通过与Cisco ISE集成来阻止攻击,那么CTR提供了范围更广的选项来消除威胁-可以通过AMP for Endpoints在特定节点上阻止它们,在外围通过Cisco Firepower来阻止,也可以通过Cisco Umbrella阻止到Internet。

如果Stealthwatch允许您仅依靠从网络设备接收的网络遥测数据来调查异常,则CTR扩展了此功能(我记得CTR是免费的解决方案),并允许您在图形界面中显示更多相关的安全事件,以了解是否攻击开始时,我们感兴趣的节点是受害者还是威胁的源头,无论是攻击的目标还是我们的威胁,以及世界各地的许多其他受害者。

思科2019年CISO基准研究的受访者指出的问题之一是信息安全服务活动中日常任务的自动化程度较差。 79%的IS负责人表示,与2018年相比,使用各种安全工具处理IS事件变得更加困难。 思科威胁响应解决方案旨在通过自动化实现对思科信息安全技术的更多投资,而这是立即可用的。 如果您还没有SIEM,并且信息安全系统主要基于Cisco解决方案,那么您可以尝试使用免费的Cisco Threat Response建立SecOps流程。 此外,CTR大大减少了调查事件所需的时间和精力,从而使您的信息安全运营更加高效。